Mauvaise nouvelle pour certains utilisateurs d’Apple Pay. Des chercheurs des universités britanniques de Birmingham et Surrey ont montré qu’il était possible de dérober n’importe quel montant d’une carte Visa depuis un iPhone verrouillé, en raison de failles dans le protocole Apple Pay et dans l’infrastructure de paiement de Visa.

Cette attaque peut être réalisée sur un iPhone volé à condition qu’il ne soit pas éteint. Elle pourrait également se faire dans n’importe quel espace public, si l’attaquant peut être à proximité de l’appareil ciblé (métro, train, restaurant, etc.).

Elle nécessite toutefois que la carte Visa soit configurée en mode « Carte de transport express », qui permet à des utilisateurs de réaliser des micropaiements sans authentification sur les bornes d’un opérateur de transports en commun.

Ce type d’usage n’est pas disponible en France, mais il existe dans plus d’une douzaine de villes dans le monde, comme Londres, Sydney, Singapore, Vancouver ou New York.

Des octets magiques pour contourner le verrouillage

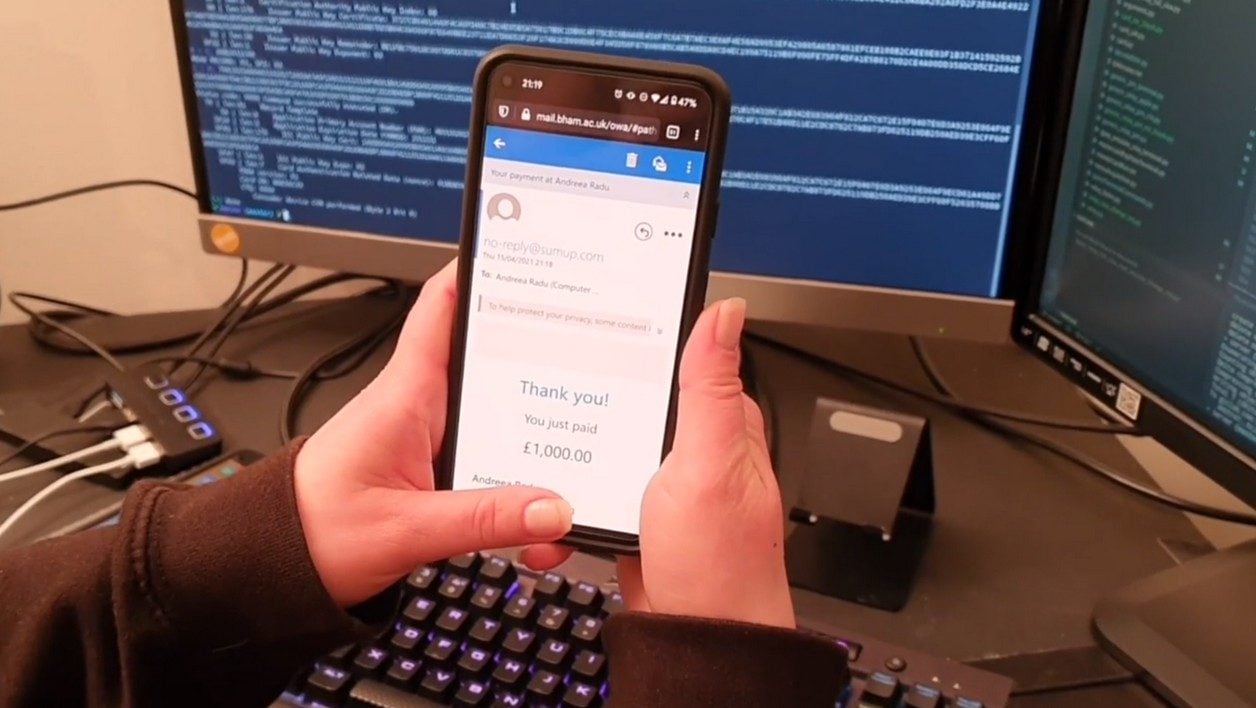

Pour siphonner de telles cartes, les pirates n’ont pas besoin d’un équipement très sophistiqué. Comme on peut le voir dans une vidéo de démonstration, il suffit d’avoir un émulateur de lecteur de cartes (Proxmark), un smartphone Android pour émuler une carte de paiement sans contact, et enfin un PC portable pour initier l’attaque et relayer les messages entre les deux émulateurs.

En combinant ces différents éléments, il est possible de réaliser à distance un paiement avec n’importe quel terminal de point de vente, sans aucune authentification et sans plafond de paiement.

Les raisons techniques sont multiples. Pour activer le mode de paiement « transport express », les bornes des opérateurs de transport diffusent une certaine suite d’octets que les chercheurs ont appelé « magic bytes ».

Il suffit donc que l’émulateur Proxmark usurpe l’identité d’un lecteur de borne et diffuse ces octets pour contourner l’écran de verrouillage et initier une transaction de paiement sans authentification.

Les messages transactionnels sont ensuite interceptés et modifiés par le PC portable, qui joue le rôle de « Man-in-the-middle », le but étant de simuler auprès du point de vente une transaction classique sans plafond de paiement.

Pour y arriver, il suffit en effet de modifier à la volée un certain nombre de champs de données dans les messages transactionnels. Dans leurs essais, les chercheurs ont ainsi pu réaliser une transaction de 1 000 livres anglaises.

Mastercard et Samsung Pay ne sont pas concernés

Cette attaque ne fonctionne pas avec le réseau Mastercard qui, contrairement à Visa, dispose d’un mécanisme d’authentification particulier pour les lecteurs de carte. Ce qui rend inefficace les modifications des champs cités ci-dessus et provoque un rejet de la transaction. Elle ne fonctionne pas non avec les smartphones Samsung, qui disposent également d’un mode « transport express », et dont le fonctionnement est plus sécurisé que celui d’Apple. Google Pay, de son côté, ne dispose par d’un tel mode.

Apple et Visa ont été contactés par les chercheurs, mais ils n’ont apporté aucun correctif à l’heure actuelle, car chacun se renvoie la balle dans cette affaire. Les utilisateurs sont donc priés de ne pas activer le mode « transport express » pour une carte Visa sur un iPhone.

Source : Rapport de recherche

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.