Si l’avènement de l’internet des objets présente un nouveau risque important pour la sécurité informatique, il ne faut pas pour autant sous-estimer l’équipement existant, et notamment les imprimantes. Présent dans tous les bureaux et dans beaucoup de domiciles, ce type de matériel n’a pas fait l’objet de beaucoup de recherches en sécurité informatique. Et pourtant, il y a bien des failles béantes, comme viennent de le montrer trois chercheurs de l’université de Ruhr-Bochum (Jens Müller, Juraj Somorovsky, Vladislav Mladenov). A tel point qu’ils ont même mis en ligne un wiki pour cataloguer toutes les attaques possibles.

Au total, ils en ont répertorié plus d’une vingtaine. Déni de service, élévation de privilèges, fuite et vol de données, modification d’impression, exécution de code arbitraire, destruction physique de mémoire… nos bonnes vieilles imprimantes sont un véritable paradis pour les personnes malveillantes. Pourquoi ? Parce que ces appareils utilisent des langages et des interfaces de commandes datés et peu sécurisés, tels que Printer Job Language (PJL) ou PostScript. Souvent, il suffit d’avoir le droit d’impression sur une imprimante pour pouvoir exécuter des commandes malveillantes.

Des fonctionnalités d’antan deviennent des failles

L’exemple le plus frappant est la possibilité de modifier les commandes PostScript à volonté dans les imprimantes, et ceci de manière permanente tant que l’appareil n’est pas éteint (« overwrite »). « Ce n’est pas forcément une faille de sécurité, mais la fonctionnalité d’un langage vieux de 32 ans. Elle est disponible dans presque toutes les imprimantes PostScript », soulignent les chercheurs qui, en s’appuyant sur cette possibilité, sont capables d’accéder et copier des tâches d’impression des autres utilisateurs.

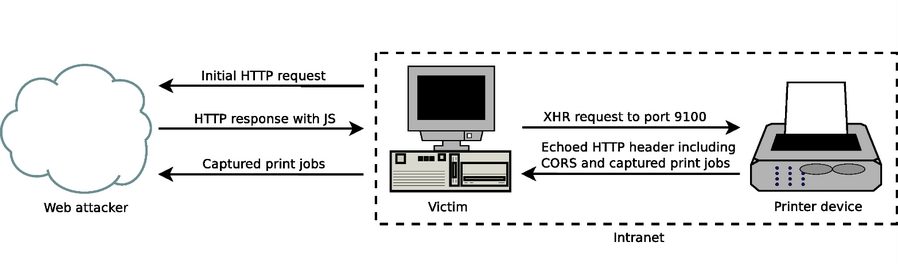

Une telle attaque est non seulement possible depuis le réseau local, mais aussi depuis le web, au travers d’un site piégé. Les chercheurs montrent, en effet, qu’il est possible d’intégrer dans une page un code Javascript qui va localiser une imprimante vulnérable sur le réseau local et lui envoyer des commandes PostScript encapsulées dans des requêtes HTTP POST. Ces commandes PostScript vont non seulement siphonner les tâches d’impression, mais aussi émuler un serveur web au niveau de l’imprimante, ce qui permettra d’exfiltrer les données vers l’attaquant. Une attaque plutôt subtile baptisée « Enhanced cross-site printing ».

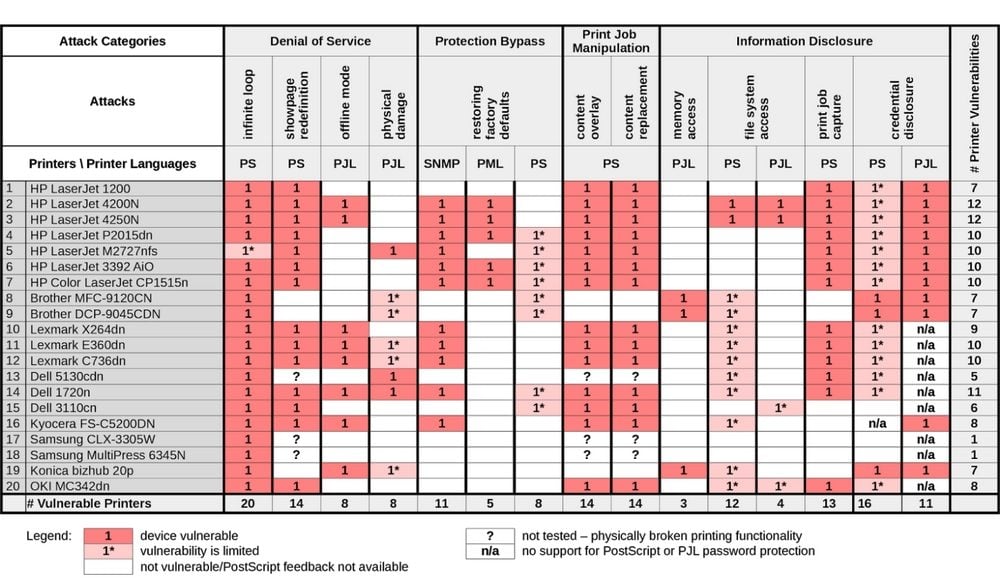

Ce type de malware a été testé sur une vingtaine d’imprimantes. Treize d’entre elles sont vulnérables, dont des imprimantes HP LaserJet (7), Lexmark (3), Dell (2) et OKI (1). La méthode fonctionne au travers de Firefox 48, Chrome 52, Opera 39 et Internet Explorer 10.

Un autre exemple d’attaque est le sabotage physique. Les données de paramétrage d’une imprimante sont généralement stockées dans une mémoire EEPROM ou Flash. Or, les commandes PJL et PostScript permettant de changer ces paramètres. En effectuant un nombre élevé d’écritures – il suffit de programmer une boucle d’écriture infinie en PostScript – il est possible de dégrader cette mémoire de manière irréversible.

Bien d’autres attaques sont possibles. Lorsqu’elles s’appuient sur PJL et PostScript, elles peuvent être réalisées à distance par l’intermédiaire d’un site web piégé. Les chercheurs ont résumé leur analyse dans le tableau suivant :

Les chercheurs ont même développé une plateforme automatisée baptisée « Printer Exploitation Toolkit » qui est disponible sur GitHub et qui permet de tester les vulnérabilités sur les différentes imprimantes.

Source: Note de blog

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.