Identifiants codés en dur et faciles à deviner, communications non chiffrées, procédures d’authentification mal implémentées, vieilles vulnérabilités jamais corrigées… Les babyphones – ces appareils qui permettent aux parents de surveiller leur enfant en bas âge en audio/vidéo – n’échappent pas au manque de sérieux qui caractérise aujourd’hui l’industrie des objets connectés quand il s’agit de sécurité informatique.

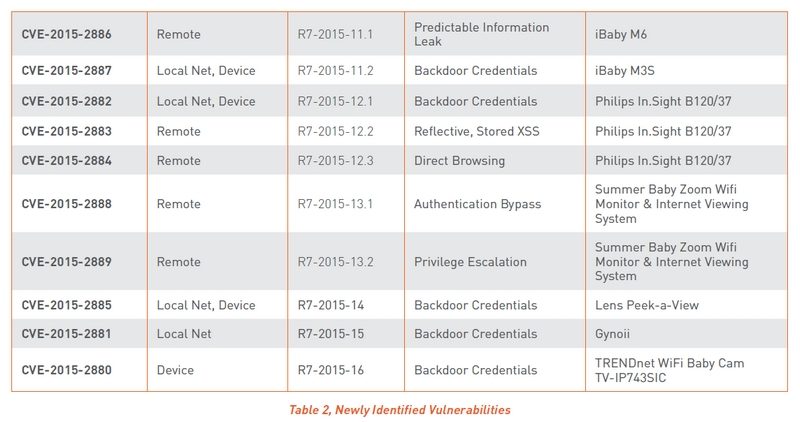

Ainsi, les experts de la société Rapid7 ont analysé une petite dizaine de modèles disponibles sur le marché et, d’emblée, ont pu mettre la main sur toute une palanquée de failles, permettant entre autres d’accéder à distance à l’appareil et de capter des flux audio/vidéo. Parmi ces vulnérabilités, dix sont même totalement nouvelles et ont été notifiées aux fabricants.

Bref, les babyphones sont une cible facile pour tous les pirates alors qu’ils devraient être, au contraire, un exemple en matière de sécurité.

Mais pourquoi faudrait-il s’inquiéter de ces gadgets qu’on pose au chevet de son enfant ? Tout d’abord, ces failles représentent un risque évident pour la protection de la vie privée. Personne n’a envie que des pirates viennent observer ses enfants à l’intérieur de sa maison. Mais ce qui peut être plus grave, c’est que les pirates peuvent s’appuyer sur ces objets connectés mal sécurisés pour accéder à d’autres ressources dans la maison : l’ordinateur, le routeur, le disque de stockage réseau, etc. Ce qui ouvre la porte aux vols de données, à l’interception de flux et aux arnaques diverses et variées.

Seuls Philips et Weaved se montrent à la hauteur

Les experts de Rapid7 ont contacté tous les fabricants impliqués dans cette étude. Malheureusement, ils n’ont eu que peu de retours, voire aucun. Seul Philips et son partenaire Weaved font preuve de réactivité. Ils disposaient même d’une véritable procédure de traitement des vulnérabilités, un fait plutôt rare dans cette industrie. De leurs côtés, les utilisateurs ne peuvent pas faire grand-chose. Dans certains cas, ils peuvent éliminer le risque de piratage en désactivant certaines fonctionnalités. Mais souvent, il n’y a pas d’autre solution que d’attendre une mise à jour du firmware, ce qui peut prendre longtemps.

Cette étude montre, une fois de plus, le faible niveau de sécurité des objets connectés, une situation que Rapid7 trouve d’autant plus alarmante que leur nombre est en train de grandir à vitesse exponentielle. Comment en est-on arrivé là ? Les raisons sont multiples. Souvent, les fabricants n’ont que peu d’expérience dans la sécurité informatique et se contentent d’assembler des briques logicielles trouvées un peu partout et le plus rapidement possible pour gagner des parts de marché. Généralement, il n’y a pas non plus de procédure de diffusion de patch comme cela existe traditionnellement dans l’industrie informatique. Résultat : il peut se passer des mois, voire des années, avant qu’une vulnérabilité ne soit corrigée. Pourquoi l’accepterait-on pour des objets connectés de notre quotidien alors qu’on ne le tolère pas pour nos PC ?

Source :

Rapid7

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.