Les aéroports, sont-ils bien préparés face à la multiplication des attaques informatiques? Visiblement non, a constaté Raoul Chiesa, fondateur de Security Brokers, une société spécialisée dans les tests d’intrusion. A l’occasion de la conférence Hackito Ergo Sum 2015 à Paris, ce hacker italien a livré les résultats de l’audit de « l’un des plus grands aéroports internationaux de l’Union européenne », qui l’a mandaté pour expertiser son réseau informatique. Par sécurité, il n’a bien entendu pas donné son nom.

Ce n’est pas une maigre tâche, car un aéroport joue le rôle de fournisseur d’accès pour tout un ensemble d’acteurs très différents: des boutiques duty free au service des douanes, en passant par la police, le contrôle aérien et les réseaux wifi gratuits. C’est donc une infrastructure complexe où cohabitent à la fois des services critiques et sensibles, et d’autres qui le sont moins.

Des réseaux Wifi sécurisés en WEP

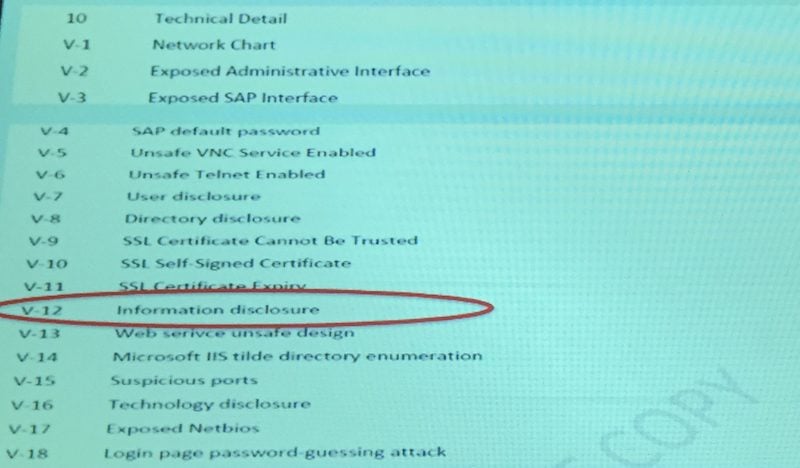

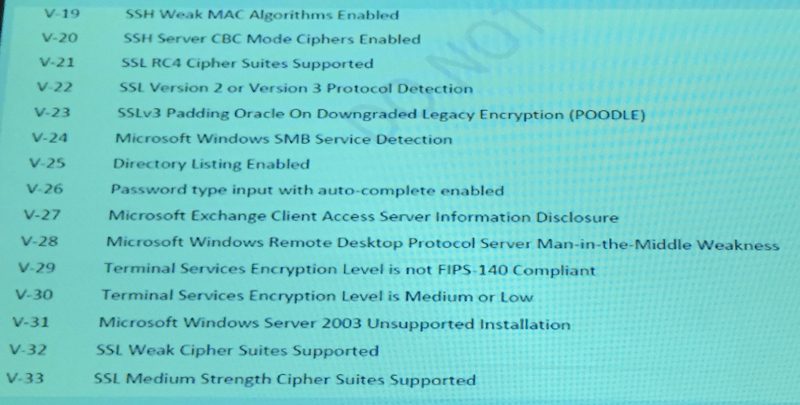

Or, le bilan fait froid dans le dos. Raoul Chiesa et son équipe ont trouvé pas moins de 58 failles de sécurité. Certains permettaient de réaliser des attaques à distance et d’accéder, par exemple, à des systèmes de gestion SAP. Depuis un réseau interne, les experts de Security Brokers avaient encore plus de possibilités. Ils ont réussi à casser la sécurité de plusieurs réseaux Wi-Fi, à accéder à des comptes administrateurs, à siphonner des systèmes de stockage, à lire des scans de cartes d’embarquement et même à modifier l’affichage des écrans qui indiquent les vols au départ et à l’arrivée. On pouvait y lire « Hacked by Security Brokers ».

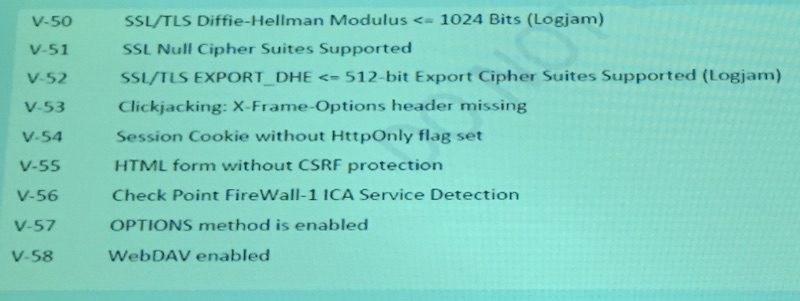

Sur le plan technique, les hackers-auditeurs ont été surpris de voir le nombre de vieilles failles non corrigées. Ainsi, ils ont découvert des réseaux Wifi sécurisés en WEP, un procédé de chiffrement qui a été cassé depuis des années déjà. Ils ont détecté des implémentations TLS/SSL vulnérables aux failles Poodle, Freak et Logjam, pour lesquelles des patchs sont disponibles. Ils ont également découvert des pare-feu qui n’étaient pas bien configurés et donc inefficaces. Bref, un véritable gruyère. « Sur le papier, tout semblait correct. Mais dès qu’on creuse un peu, c’est un désastre », souligne Raoul Chiesa. Il faut espérer que ce n’est pas le cas de tous les aéroports.

Ci-dessous la liste des failles trouvées:

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.