La prudence est de mise si vous êtes un utilisateur de l’application AirDroid, qui permet aux utilisateurs d’accéder à distance à leur smartphone Android. Selon la société AppAnnie, cette application a été installée entre 10 et 50 millions de fois dans le monde. Or, il s’avère qu’AirDroid souffre d’une faille de sécurité qui permet à un pirate de voler des informations personnelles et de prendre le contrôle du terminal, s’il se trouve sur le même réseau local que sa victime. Par exemple sur un même hotspot Wi-Fi.

Lorsque l’application AirDroid communique avec les serveurs de l’éditeur, les échanges sont généralement chiffrés en HTTPS, mais pas tous, comme viennent de le découvrir les chercheurs en sécurité de Zimperium. Certaines communications sont transmises en HTTP, et seul le message principal est chiffré avec l’algorithme DES.

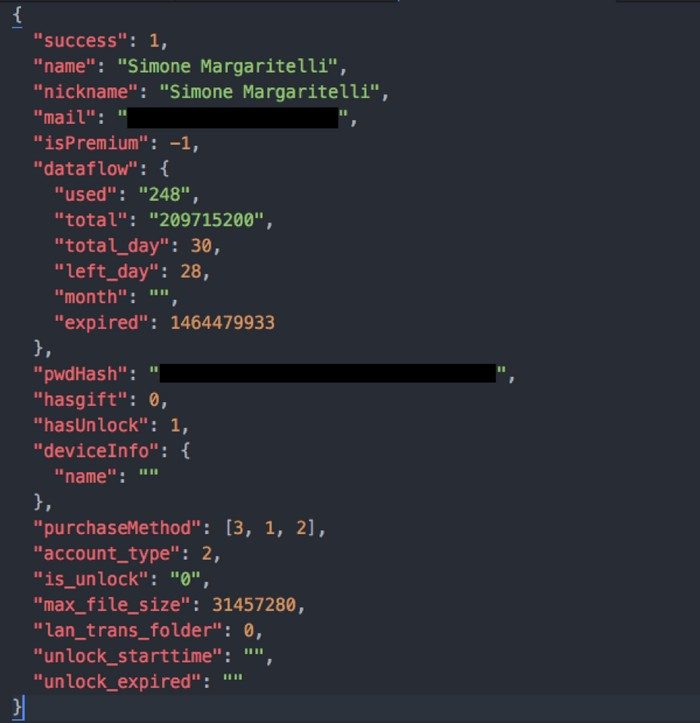

Malheureusement, la clé de chiffrement est codée en dur dans l’application et très facile à récupérer. Un attaquant qui se trouve sur le même réseau peut donc intercepter ces échanges faiblement sécurisés et les déchiffrer. Il peut alors récupérer des informations telles que l’email, les numéros IMEI et IMSI et le mot de passe chiffré (hash).

Injecter des mises à jours vérolées

Mais il y a mieux. Le protocole HTTP est également utilisé pour les requêtes de mises à jour. Un attaquant peut donc les intercepter et les modifier pour injecter une mise à jour vérolée qui s’exécutera sur le terminal de la victime. L’application, en effet, ne vérifie pas l’authenticité des mises à jour. Théoriquement, un tel code malveillant restera cantonné aux privilèges d’accès de l’application AirDroid. Mais ces derniers sont déjà plutôt étendus. Comme il s’agit d’une application d’accès à distance, AirDroid peut accéder aux SMS, aux photos, à la caméra, au microphone, aux données d’appel, au calendrier, etc. Rien n’empêche l’attaquant, par ailleurs, de réclamer de nouveaux privilèges. L’utilisateur devra les valider manuellement, mais beaucoup d’utilisateurs le font sans trop regarder.

Zimperium a réalisé une vidéo YouTube pour prouver la faisabilité d’une telle attaque.

En somme, cette application est à utiliser avec des pincettes tant que l’éditeur n’aura pas fourni de correctif. En particulier, il faut veiller à toujours être dans un réseau local sécurisé. Les hotspots publics sont donc à éviter. Les créateurs d’AirDroid ont été alertés en mai dernier, mais la faille n’a toujours pas été patchée.

Sources :

Zimperium

Ars Technica

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.