Les ransomwares cryptographiques, qui chiffrent les données des utilisateurs pour extorquer une rançon, vous font peur ? Alors attendez de voir les « ransomwares industriels », qui s’attaquent aux systèmes de contrôle des usines. Ils vous feront basculer en mode panique, car ils pourraient avoir des conséquences directes et néfastes sur notre environnement physique.

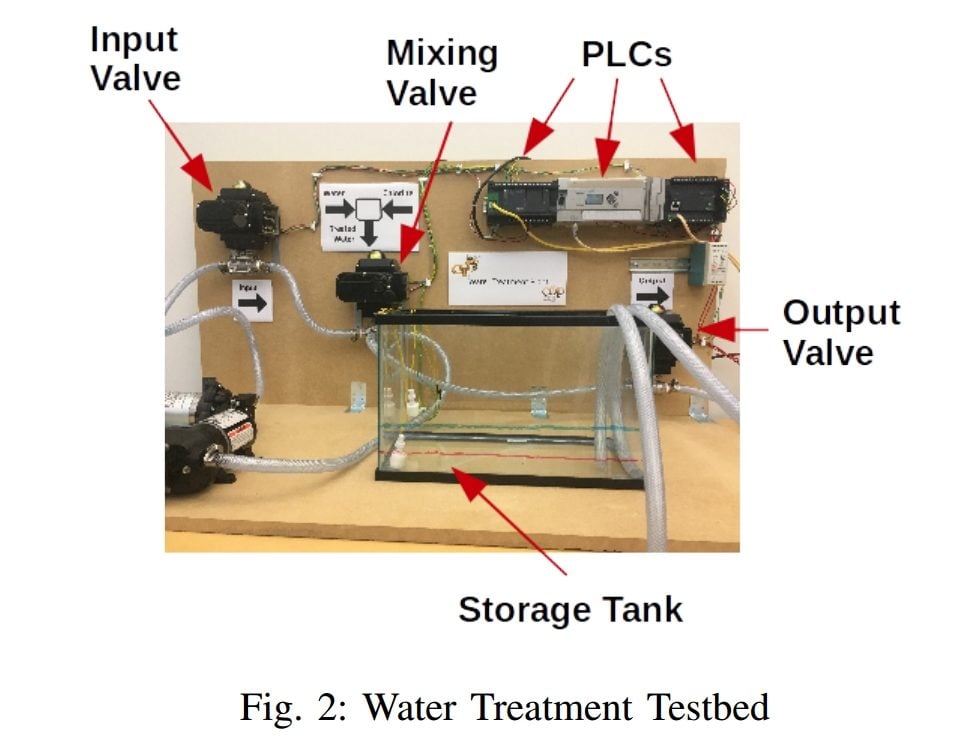

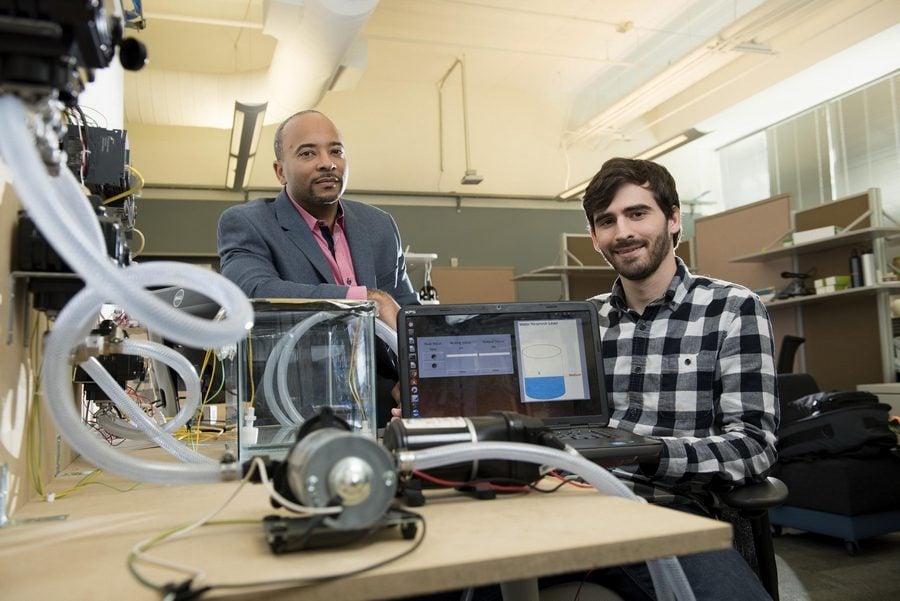

Pour l’instant, ce type de malware ne fait pas encore partie de l’arsenal des pirates, mais des chercheurs du Georgia Institute of Technology pensent que ce n’est qu’une question de temps, étant donné la faible sécurité des systèmes industriels. Pour montrer l’étendue de la menace, ils ont développé un prototype d’un tel ransomware et l’ont testé sur une maquette industrielle qui représente une station d’épuration d’eau d’une ville. Ils ont présenté leur travail cette semaine à l’occasion de la conférence RSA 2017, qui s’est tenue à San Francisco.

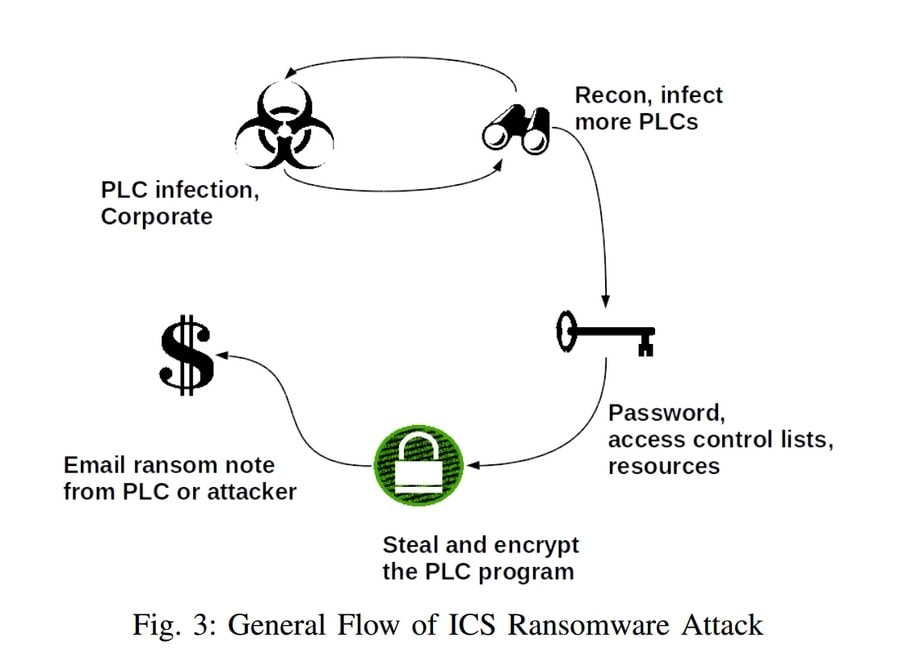

Baptisé LogicLocker, ce malware est capable d’infecter l’automate programmable industriel (programmable logic controller, PLC) qui régule la désinfection et le stockage de l’eau potable. L’attaque consiste à extraire le code exécutable de l’appareil et de le remplacer par un code malveillant, puis de changer le mot de passe d’accès. Ainsi, l’attaquant peut non seulement stopper le processus d’épuration, mais aussi empêcher les ingénieurs de réinstaller le code d’origine sur l’appareil. Le pirate peut alors envoyer aux responsables de la station d’épuration une demande de rançon doublée d’un ultimatum : s’ils ne payent pas au bout d’un certain temps, le code malveillant va surdoser le produit désinfectant et, du coup, rendre toute l’eau potable impropre à la consommation. Une fois la rançon payée, l’attaquant restitue le code volé.

Un tel scénario est faisable dans n’importe quel domaine, à partir du moment où il y a des automates programmables connectées sur un réseau interne ou, carrément, sur Internet. Il suffit de se rendre sur le site Shodan.io pour constater qu’il existe d’ores et déjà des milliers de PLC accessibles par la Toile. Les chercheurs ont en trouvé d’emblée plus de 1400 de marque MicroLogix et 250 de marque Schneider Modicon.

Une question de profitabilité

Si les pirates n’ont pas encore exploité ce type d’attaque, ce n’est pas parce que ces automates sont bien sécurisés. Au contraire, leur manque de protection est notoire et connu depuis des années. « La seule explication est que les cybercriminels n’ont pas encore trouvé le business model qui leur permet d’opérer de manière profitable dans ce type d’environnement », estiment les chercheurs dans leur étude. En effet, le ransomware industriel nécessite plus de recherche et de connaissance. Par ailleurs, son mode opératoire est très pointu et ne peut donc faire qu’un faible nombre de victimes. C’est donc exactement l’inverse des cryptoransomwares, qui sont diffusés en masse auprès d’un large parc d’utilisateurs.

Par conséquent, pour être profitable, le ransomware industriel nécessite le paiement d’une forte rançon. D’après les chercheurs, ceci n’est le cas que si l’attaque interrompt un processus particulièrement critique. Chaque heure d’inactivité dans une chaîne de production d’un constructeur automobile se compte, par exemple, en millions de dollars. Le risque de sabotage matériel et d’atteinte à l’intégrité physique de personnes permettrait également de faire monter le montant de la rançon.

Pour se protéger contre cette future menace, les chercheurs préconisent des stratégies de défense classiques, mais efficaces : protéger l’appareil avec un bon mot de passe et ne pas le connecter sur Internet, désactiver les protocoles inutiles, surveiller les flux réseaux, etc. Le problème, c’est que le secteur industriel est encore assez peu sensible aux problématiques de la sécurité informatique. Les pirates risquent donc, là encore, d’avoir un coup d’avance.

Source: Hacker News

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.