Dans les derniers documents que Wikileaks vient de publier à propos de la CIA (« Vault 7 »), on voit quelle confiance celle-ci accorde à ses partenaires des forces de l’ordre tels que la NSA, le FBI ou le DHS. A savoir aucune. Comme l’explique WikiLeaks, l’agence dispose d’un système de collecte de données biométriques, basé sur les technologies de la société Cross Match. Ce système est mis à disposition des agences partenaires, à condition que celles-ci partagent en retour les données collectées.

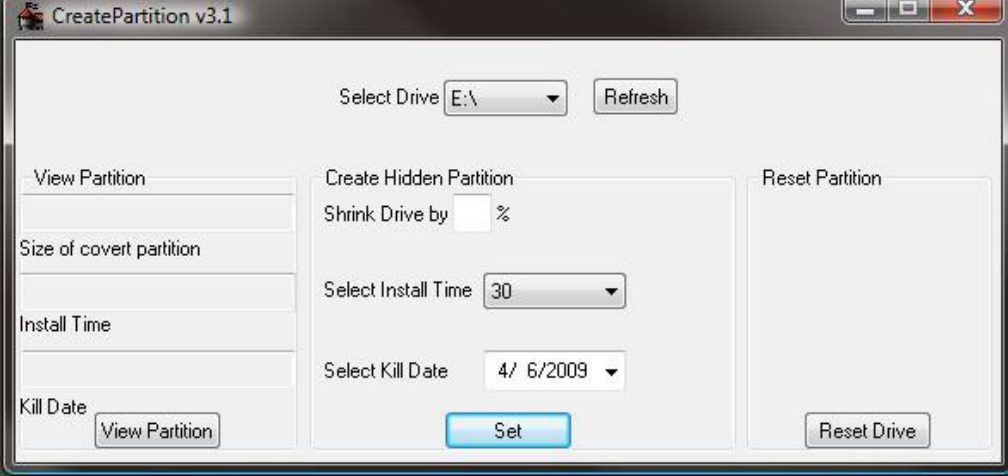

Mais comment être certain que ces données sont effectivement partagées ? En allant vérifier sur place ! D’après les documents – qui datent de 2009 – le système de collecte installé chez le partenaire est pourvu d’une date d’obsolescence préprogrammée (« kill date »). Si le partenaire veut utiliser ce système au-delà de cette date, il faut qu’il fasse venir un technicien de la CIA pour qu’il installe une « mise à jour ».

Barre de progression paramétrable

L’agent qui arrive va alors insérer une clé USB dans le système. Un écran de mise à jour apparaît, avec une barre de progression en bonne et due forme. Mais celle-ci est totalement factice et sa durée est paramétrable à l’avance (entre 5 et 60 minutes). En réalité, toute cette opération ne sert qu’à récolter ni vu ni connu les données biométriques enregistrées dans le système et à les stocker sur la clé USB, dans une partition cachée. A la fin du transfert, une nouvelle date d’obsolescence est paramétrée.

Cette collecte se fait grâce à un mouchard baptisé « ExpressLane », qui se trouve dans le système de collecte biométrique et qui apparaît sous la forme d’un banal composant logiciel (MOBSLangSvc.exe). Ce logiciel espion est généralement intégré avant que le système ne soit installé chez le partenaire. Si ce n’est pas le cas, le technicien peut l’installer grâce à sa clé USB. Auparavant, la CIA a évidemment vérifié qu’il n’était pas détecté par les antivirus, notamment Kaspersky, McAfee et Norton. Il ne faudrait pas froisser les partenaires.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.