Avec la généralisation de la 4G/LTE, une technologie réputée plus sécurisée que la 3G, on pensait que les services secrets allaient désormais avoir un problème pour utiliser leurs fameux « IMSI Catchers », ces valises qui permettent de localiser un abonné et d’intercepter ou bloquer ses appels. Eh bien non. Un groupe de cinq chercheurs en sécurité – Altaf Shaik, Ravishankar Borgaonkar, N. Asokan, Valtteri Niemi et Jean-Pierre Seifert – viennent de découvrir plusieurs failles dans les réseaux 4G/LTE permettant de réaliser ce type d’attaques. Et cela avec un simple PC sous Ubuntu et des équipements radio d’une valeur de 1000 euros.

Pour bien comprendre, il faut rappeler un fonctionnement essentiel des réseaux télécoms : les requêtes « paging ». Avant d’établir une connexion entre un terminal et une station de base, l’opérateur doit auparavant le localiser. Pour cela, il sélectionne successivement certaines zones et envoie des messages non chiffrés où l’identité du terminal (lMSI) est cachée derrière un identifiant temporaire (TMSI). Une collecte passive de ces messages ne permet donc pas, en théorie, d’en déduire l’identité et la présence du terminal.

Le problème, avec les réseaux 2G/3G, c’est qu’il était possible de générer ces « paging request » à la demande, par l’envoi de SMS silencieux ou par des appels avortés. En analysant le trafic réseau, il était ensuite possible d’identifier les réponses paging correspondantes et de révéler le bon TMSI. Une fonctionnalité que proposent les IMSI Catcher d’aujourd’hui.

Mais en LTE, ce type d’attaque est également possible avec… les applications mobiles de messagerie. Quand une personne reçoit un message Facebook d’un inconnu, le réseau envoie également des requêtes « paging ». Quant au message Facebook, il atterrit automatiquement dans le dossier « Autres », sans aucune notification. L’utilisateur ciblé ne remarque donc rien.

Avec Whatsapp, cette méthode fonctionne également, et même avec la notification d’écriture automatique. Dès que l’attaquant commence à écrire un message à la personne ciblée, une requête paging est envoyée. Il devra au préalable envoyer un message à la personne ciblée pour activer cette notification automatique. Ce qui est un peu moins discret.

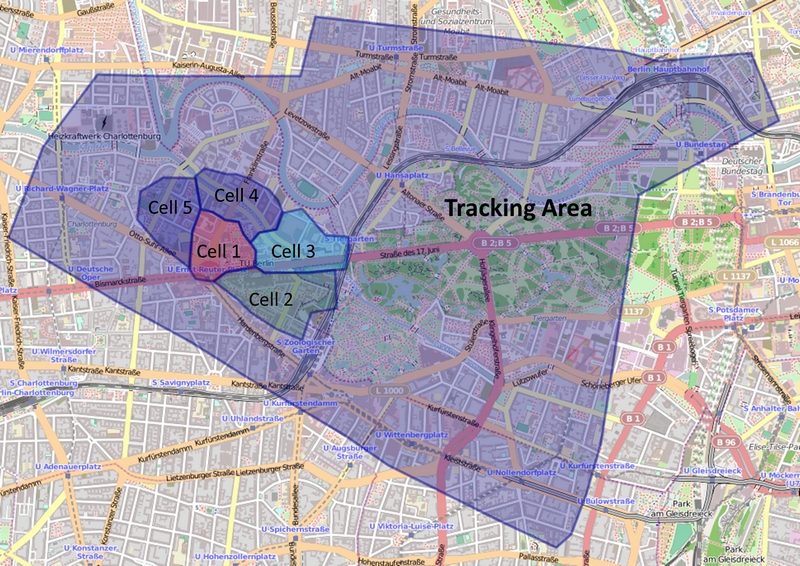

L’avantage de cette attaque de localisation, c’est que les requêtes paging sont envoyées à l’échelle d’une cellule 4G, soit environ 2 km à la ronde. Ce qui est nettement plus précis qu’en 2G/3G où ces requêtes étaient envoyés dans une zone d’environ 100 km2. La 4G rend cette géolocalisation donc nettement plus précise. Mais ce n’est pas tout. Les chercheurs ont également découvert des failles dans un protocole de gestion technique où le terminal indique le niveau de signal des stations de base environnantes. Il est possible d’intercepter ces messages et, par triangulation, déterminer encore plus précisément la localisation de l’appareil.

Enfin, les chercheurs ont découvert un moyen pour empêcher un terminal d’utiliser le service 4G d’un réseau d’opérateur. Automatiquement, l’appareil tentera d’établir alors une connexion 2G/3G, ce qui permettra à l’attaquant de déployer toutes les attaques d’interception qui existaient jusqu’alors.

Sources :

Note de blog

Article technique

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.