Si vous pensez être parfaitement en sécurité quand vous surfez en 4G, détrompez-vous. Ce standard de télécom mobile est certes plus sécurisé que ses prédécesseurs, mais il n’est pas exempt de failles, comme vient de le prouver un groupe de chercheurs des universités Ruhr-Universität Bochum et New York University Abu Dhabi. Dans un papier scientifique, ils expliquent avoir trouvé un vecteur d’attaque qui permet d’usurper le serveur DNS de l’opérateur et amener les internautes sur de faux sites, où ils pourront ensuite être plumés en toute tranquillité.

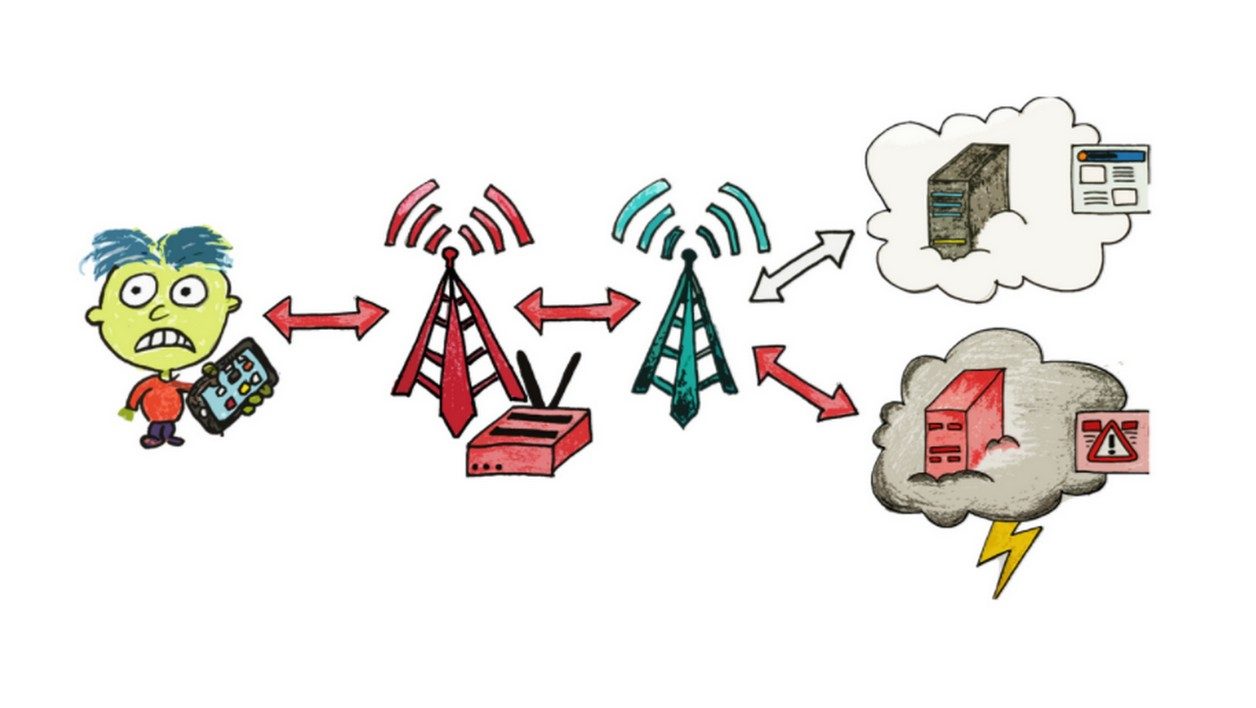

Baptisée « aLTEr », l’attaque s’appuie sur une fausse station de base qui intercepte le trafic entre l’utilisateur la véritable station de base de l’opérateur. Certains diront d’emblée que c’est impossible car en 4G, la connexion aux stations de base se fait de manière authentifiée. C’est vrai, mais pas au niveau de la couche 2 du réseau 4G. Appelée « data link layer », celle-ci organise le transfert de données brutes entre les différents équipements. En d’autres termes, la fausse station de base s’intercale comme un simple relai et ne voit passer que des flux chiffrés. Pour autant, les chercheurs arrivent quand même à modifier le contenu de ces flux pour procéder à l’usurpation DNS et le prouvent par une vidéo YouTube.

Comment font-ils ? En analysant la taille des messages qui passent, les chercheurs détectent dans un premier temps ceux qui correspondent à des requêtes DNS. Connaissant l’adresse IP du serveur DNS de l’opérateur, ils arrivent ensuite – au travers d’un tour de passe-passe cryptographique – à remplacer cette adresse par une autre, directement dans le message chiffré. La requête arrivant sur le serveur DNS de l’attaquant, l’utilisateur est ensuite orienté vers un site malveillant. Et le tour est joué.

Cette attaque est possible car les données 4G sont certes chiffrées, mais leur intégrité n’est protégée que par un simple code de détection d’erreur (checksum) qu’il est facile à contourner. En tant qu’utilisateur, il est impossible de se protéger. Les chercheurs indiquent deux contre-mesures : modifier le standard LTE en y intégrant un chiffrement avec authentification (ce qui est quasiment infaisable) ou forcer les sites à utiliser la technologie HSTS (HTTP Strict Transport Security). Ce qui permet d’éviter les redirections malveillantes. La 5G, de son côté, dispose d’une mesure de protection de l’intégrité, mais elle est optionnelle pour les opérateurs.

Après, il ne faut pas paniquer non plus. Cette attaque n’a pour l’instant été démontrée qu’en laboratoire et serait assez difficile à réaliser en conditions réelles. De ce fait, elle ne pourrait pas être déployée en masse. C’est une technique qui pourrait surtout intéresser les agences gouvernementales pour cibler des personnes spécifiques.

Enfin, les chercheurs ont également révélé d’autres failles dans LTE, moins critiques. Ainsi, ils ont montré qu’il était possible, en écoutant simplement de manière passive les flux, de distinguer les utilisateurs d’une cellule 4G et de savoir sur quels sites web chacun se rendait, et cela avec un taux de réussite moyen de 89 %.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.