Pendant que sur le sol ukrainien les combats redoublent d’intensité, ça chauffe aussi de plus en plus dans le cyberespace. Les attaques se multiplient tellement que l’on s’y perd. Voici quelques actions emblématiques.

Un second malware de sabotage en Ukraine

Il y a quelques jours, les chercheurs d’Eset avaient trouvé la présence d’un malware baptisé HermeticWiper sur des centaines d’ordinateurs en Ukraine, dans le but d’y détruire des données. Ils viennent maintenant de détecter un second malware de sabotage dans le pays.

Baptisé IssacWiper, il a commencé son travail de destruction dans le pays plus ou moins en même temps qu’HermeticWiper, même si sa date de création est antérieure. Son fonctionnement est assez simple : il parcourt le disque de manière récursive et remplace chaque fichier par des octets aléatoires.

Les chercheurs d’Eset ont également trouvé deux autres malwares. Le premier est un ver baptisé HermeticWizard, qui embarque HermeticWiper et qui est visiblement utilisé pour les déplacements latéraux dans des réseaux d’entreprises. Le second est HermeticRansom, un ransomware qui a été utilisé en même temps qu’HermeticWiper, probablement pour créer un écran de fumée.

A noter que les experts de Microsoft ont également détecté HermeticWiper et l’ont baptisé FoxBlade. Certains exemplaires trouvés disposaient d’une fonction de déni de service.

A découvrir aussi en vidéo :

Des stations de charge sabotées en Russie

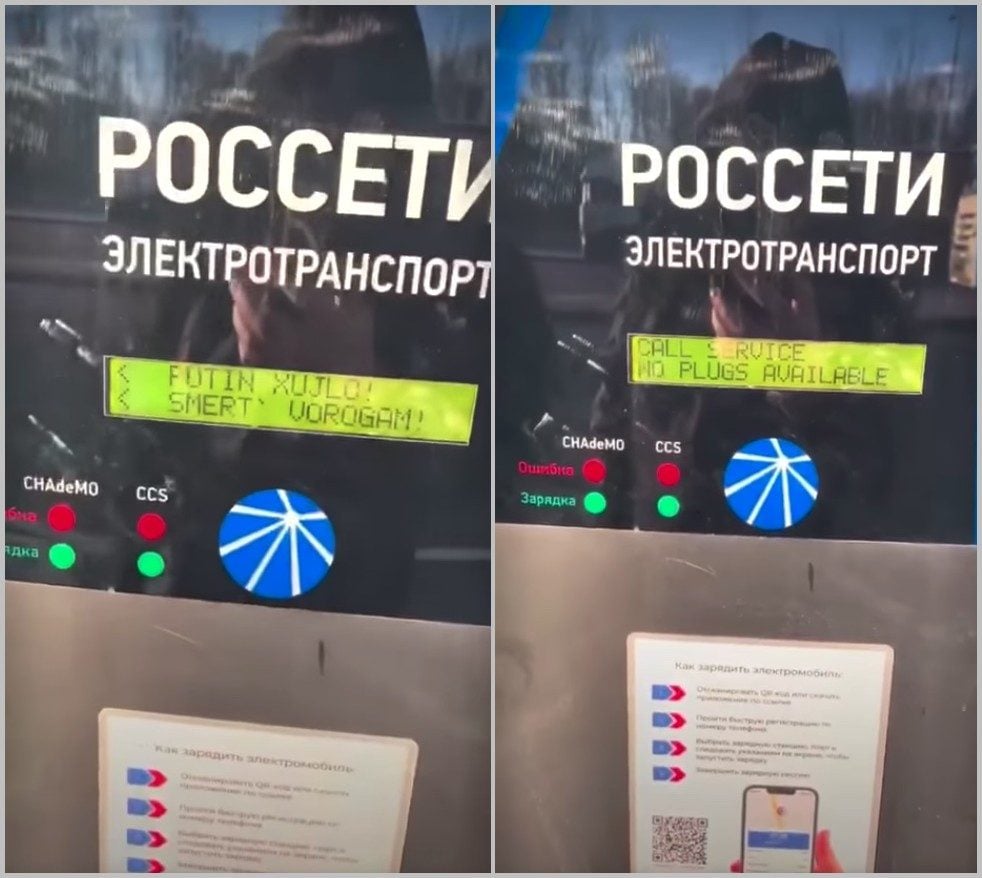

Installées le long de l’autoroute M11, qui relie Moscou à Saint-Pétersbourg, les stations de charge de la société russe Rosseti ont été piratées et rendues inutilisables, comme l’a relevé Ars Technica.

Par ailleurs, elles affichaient le message politique suivant : « Gloire à l’Ukraine. Gloire aux héros. Poutine est un connard. Mort aux ennemis ».

D’après une note de blog postée sur Facebook par Rosseti, les stations de charge intègrent un logiciel réalisé par la société ukrainienne AutoEntreprise. Le piratage aurait été rendu possible grâce à une backdoor dans ce module logiciel.

La « cyberarmée ukrainienne » multiplie les attaques

Le recrutement de hackers volontaires progresse rapidement. Créé le 26 février dernier, la « IT Army of Ukraine » compte désormais plus de 270 000 personnes dans son canal de conversation Telegram. Les attaques DDoS ne cessent de se multiplier.

Parmi les sites ciblés récemment figurent le FSB, des services de signature électronique, des services administratifs, des médias, des places de marché de cryptomonnaie, des banques, etc. Des sites biélorusses sont également été visés.

Dans le cas des services administratifs, ces attaques sont apparemment assez efficaces, car le FAI Rostelecom a été contraint d’arrêter les annonces BGP pour éviter les flux DDoS.

BGP est un protocole télécom qui permet aux routeurs de connaître les routes sur Internet et d’acheminer le trafic. Interrompre ce protocole signifie que les services administratifs ne sont de fait plus accessibles en dehors de la Russie.

Rostelecom stopped announcing the BGP routes of Russia's e-government platform (AS196747) outside the country at 16:45 UTC (7:45pm local) 26-Feb.

It hosts https://t.co/5SGGC5VSYi, a purported target of the #Anonymous hacking group. #UkraineRussiaWarhttps://t.co/ef5LpUDAMq pic.twitter.com/mumShxijOH

— Doug Madory (@DougMadory) February 27, 2022

Une campagne pour espionner l’aide aux réfugiés

Les chercheurs de Proofpoint ont, pour leur part, détecté une campagne de phishing baptisée Asylum Ambuscade, qui vise les organisations européennes en charge d’aider les réfugiés.

Les attaquants sont probablement d’origine étatique et utilisent un compte e-mail de l’armée ukrainienne pour susciter la confiance des personnes ciblées. Les messages envoyés contiennent une pièce jointe vérolée qui installe un logiciel d’espionnage sur la machine. L’objectif est probablement de récupérer des informations sur la logistique de l’aide apporté aux réfugiés ukrainiens par les pays européens. L’attribution n’est pas claire. Certains indices techniques pointent vers le groupe Ghostwriter, qui serait d’origine biélorusse.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.