Mise à jour le 9 juin

Contacté par 01net.com, IN Groupe nous a confirmé que les données des 2D-DOC étaient bien envoyées vers un serveur central à chaque vérification, mais qu’aucune information personnelle n’y serait stockée. « L’usage lié aux déplacements internationaux (Pass Voyages) nécessite de pouvoir vérifier la validité des éléments de preuve sur un serveur distant, après anonymisation des données personnelles, en raison de la disparité et de la volatilité des règles imposées par les différents pays de destination. La CNIL, dans sa délibération du 7 juin 2021, a jugé cet usage conforme au RGPD », nous explique IN Groupe. Toutefois, la société concède que pour les évènements nationaux de plus de 1000 personnes, un tel échange de données n’est pas vraiment nécessaire. « C’est pourquoi une mise à jour de TAC Verif est en cours afin de permettre une vérification en local sur le smartphone », souligne IN Groupe.

IN Groupe confirme également l’utilisation des serveurs d’Akamai, mais selon IN Groupe, il n’y aurait aucun problème. « La solution Akamai est une plateforme permettant la supervision et l’administration de la sécurité d’un système. Elle permet en particulier de lutter contre les attaques par déni de service. Elle est inscrite au catalogue de l’ANSSI. IN Groupe a conclu avec Akamai un accord garantissant que seuls les serveurs européens d’Akamai seraient sollicités », nous explique IN Groupe.

Enfin, IN Groupe nous indique avoir utilisé de façon « provisoire » des outils de reporting technique comme Crashlytics. « Cette phase de test étant achevée, les outils de reporting ont été ôtés de l’application. Cette mise à jour est en cours », nous signale IN Groupe. Par ailleurs, « IN Groupe a convenu avec l’INRIA de publier le code source de l’application. Celui-ci sera rendu public dans les prochains jours ». Après cette série de rétropédalages, on devrait enfin pouvoir utiliser TACV en toute sérénité.

Article publié le 8 juin

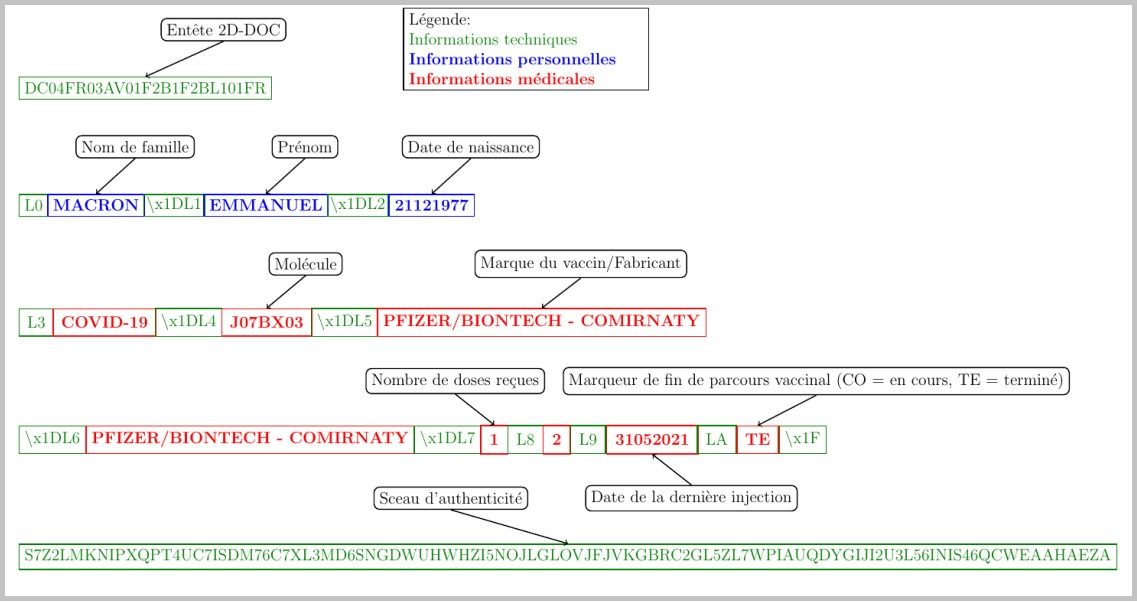

À première vue, il n’y a pas lieu de s’inquiéter quand on montrera son carnet de tests et de vaccinations à l’aéroport ou à l’entrée d’une salle de spectacle. Car l’application TousAntiCovid Verif (TACV), qui sera utilisée pour vérifier la validité d’un test ou d’un certificat de vaccination ou de rétablissement, ne permet « qu’un affichage des informations contenues dans le 2D-DOC. Aucun transfert ou partage n’est réalisé lors du contrôle », comme on peut le lire dans un document relatif à la confidentialité des données de cette application, dont l’auteur est IN Groupe, autrement dit l’Imprimerie nationale.

En lisant cette phrase, on a l’impression que cette vérification se passe entièrement en local sur le smartphone du contrôleur d’accès, ce qui n’est pas vrai.

Plusieurs hackers ont analysé le comportement de cette application et ont découvert que cette vérification se faisait en réalité à distance. « Tout le contenu du 2D-DOC est envoyé vers un serveur d’IN Groupe qui renvoie le résultat de la vérification », nous explique « GilbsGilbs », un développeur passionné par la rétro-ingénierie.

Il a même vérifié ce transfert d’information de deux façons différentes : par une décompilation de l’application et par une attaque de type de « Man in the middle ».

Tous les 2D-DOC qui seront testés par TACV seront donc partagés avec IN Groupe. Certes, cette société souligne qu’il n’y a « aucun enregistrement ni aucun stockage », mais cette phrase ne concerne peut-être que l’application mobile, pas le serveur sous-jacent. Ce n’est pas très clair.

GilbsGilbs n’est pas le seul à avoir détecté ce transfert de données. Les informaticiens Florian Maury et Piotr Chmielnicki l’ont également vu. A ce stade, on pourrait encore se dire que ce n’est pas si grave. Après tout, l’Imprimerie nationale, qui est une société privée détenue à 100 % par l’État français, est un acteur de la souveraineté nationale en qui on pourrait avoir confiance.

Les données passent en clair chez Akamai

Malheureusement, des sociétés tierces américaines peuvent également accéder aux données 2D-DOC lues par TACV. Selon GilbsGilbs, l’application envoie la totalité du 2D-DOC par une requête HTTPS. Mais cette connexion sécurisée ne se termine pas chez IN Groupe, mais chez son prestataire Akamai, un fournisseur de serveurs proxies.

Cette société américaine verra donc passer tous les 2D-DOC en clair sur ses serveurs. Elle pourrait donc collecter en douce des données médicales de millions de Français, ce qui ne semble pas vraiment approprié au regard du RGPD.

Par ailleurs, l’application TACV utilise des interfaces de programmation tierces et propriétaires comme Google Firebase ou Crashlytics.

« On ne sait jamais ce qui transite par ces modules propriétaire. En cas de plantage de l’application, le contenu du 2D-DOC pourrait se retrouver dans les logs de l’un de ces fournisseurs. C’est très difficile à empêcher », nous explique GilbsGilbs.

On ne peut donc pas parler d’une véritable protection des données personnelles, mais plutôt d’une dispersion des données, façon puzzle.

Un choix technique très étonnant

Cette situation est d’autant plus étonnante qu’il y avait une solution simple et efficace pour gérer ce problème. Il suffisait d’inclure la clé publique de la signature des 2D-DOC dans l’application mobile, comme c’est d’ailleurs le cas avec l’application TousAntiCovid. Dès lors, la vérification peut se faire totalement en local et ne nécessite aucune communication avec un serveur central. Non seulement cela limite le risque d’interception ou de fuite de données, mais on élimine également les problèmes de disponibilité.

« Que fait-on si les serveurs d’IN Groupe tombent en panne ou subissent une attaque DDoS ? On empêche tous les avions de décoller ? », s’interroge GilbsGilbs.

Et s’il fallait un jour changer les règles de validation en raison d’un changement de la situation sanitaire, il existe des solutions simples.

« On peut forcer l’utilisateur à effectuer la mise à jour de l’application. On peut également intégrer les règles de validation sous la forme d’un fichier JSON à télécharger », nous précise le hacker.

On peut donc se demander pourquoi avoir choisi une telle architecture technique.

« Sans doute par facilité. Il est probable qu’ils ont simplement repris une application existante et ont fait du copier-coller vite fait, mal fait », estime GilbsGilbs.

Si c’est vrai, ce n’est pas rassurant. Nous avons interrogé IN Groupe à ce sujet, mais nous n’avons pas reçu de réponse. Le cas échéant, nous mettrons à jour cet article.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.