Article publié à 15h58

Dans trois ou quatre ans, les copropriétés françaises qui ont investi dans le système de contrôle d’accès multiservices Vigik risquent de passer un mauvais quart d’heure. Car il est probable que d’ici là, la création d’un badge Vigik sera technologiquement accessible au premier cambrioleur venu, pour peu qu’il se connaisse un peu en informatique. Et dans ce cas, il n’y aura qu’une seule solution : changer l’ensemble des lecteurs Vigik.

En effet, le chercheur en sécurité Renaud Lifchitz s’est penché récemment sur la sécurité de ce système qui a été créé en 1997 par La Poste et qui permet à différents prestataires – La Poste évidemment, mais aussi EDF-GDF, France Télécom, etc. – de rentrer dans les parties communes des immeubles équipés. Il a présenté le résultat de son travail il y a quelques jours, à l’occasion de la conférence Hackito Ergo Sum 2014.

Pour la gestion des droits d’accès, Vigik s’appuie sur une signature électronique à durée de validité limitée (84 heures max), basée sur l’algorithme RSA 768 ou 1024 bits. Ainsi, chaque matin, le postier charge son badge avec la nouvelle date de validité. Dans la foulée, le badge Vigik est signé en moyen d’une clé privée propre au prestataire, La Poste en l’occurrence. Quand il fait sa tournée, le facteur présente son badge au lecteur Vigik des différents immeubles, qui disposent tous de la clé publique correspondante et peuvent donc vérifier la validité du badge.

Des cartes mémoires anciennes et fragiles

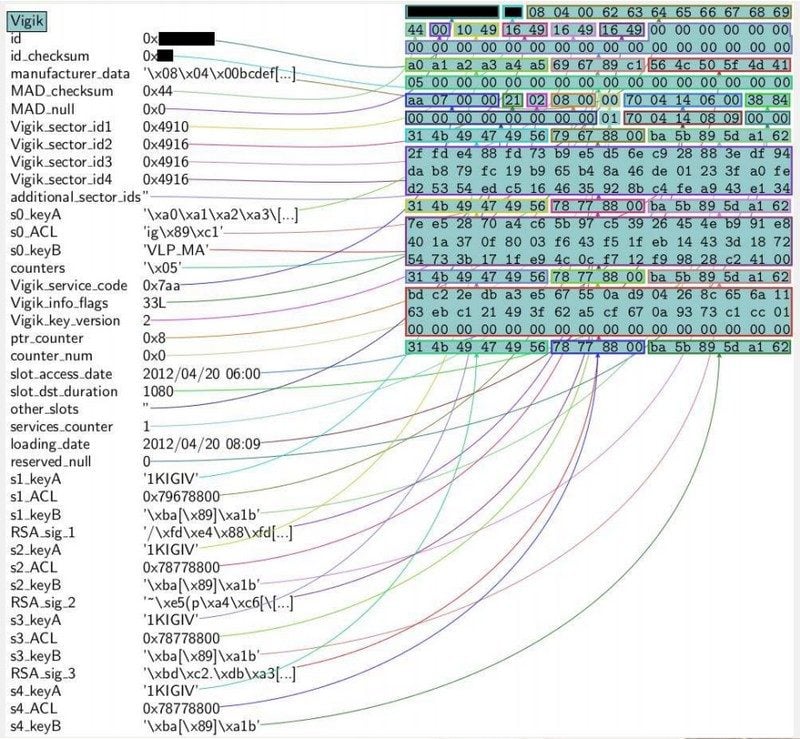

Malheureusement, il s’avère que le niveau de sécurité des badges Vigik n’est pas très bon. Première lacune : les badges utilisent pour le stockage des données des cartes mémoire d’ancienne génération, nommées « NXP Mifare Classic 1K ». Normalement, les données stockées sont protégées, « mais cela fait des années qu’il existe des attaques permettant de lire et écrire sur ce type de cartes », explique Renaud Lifchitz. Ce dernier est passé de la théorie à la pratique : il a copié le badge de son facteur et a testé les différentes attaques pour lire le contenu. Voilà ce qu’il a obtenu :

Une fois que l’on est capable de lire et interpréter les entrailles d’un badge Vigik, on peut en déduire sa signature. C’est alors que cela se complique. Renaud Lifchitz a copié une deuxième fois le badge de son facteur pour obtenir une deuxième signature. Grâce à un algorithme mathématique qu’il a mis au point, le chercheur a déduit de ces deux signatures la clé publique de La Poste. C’est loin d’être banal, car cette clé n’est pas aussi publique que l’on pourrait le penser. Elle n’est diffusée sur aucun site. Seuls les professionnels habilités peuvent y avoir accès. Voici les clés publiques 1024 bits récupérées :

Mais en quoi la connaissance d’une clé publique représente-t-elle un risque ? C’est là qu’intervient la seconde grosse lacune de Vigik : le système est limité matériellement à RSA 1024 bits pour créer ses signatures. « RSA 768 bits a été cassé en 2009. RSA 1024 bits le sera dans trois ou quatre ans de manière publique, c’est-à-dire qu’un particulier pourra le faire. A ce jour, seules les organisations gouvernementales ou les grandes entreprises peuvent casser RSA 1024 bits », explique Renaud Lifchitz. Dès lors, un quidam pourra donc, avec un peu de bonne volonté, casser le système et récupérer la clé privée du prestataire pour fabriquer ses propres badges. Il aura alors accès à tous les immeubles équipés du système Vigik. Sésame, ouvre-toi !

Conclusion : le jour où RSA 1024 bits sera cassé, il faudra remplacer tous les lecteurs, parce que dans les années 90, les ingénieurs de La Poste n’ont pas prévu des cartes mémoire suffisamment grandes pour assurer l’évolutivité de leur système. C’est une erreur qui coûtera assez cher, car il faut compter environ 1000 euros pour installer un lecteur. « Or, en France, il existe environ un million de lecteurs Vigik. Cette mauvaise conception coûtera donc de l’ordre du milliard d’euros », souligne Renaud Lifchitz. La grande question est la suivante : le jour où RSA 1024 bits sera cassé et qu’il faudra remplacer les lecteurs Vigik, qui paiera l’addition ? La Poste ? Les fabricants de lecteurs ? Ou les syndicats de copropriétés ?

Sur l’ensemble de ces points, nous avons contacté l’association Vigik, sans obtenir de réponse pour l’instant.

Source:

La présentation de Renaud Lifchitz

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.