Depuis presque quatre ans, la gestion des clés de chiffrement dans les smartphones Samsung était totalement défectueuse. En effet, des chercheurs en sécurité de l’université de Tel Aviv ont trouvé d’importantes failles dans l’implémentation de la TrustZone. Cet espace d’exécution sécurisé et matériellement distinct d’Android sert, entre autres, de coffre-fort cryptographique (« Hardware Backed Keystore »), permettant de générer et manipuler des clés de chiffrement pour les différentes applications Android.

A découvrir aussi en vidéo :

Avec l’arrivée du Samsung Galaxy S9 début 2018, une erreur grossière liée aux paramètres d’initialisation de l’algorithme AES-GCM s’est glissée dans l’implémentation de ce coffre-fort cryptographique. Un pirate capable de prendre le contrôle d’Android pouvait alors récupérer toutes les clés de chiffrement qui avaient été générées sur l’appareil. Cette faille n’était pas exploitable dans les modèles suivants S10, S20 et S21, où la gestion des clés de chiffrement s’appuyait sur un processus légèrement différent. Toutefois, les chercheurs ont trouvé un moyen de rétrograder le fonctionnement de ces appareils vers le processus implémenté dans le S9. Là encore, il était donc possible d’accéder à toutes les clés de chiffrement. Les chercheurs estiment que plus de 100 millions de terminaux Samsung étaient vulnérables à de telles attaques.

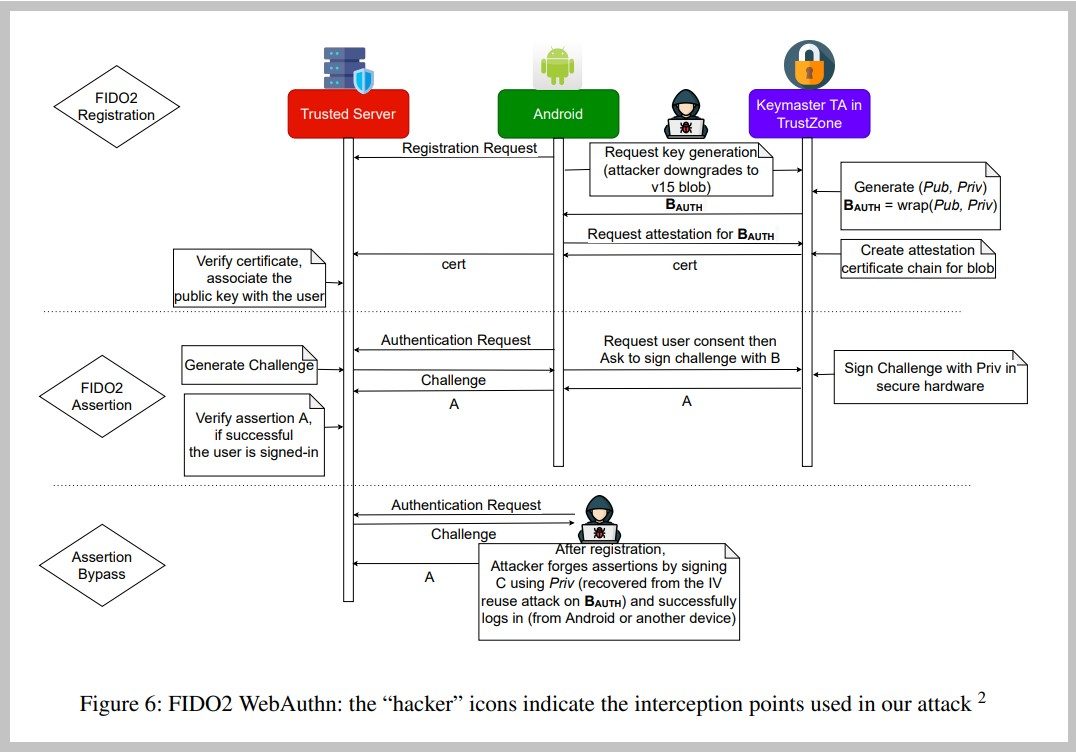

Concrètement, quel est l’impact ? Une telle attaque peut, par exemple, mettre à mal le système d’authentification FIDO2/WebAuthn. Pour éviter l’utilisation de mots de passe, celui-ci s’appuie sur des modules d’authentification qui vont utiliser une clé privée et une clé publique. Un tel module peut être une clé de sécurité ou, comme ici, un smartphone doté d’une TrustZone. En utilisant la faille découverte par les chercheurs, un pirate peut récupérer cette clé privée et ainsi créer des clones de ce module d’authentification. Ce qui ne devrait jamais être possible avec FIDO2.

Cette attaque permet également de contourner la fonctionnalité « Secure Key Import », que Google utilise pour partager de manière sécurisée certaines clés secrètes de ses services avec les smartphones des utilisateurs. C’est notamment le cas pour… Google Pay. Un pirate pouvait donc mettre la main sur des clés privées de ce service de paiement. La bonne nouvelle, c’est que ces failles ont depuis été colmatées. L’erreur grossière trouvée dans le S9 a été corrigée en août 2021. La possibilité de rétrograder le fonctionnement cryptographique a été supprimée en octobre 2021.

Source: Rapport scientifique

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.