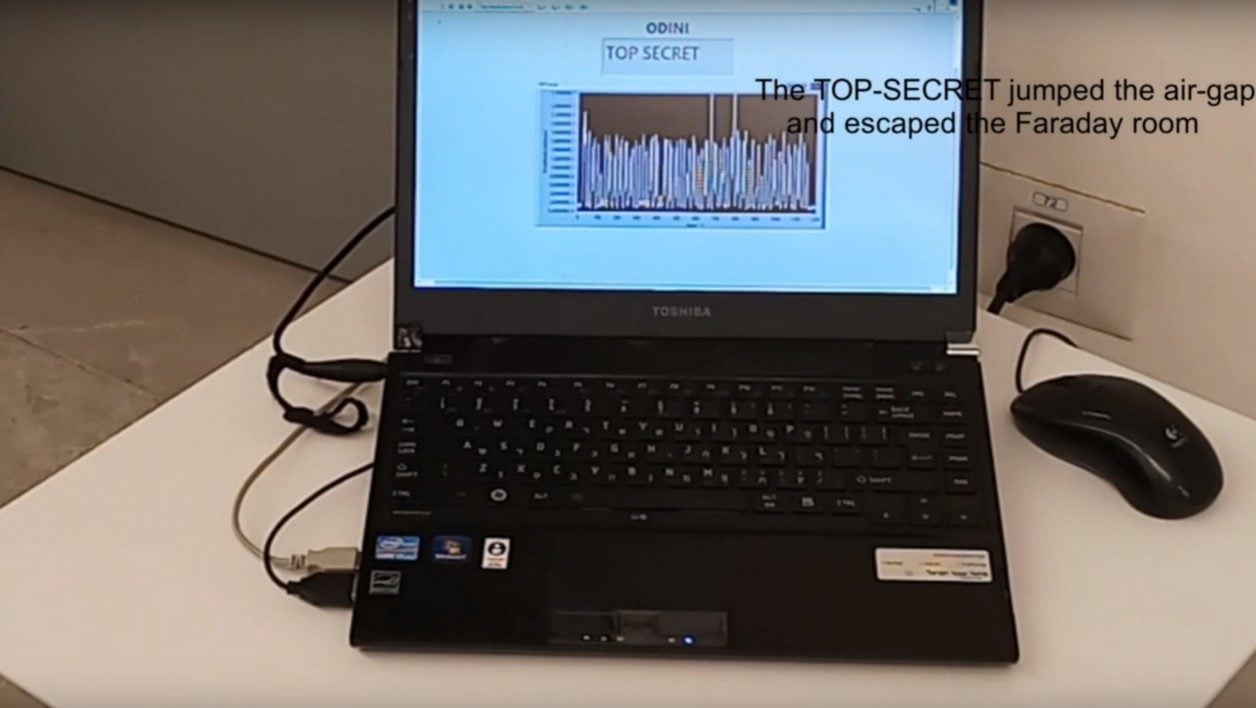

Les hackers de l’extrême de l’université israélienne Ben Gourion du Néguev ont de nouveau frappé. Ils viennent de mettre au point deux nouvelles attaques baptisée « Odini » et « Magneto » permettant d’extraire de façon secrète des données d’un ordinateur déconnecté (« air gapped »). Leur principal avantage ? Elles permettent de traverser les cages de Faraday qui bloquent les ondes électromagnétiques et que l’on trouve dans certains sites particulièrement sensibles (militaire, nucléaire…).

Comment est-ce possible ? Dans les deux cas, les chercheurs s’appuient sur les cœurs de calcul des processeurs pour générer des ondes magnétiques. En effet, dès qu’un circuit électrique est parcouru par un courant, il crée un champ magnétique. Dans un ordinateur, l’un des composants qui en génère le plus est le processeur car il consomme beaucoup d’électricité.

Les ondes magnétiques à basse fréquence

peuvent traverser les cages de Faraday

En générant artificiellement des séries de calculs sur les cœurs de processeur, les chercheurs montrent qu’il est possible de créer des ondes magnétiques à basse fréquence (inférieur à 50Hz) et d’y encoder de l’information. Cela suppose évidemment que l’on ait réussi à infecter l’ordinateur au préalable avec un malware. L’intérêt de tout cela, c’est que les ondes magnétiques à basse fréquence traversent à peu près tout, y compris les cages de Faraday.

Les chercheurs israéliens ont mis en œuvre cette technique d’espionnage de deux façons différentes. Avec l’attaque « Odini », ils envoient des données par ondes magnétiques depuis un PC déconnecté contenu dans une cage de Faraday. Ces ondes sont captées par un petit magnétomètre (Honeywell HMR2300) placé aux alentours. L’expérience montre que le signal peut être capté à une distance comprise entre 50 et 150 cm, en fonction du type d’ordinateur. Le débit, quant à lui, varie de 1 à 10 bit/s. C’est très faible, mais suffisant pour voler, par exemple, une clé de chiffrement ou un mot de passe.

Mais le pirate n’a pas toujours l’occasion de mettre en place un mouchard magnétique dans les locaux de sa cible. C’est pourquoi, avec l’attaque « Magneto », les chercheurs utilisent le magnétomètre d’un smartphone pour capter l’onde magnétique. Ce qui suppose que l’attaquant ait également la maîtrise de ce terminal mobile: soit c’est celui d’un complice, soit il a pu être infecté à son tour. Le téléphone est placé à proximité de l’ordinateur et placé dans une pochette anti-onde, qui fait office de cage de Faraday. Là encore, les chercheurs constatent qu’il est possible de transmettre des informations, à une distance comprise entre 1 et 15 cm et un débit jusqu’à 5 bit/s.

Pour se protéger contre ce type d’attaques, il possible d’utiliser des brouilleurs magnétiques. On peut également envisager le brouillage logiciel en affectant de manière aléatoire des charges de calcul sur le processeur, quitte à perdre en performance. Autre solution : faire la chasse aux mouchards magnétiques et bannir les smartphones des zones sensibles.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.