Les chercheurs de Kaspersky ont fait une découverte rare. Ils ont réussi à mettre la main sur un rootkit planqué dans les UEFI de plusieurs PC. C’est la seconde fois qu’un tel code malveillant est trouvé dans un système. Le premier était Lojax, un malware détecté par les chercheurs en sécurité d’Eset et utilisé par les pirates russes d’APT28. Son existence a été révélée il y a deux ans, presque jour pour jour.

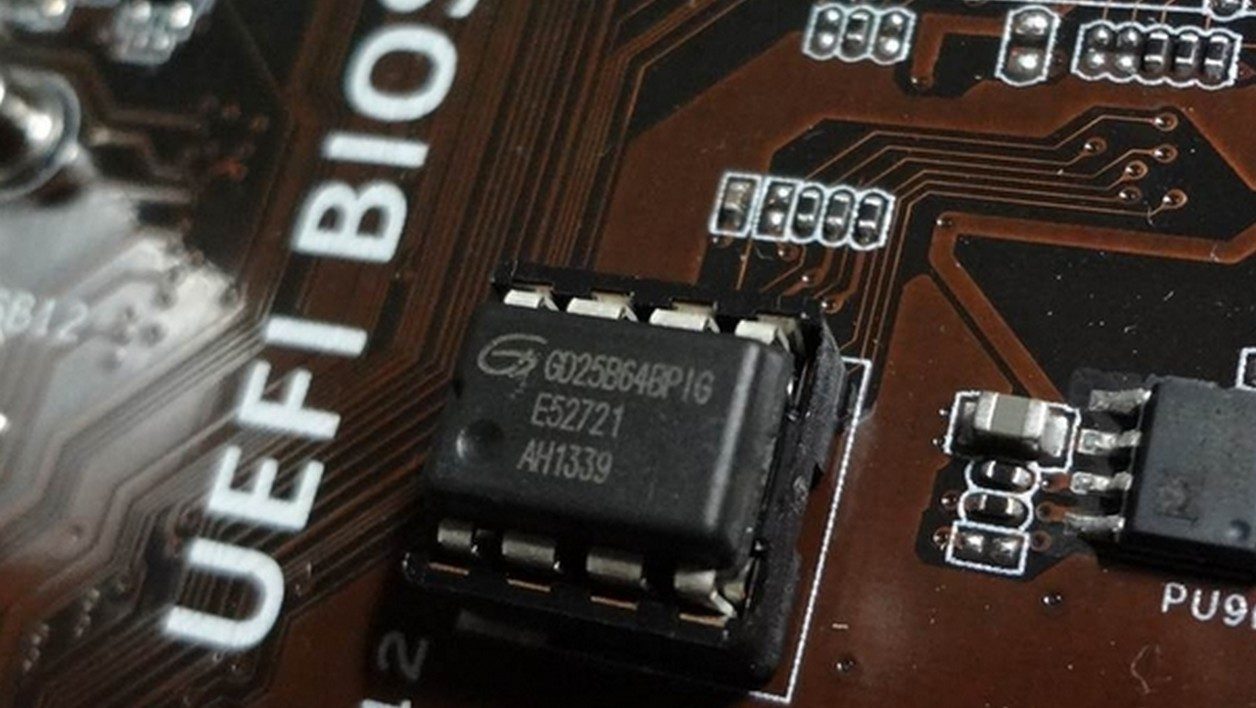

Celui trouvé par Kaspersky n’est pas vraiment inconnu, car il s’agit en fait d’une adaptation de VectorEDK, un rootkit UEFI développé par Hacking Team. Son code source a fuité quand cette société italienne a été piratée en 2015. Depuis, il est accès libre sur GitHub. Comme son homologue LoJax, ce rootkit permet de prendre le contrôle du système d’exploitation et d’y installer des malwares, tout en assurant une persistance parfaite. En effet, comme l’UEFI est intégré dans un composant Flash indépendant, un tel malware ne peut pas être éliminé par une réinstallation du système d’exploitation ou un changement du disque dur.

Comment ce rootkit a-t-il été installé ? C’est encore un mystère, car Kaspersky n’a trouvé aucun indice à ce sujet. Les chercheurs tablent sur deux pistes : l’infection par une clé USB, ce qui suppose un accès physique ; ou l’exploitation d’une faille dans le processus de mise à jour de l’UEFI. La première possibilité est peut-être la plus probable, car Hacking Team disposait justement d’un tel outil dans son arsenal qui a fuité.

Des douzaines de victimes

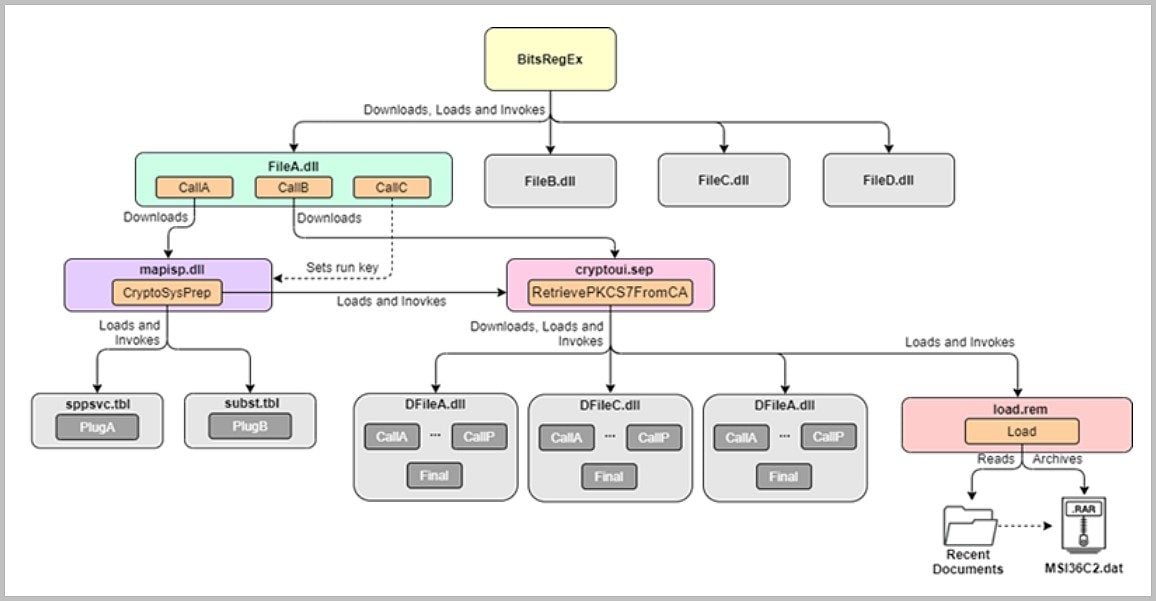

Mais les ressemblances avec la société italienne s’arrêtent là. D’après les investigations de Kaspersky, il s’avère que ce nouveau rootkit est le fer de lance d’un framework d’espionnage inédit, de structure modulaire et basé sur un déploiement à plusieurs étapes. Ce qui est, somme toute, assez classique dans l’univers des pirates étatiques. Baptisé « Mosaic Regressor », cet ensemble a été utilisé pour espionner des diplomates et des organisations non gouvernementales en Europe, en Asie et en Afrique, entre 2017 et 2019. Kaspersky dit avoir trouvé « des douzaines de victimes » au total, qui avaient toutes plus ou moins un lien avec la Corée du Nord.

Toutefois, ces attaques ne peuvent pas être attribuées de façon certaine à un groupe existant. Les chercheurs ont trouvé un certain nombre d’indices techniques qui pointent vers la Chine, et plus précisément vers le groupe Winnti alias APT41, un groupe de pirates chinois particulièrement sophistiqué et actif. Mais ces indices restent globalement insuffisants, c’est pourquoi Kaspersky ne donne à cette piste qu’un faible niveau de confiance. Mais c’est pour l’instant la seule.

Source: Kaspersky

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.