Monokle. Avec un tel nom, ce super malware détecté par les équipes de Lookout mériterait tout à fait d’être surnommé « L’œil de Moscou version XXIe siècle ». Monokle est un logiciel de surveillance de pointe développé par une entreprise russe basée à St Petersbourg appelée « Special Technology Centre » ou STC, une société qui travaille main dans la main avec la défense russe.

Spécialisée dans les équipements radio et l’électronique, STC développe aussi des logiciels comme l’ont détecté les équipes de l’entreprise de cyber sécurité Lookout qui a publié un rapport de 37 pages.

Il ne faut pas voir Monokle comme un énième malware de masse : il s’agit en fait d’une vraie arme de renseignement développé pour s’en prendre à des individus identifiés.

Détournement des outils d’accessibilité

Selon le rapport de Lookout, Monokle est unique dans sa capacité à extraire les informations même sans accès au mode root de l’appareil. Selon Lookout, les équipes de STC ont développé « des méthodes de détournement extrêmement efficaces des fonctions d’accessibilité du terminal pour exfiltrer des informations d’applications tierces parties et utilisent les dictionnaires prédictifs (du clavier Android, ndr) pour identifier les centres d’intérêt de la cible ». Plus fort encore, Monokle va tenter de « capturer ce qui se passe à l’écran pendant son déverrouillage pour récupérer le code PIN, le schéma ou le mot de passe ».

Vicieux, Monokle est aussi diablement efficace. La liste de ses fonctionnalités donne littéralement le tournis :

- Capable d’installer des certificats compromis

- Peut se rendre invisible dans la liste du gestionnaire des processus

- Récupère les informations du calendrier

- Récupération des mots de passes en clair

- Réception de messages hors bande par le biais de mots clés reçus par SMS via des terminaux de contrôle prédéfinis

- Réinitialisation du code PIN de l’utilisateur

- Récupération du dictionnaire

- Enregistrement de l’environnement en audio (en haute, moyenne ou basse qualité)

- Appels sortants

- Enregistrement des appels

- Effacement de fichiers

- Envoi de SMS à un numéro prédéfini par l’attaquant

- Téléchargement de fichiers prédéfini par l’attanquant

- Redémarrage du terminal

- Interaction avec les apps office courantes pour récupérer des documents texte

- Acceptation des commandes émises par des « téléphones de contrôle » prédéfinis

- Récupération des contacts

- Collecte des informations du terminal (marque, modèle, état de la batterie, écran allumé ou pas, etc.)

- Collecte des emails

- Prise de photos et de vidéos

- Tracer la géolocalisation

- Prendre des captures d’écran

- Récupérer les informations des antennes relais les plus proches

- Lister les applications installées

- Récupérer les comptes et les mots de passe associés

- Collecter les informations sur les réseaux Wi-Fi environnants

- Captures d’écran

- Fonction suicide (de l’application, ndr) et nettoyage des fichiers potentiellement incriminants

- Récupération de l’historique de navigation (et profilage basique du comportement de surf)

- Récupération de l’historique d’appels

- Collecte des informations de compte et des messages de WhatsApp, Instagram, Skype, VK, etc.

- Exécution de commandes shell en tant que root si le mode root est accessible

En bref : une fois installé sur le smartphone, Monokle peut tout faire ou presque.

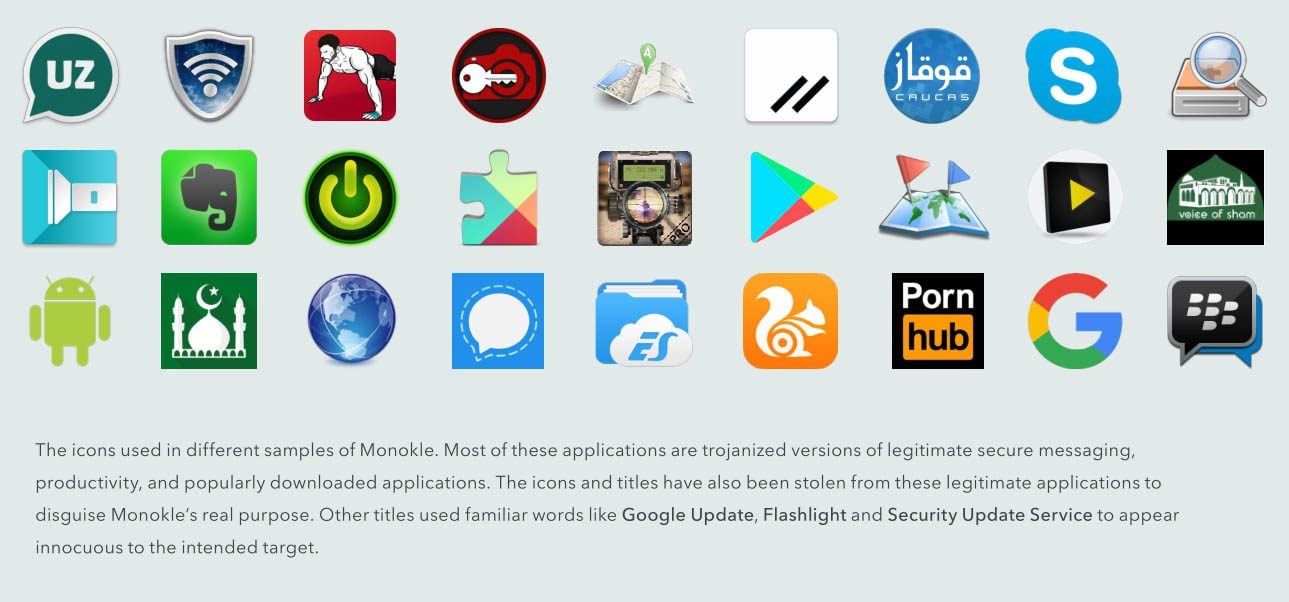

L’art du camouflage

Monokle existe sur le terminal infecté en tant que vraie application. Les développeurs russes vérolent des applications qui continuent de se comporter comme l’originale – Google Playstore, ES File Explorer, Evernote, etc. et même des apps d’activation de la lampe torche ! – afin de ne pas éveiller les soupçons.

Monokle ne semble pas être un programme « viral » qui se répliquerait afin d’envahir la galaxie Android et la détruire. Il s’agit d’un outil, d’une arme de renseignement et il semble assez probable que ce soient des agents du renseignement russe qui installent – ne nous demandez pas comment – d’une manière ou d’une autre le programme sur le terminal d’une cible.

Monokle n’a ainsi rien à voir avec un programme de collecte massive de données comme a pu l’être PRISM aux Etats-Unis, le programme de surveillance dénoncé par Edward Snowden. C’est un outil pour traquer des cibles.

Les cibles : les islamistes de Syrie et du Caucase

Grâce à différentes informations croisées, les experts de Lookout ont pu établir quelques-unes des cibles de Monokle, des cibles parfaitement logiques pour qui s’intéresse à l’histoire et la géopolitique russe. Il s’agit en effet des islamistes en général, mais surtout les partisans ou sympathisants du groupe jihadiste Ahrar al-Sham. Un groupe qui combat, sous l’ombrelle du drapeau de Daech, les forces russes qui épaulent les troupes du régime de Bachar Al-Assad.

Autres militants islamistes qui intéressent Moscou, les Caucasiens musulmans et plus particulièrement les Ingouches. Ces voisins des Tchéchènes – dont la résistance a été réduite à néant par l’armée rouge et par la main de fer du président Kadyrov – sont en opposition avec Moscou sur différents sujets notamment la découpe de leur république actuelle. De manière générale, le Caucase est depuis longtemps une épine dans le pied des différents régimes qu’a connu la Russie (et l’URSS).

Il reste évidemment des zones d’ombre sur Monokle comme la manière dont il est installé sur les terminaux, le nombre de terminaux infectés, etc. Mais autant il laisse entrevoir d’éventuelles failles d’importance dans Android, autant il semble peu probable que votre smartphone soit infecté – à moins que vous ne rentriez sérieusement dans le collimateur de Moscou… Ah, et ne faites pas trop les fiers détenteurs de terminaux Apple, selon Lookout, une version iOS existerait ou tout du moins serait en développement…

Source : Lookout

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.