Encore une fois, l’univers des objets connectés vient d’être épinglé par un groupe de chercheurs en sécurité. À l’occasion de la conférence BlackHat Europe 2020, les experts de Forescout ont présenté « Amnesia:33 », une analyse de sept implémentations open source du protocole TCP/IP, particulièrement utilisées dans des systèmes d’exploitation d’objets connectés.

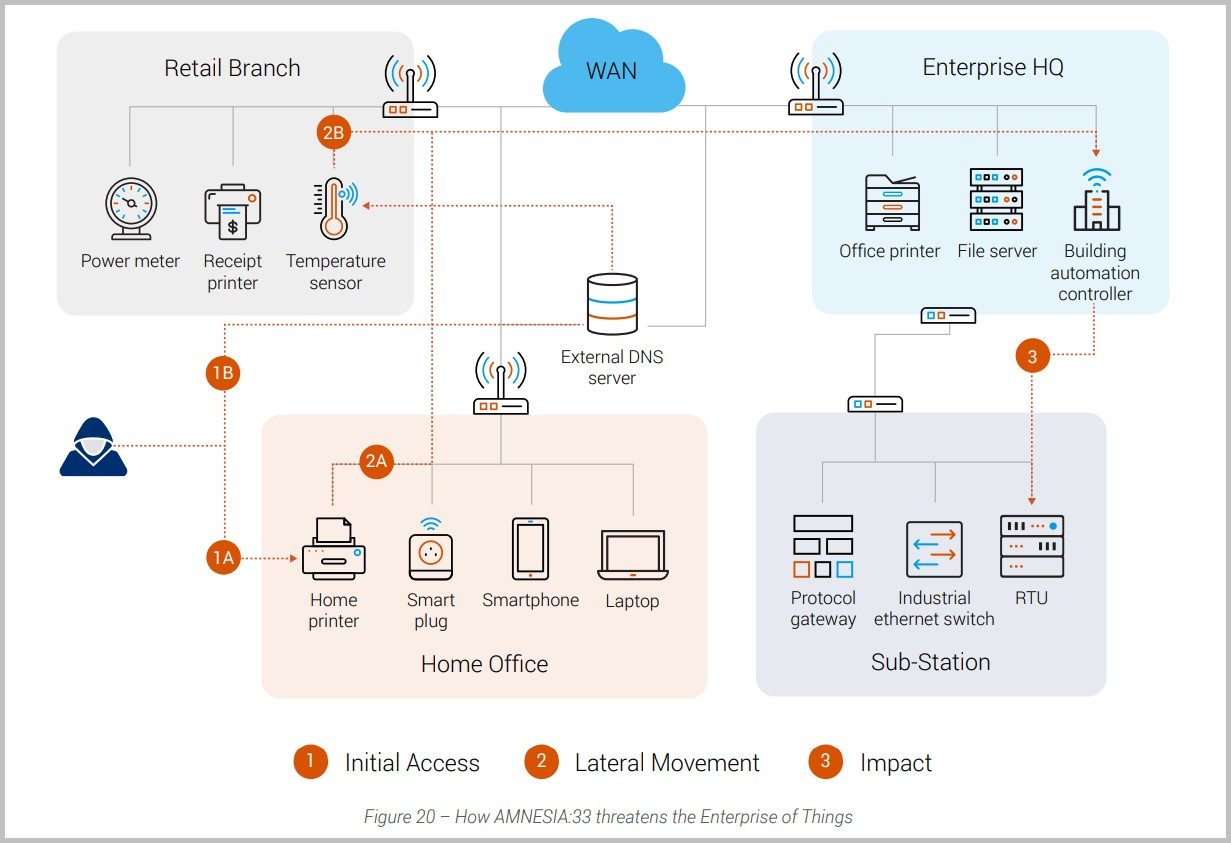

Le résultat est assez affligeant. Les chercheurs ont trouvé 33 failles, dont 4 d’un niveau critique permettant l’exécution de code arbitraire à distance. Ces failles se retrouvent surtout dans les modules IPv4, IPv6, ICMP, TCP et DNS. Elles résultent généralement d’une mauvaise pratique du codage. Comme elles concernent des technologies réseau fondamentales, elles peuvent être particulièrement dangereuses. Parfois, il suffit d’envoyer un paquet malveillant pour les exploiter.

Le problème, c’est que ces vulnérabilités font tache d’huile dans l’industrie des objets connectés. Les codes open source sont joyeusement copiés-collés et forkés dans un grand nombre de composants sans véritable traçabilité. Forescout estime que ces failles affectent plusieurs millions d’appareils connectés de plus de 150 fabricants dans le monde : des imprimantes, des routeurs, des serveurs, des capteurs, des caméras, des thermomètres, des manettes de jeu, des prises électriques, etc. Les scénarios d’attaque sont donc presque infinis et peuvent s’appuyer aussi bien sur des environnements privés que professionnels.

Alors que faire ? Côté entreprise, la première chose à faire est d’identifier les appareils vulnérables, mais c’est un travail de titan, car il faut inspecter les firmwares de chaque composant. Ensuite, pas question d’attendre un correctif, car celui-ci ne viendra probablement jamais. Comme les chaînes de fabrication sont complexes et multipartites, le fabricant final n’a pas vraiment de contrôle sur le code qu’il embarque. Créer et diffuser des correctifs est donc presque une mission impossible pour lui. Si le fournisseur d’un composant a fait faillite, par exemple, son code ne pourra plus être mis à jour.

Forescout recommande donc d’isoler les appareils vulnérables au niveau réseau, de surveiller le trafic en temps réel pour détecter les paquets suspects et de désactiver le service IPv6. Difficile de faire mieux à l’heure actuelle. Le rapport « Amnesia:33 » n’est que la première analyse du genre. Forescout prépare d’autres révélations du même acabit dans le cadre de son projet de recherche « Memoria ». Ça promet.

Source: Forescout

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.