On avait un peu l’impression de revivre l’épisode « Heartbleed » : la découverte d’une méga-faille de sécurité, des articles alarmants, un joli logo. Mais apparemment, on est loin du compte. Il y a quelques jours, Jing Wang, un étudiant de l’université Nanyang de Singapour, publie sa grande découverte. Il a mis la main sur une vulnérabilité impactant tous les grands acteurs du web : Facebook, Google, Yahoo, LinkedIn, Microsoft, Paypal, etc.

Il lui a donné le nom de « Covert Redirect » et créé un site web où il détaille son exploitation, tout en précisant qu’elle serait « difficile à patcher ». L’histoire a été immédiatement reprise par le site américain Cnet, qui l’a comparé à la fameuse faille OpenSSL. Depuis, elle fait le tour du web.

Piéger l’utilisateur avec des URL trafiquées

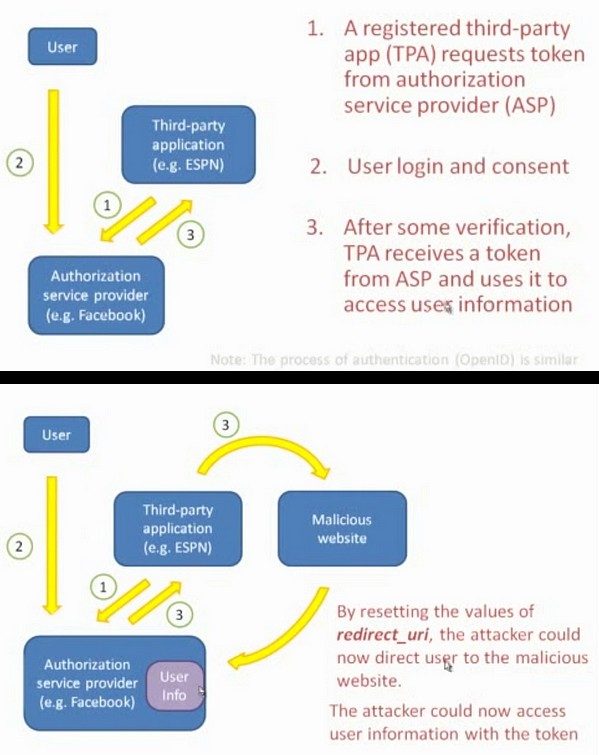

De quoi s’agit-il ? Jing Wang a analysé les mécanismes utilisés par les acteurs web pour authentifier des utilisateurs sur des sites ou des applications tiers. Ce genre de dispositif est très répandu, car il permet de se connecter sur un grand nombre de services en ligne tout en utilisant un faible nombre d’identifiants. Ce type de service s’appelle « Connect » chez Facebook, « Sign-In » chez Twitter et Google, etc. Il s’appuie sur les protocoles OpenID ou OAuth 2.0.

Or, il s’avère que les échanges entre le service authentificateur et le fournisseur tiers peuvent être piratés. En utilisant des URL soigneusement trafiquées, le cybercriminel peut récupérer toute une série de données personnelles d’un utilisateur, voire même accéder à son compte.

Mais quelques jours plus tard, plusieurs experts en sécurité ont commencé à mettre le holà. Pour Symantec, cette faille n’est « absolument pas » comparable à Heartbleed. Celle-ci concernait près d’un demi-milliard de sites web dans le monde et pouvait être exploitée par des requêtes directes sur les serveurs. « Avec Covert Redirect, en revanche, l’attaquant doit trouver une application [tierce] vulnérable et susciter une interaction avec l’utilisateur » pour le piéger. Ce qui limite quand même le risque.

De son côté, l’expert en sécurité Danny Thorpe – qui a également analysé cette faille – estime qu’il n’est pas si compliqué d’éliminer le risque : il suffit que les fournisseurs de services tiers implémentent correctement les protocoles OpenID et OAuth 2.0, en respectant un certain nombre de garde-fous (par exemple ne pas autoriser les redirections HTML incontrôlées lors du processus d’authentification). Dans un tweet, il estime que les sites concernés représentent « moins de 1 % du Web ».

L’avis de John Bradley, un autre expert en sécurité qui a participé à la création d’OpenID, est encore plus cinglant. « Je ne trouve rien de nouveau dans tout ceci. C’est une attaque bien connue que tout le monde arrive à bien parer, sauf peut-être Facebook (…) J’espère que Jing Wang savoure son moment de célébrité pour avoir excité les gens sur ce sujet, mais moi je ne lui donne aucune reconnaissance sur le travail qu’il a réalisé », explique-t-il.

Bref, il semble que Jing Wang s’est pris une veste…

Lire aussi:

Google se lance dans la bataille des services d’identification, le 28/02/2013

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.