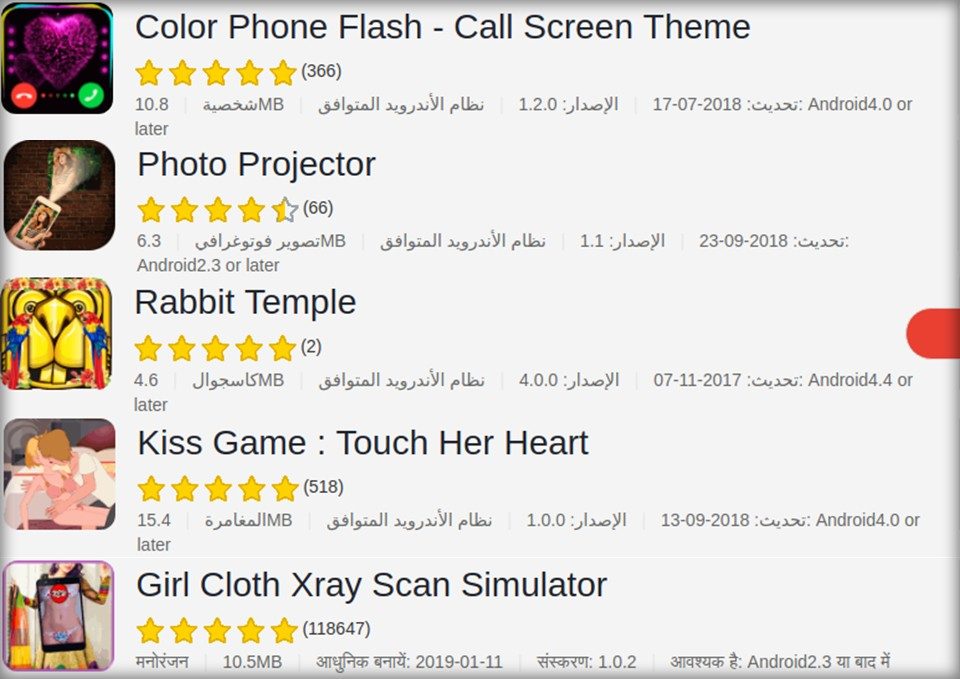

Les chercheurs en sécurité de Check Point ont découvert une nouvelle campagne malveillante qui se déploie de manière rapide dans l’écosystème Android et a déjà fait plus de 25 millions de victimes dans le monde. Celles-ci se trouvent principalement en Inde, au Pakistan et au Bangladesh, mais aussi au Royaume-Uni, en Australie et aux Etats-Unis. Baptisée « Agent Smith », cette campagne s’appuie sur la boutique alternative « 9Apps », où les pirates ont déposé des centaines de chevaux de Troie, principalement sous la forme de jeux ou de logiciels de photo.

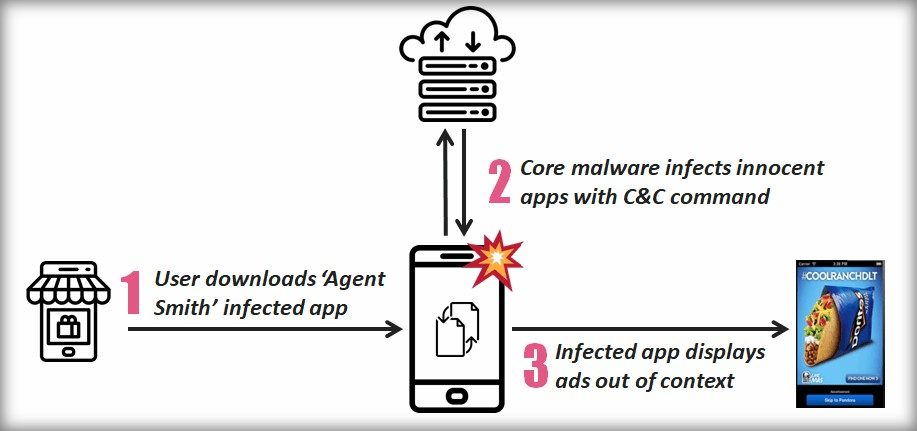

Si un utilisateur installe l’un de ces chevaux de Troie, celui-ci va télécharger une liste d’applications depuis un serveur de commande et contrôle. On y trouve des noms tels que WhatsApp, Opera Mini, Swiftkey ou Lenovo Anyshare. Si une ou plusieurs de ces applications se trouvent également sur le terminal, le malware va les infecter en douce avec du code malveillant. En apparence, elles vont garder leur fonctionnement d’origine. En réalité, elles seront désormais pilotées par les pirates. A l’heure actuelle, le but recherché est d’insérer des publicités frauduleuses. « Toutefois, ce système pourrait facilement être utilisé pour réaliser des opérations bien plus intrusives et dangereuses, comme le vol d’identifiants bancaires », explique Check Point dans une note de blog.

Deux techniques sont utilisées pour transformer les applications légitimes en malware. La première consiste à décompiler l’application, insérer le code malveillant, puis recompiler l’ensemble. Si la décompilation ne fonctionne pas, « Agent Smith » va tenter de patcher l’application comme s’il s’agissait d’une mise à jour. Pour cela, le cheval de Troie va exploiter une vulnérabilité appelée « Janus », qui a été découverte en 2017 et qui permet de modifier une application Android tout en gardant la signature d’origine. Pour corriger cette faille, Google a introduit un nouveau système de signatures, mais celui-ci n’est pas toujours mis en œuvre par les développeurs d’applications.

Les pirates ont plusieurs fers au feu. Selon Check Point, ils ont réussi à placer 11 chevaux de Troie dormants sur Google Play. Ces malwares disposent d’un « kill switch » qui, une fois activé, permet de télécharger du code malveillant. Cette seconde campagne a été baptisée « Jaguar Kill Switch ».

Qui se cache derrière ces deux campagnes d’infection ? D’après les limiers de Check Point, il s’agirait d’une « entreprise internet chinoise basée à Guangzhou » dont l’activité officielle est d’aider les développeurs Android chinois à faire la promotion de leurs applications à l’étranger.

Source: Check Point

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.