En 2014, un groupe de hackers soutenus par un acteur étatique, qui s’en prenait aux réseaux énergétiques (électriques et pétroliers) de plusieurs pays, dont les Etats-Unis, la France, l’Italie, l’Espagne ou encore l’Allemagne depuis 2011, était identifié. A l’époque, les chercheurs en sécurité de Symantec qui les avaient débusqués leur avaient donné le nom de Dragonfly (libellule).

Une seconde vague qui va plus loin

Cette exposition médiatique ne semble pas les avoir découragés. Après une période de calme, il semble que ce groupe de hackers ait repris son activité dès la fin 2015 pour une nouvelle campagne baptisée Dragonfly 2.0, dont l’intensité a cru en 2017. Selon Symantec, au fil de l’année écoulée, les hackers ont réussi à compromettre la sécurité de douzaines de sociétés du secteur énergétique.

En 2014, Dragonfly en était encore à essayer de récupérer des identifiants et mots de passe de salariés pour pénétrer les réseaux les moins importants de ces entreprises. En l’espace de trois ans, ils ont réussi à s’installer de manière très approfondie.

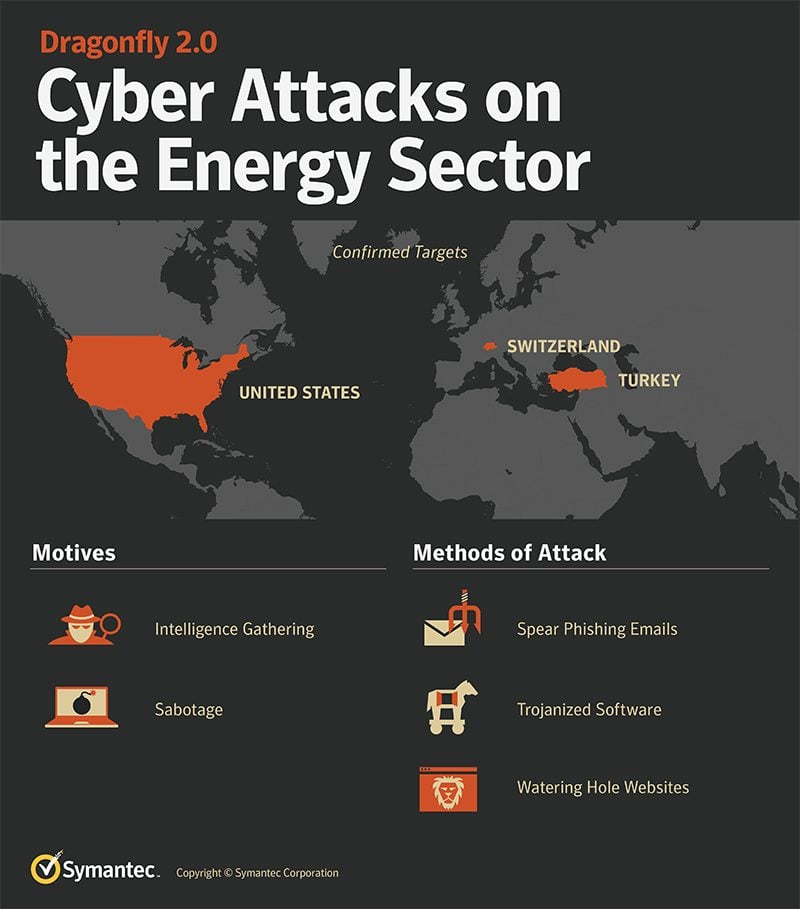

Pour y arriver, les experts de Symantec indiquent que les hackers ont utilisé les mêmes méthodes. Des outils d’infection ont été déployés pour accéder aux réseaux via les utilisateurs. La première tentative repérée par Symantec date de décembre 2015 et prenait la forme d’une campagne de mails dangereux… contenant une invitation à une soirée pour le réveillon du jour de l’An.

D’autres campagnes ont été menées ensuite, en 2016 et 2017. Souvent destinés au secteur énergétique, les mails contenaient des fichiers attachés. Une fois ouvert, le malware activé tentait de récupérer les identifiants réseaux de l’utilisateur en les exfiltrant vers un serveur extérieur.

Les attaquants ont également eu recours à d’autres astuces, comme faire passer des malwares pour des applications légitimes ou des mises à jour autorisées, pour Flash notamment. Selon Symantec, il est même possible que ces programmes aient été installés à l’aide d’un peu d’ingénierie sociale, ce qui implique évidemment des phases d’étude et d’observation des sociétés visées longues et précises.

Pour s’assurer un contrôle sur ces machines et accéder au réseau de ces sociétés, Dragonfly a pris ses précautions. « De manière courante, les attaquants installent une ou deux portes dérobées sur les ordinateurs de la victime afin d’obtenir un accès à distance et leur permettre d’installer des outils supplémentaires si nécessaires », expliquent les experts en cybersécurité.

Observation, exploration et prise de contrôle

Il semblerait que les hackers soient autant motivés par l’obtention des moyens de contrôler les réseaux que par l’observation et l’apprentissage de leur fonctionnement. Néanmoins, Symantec est clair : les équipes de Dragonfly sont d’ores et déjà capables de saboter ou de prendre le contrôle de ces systèmes à l’envi.

En définitive, selon Symantec, cette seconde campagne aurait donc abouti. Là où la campagne de 2011 à 2014 aurait vu les hackers explorer, tester et s’arrêter aux portes des réseaux énergétiques, Dragonfly 2.0 aurait franchi ces dernières murailles, celles qui protégeaient les sociétés visées et atteint une nouvelle étape. « Une nouvelle phase, dont les récentes campagnes fournissent potentiellement aux hackers l’accès aux systèmes opérationnels. Des accès qui pourraient être utilisées pour des usages plus perturbateur à l’avenir ».

Prudent, Symantec confirme ne pas pouvoir déterminer de manière sûre l’origine de Dragonfly, néanmoins, la société assure qu’il « s’agit clairement d’un groupe d’attaquants accomplis […] capables de compromettre de nombreuses organisations, de voler des informations et d’accéder à des systèmes clés ». Ces hackers possèdent une large panoplie d’outils, de méthodes et de ressources. Certains outils sont en effet des malwares qui ont été développés spécifiquement pour leurs besoins.

Les analystes de l’éditeur de solutions de sécurité ne peuvent pas, pour l’instant, savoir ce que Dragonfly prépare, en revanche, ils ne doutent pas de ses capacités à « matériellement perturber les organisations visées, si elle décidait de le faire ».

La France épargnée ?

Pour l’heure, la société de cybersécurité ne confirme que trois cibles : les Etats-Unis, la Suisse et la Turquie. La France pourrait donc échapper à ce raz de marée. Pas forcément. Des traces d’activités dans des sociétés présentes dans d’autres pays, européens notamment, ont été relevées, indique Symantec sans pour autant donner plus de détails.

Quoi qu’il en soit, les hackers de Dragonfly auraient la possibilité d’influencer les réseaux électriques, notamment, en prenant le contrôle de certains des outils de surveillance qui assurent leur bon fonctionnement. De quoi provoquer un blackout et priver de courant des centaines de milliers… voire des millions de foyers.

On imagine ce que pourrait donner la fermeture du réseau électrique des grands fournisseurs européens en pleine vague de froid. Pour donner une idée de l’ampleur de ces attaques, les chercheurs de Symantec évoquent Stuxnet. Destiné à ébranler le programme nucléaire iranien, ce virus a mis à mal des dizaines d’entreprises à travers le monde à partir de 2009.

Source :

Symantec

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.