Voici un nouvel exemple des risques liés aux objets connectés mal configurés, un domaine où même Google fait des erreurs. Supposons qu’un internaute est tranquillement chez lui en train de surfer le web. Cet internaute possède également un Google Home ou un Chromecast connectés à son réseau local. Le chercheur en sécurité Craig Young de Tripwire a découvert qu’il suffisait d’amener cet internaute sur un site web piégé pour révéler sa localisation avec une précision de quelques mètres. Inquiétant, non ?

Cette fuite d’information s’explique par un mauvais design des fonctions de paramétrage. Les objets connectés de Google peuvent en effet être configurés depuis le réseau local, en utilisant l’application mobile Home installé sur un smartphone. Mais les connexions sont réalisées avec un faible niveau de sécurité, en HTTP et sans aucune authentification. Un navigateur qui tourne sur un ordinateur connecté au réseau local pourrait donc assez facilement se faire passer pour l’application Home et envoyer des requêtes aux appareils de Google.

Attaque par DNS Rebinding

C’est exactement ce que fait le site web de Craig Young. Dotée d’un code Javascript malveillant planqué dans un iframe, cette page piégée va d’abord récupérer l’adresse IP locale de l’ordinateur grâce à l’API WebRTC. Elle va ensuite parcourir les différentes adresses IP locales possibles et leur envoyer des requêtes de géolocalisation. Comme on peut le voir dans une vidéo YouTube, il suffit de quelques minutes pour récupérer cette information, qui est d’autant plus précise que Google s’appuie sur une base de données de points d’accès Wi-Fi pour faire de la triangulation.

Ce hack s’appuie sur une technique bien connue appelée « DNS Rebinding ». C’est un tour de passe-passe qui permet de faire exécuter un code Javascript non pas sur le serveur du site web piégé, mais sur un serveur web local. Tout ce que l’attaquant a besoin de faire, c’est d’avoir un serveur DNS qui, lors de la résolution du nom de domaine, va d’abord pointer sur le serveur web du pirate pour récupérer le code Javascript, puis sur une adresse locale pour y faire exécuter du code.

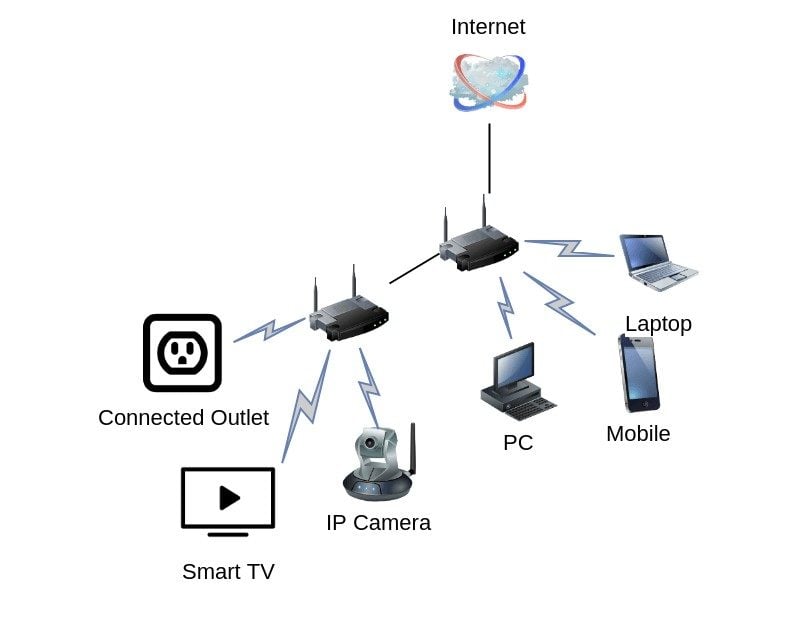

D’après le site KrebsOnSecurity, Google a bien pris note de cette faille de sécurité et compte déployer un patch vers la mi-juillet. D’ici là, les utilisateurs de Google Home et de Chromecast ont intérêt de ne pas surfer sur des sites louches. Une autre façon de se protéger et d’acheter un second point d’accès Wi-Fi et de brancher son port WAN sur l’un des ports LAN de la box Internet. On dispose alors de deux réseaux sans fil : l’un pour surfer sur le web, l’autre pour se connecter aux objets connectés. Ce cloisonnement empêchera les requêtes envoyées par le navigateur d’atteindre ces appareils. C’est un peu pénible, mais beaucoup plus sécurisé.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.