Maxime Smolinski et Victor Foucré sont contents. Ces deux étudiants en ingénierie d’affaires ont créé leur start-up début 2019. Un crowdfunding en septembre dernier leur a permis de lancer la fabrication de leur produit auprès d’un partenaire chinois.

Fin octobre, ils ont pu démarrer sa commercialisation, juste à temps pour profiter des achats de Noël. Ce que ces deux créateurs d’entreprise proposent est une « carte anti-piratage NFC ». Baptisée « Absolute Secure », elle est censée empêcher un éventuel hacker de siphonner des données ou de l’argent sur une carte bancaire NFC.

Contre-mesures et sécurité

Des solutions de protection NFC existent depuis des années : étuis métalliques, cartes métalliques, portefeuilles avec des filets métalliques cousus à l’intérieur, etc.

Elles s’appuient sur le principe de la cage de Faraday pour empêcher la propagation des ondes et, ainsi, couper court à toute communication NFC. Absolute Secure propose une autre méthode, celle du brouillage. Leur carte incorpore une puce électromagnétique passive qui, lorsqu’elle reçoit un signal, émet une onde de fréquence 13,56 MHz dans un rayon de 5 à 6 cm. Ce qui est exactement la fréquence à laquelle fonctionnent les transactions sans fil NFC. Placée dans le portefeuille, ce système empêche par conséquent n’importe terminal d’interroger la carte bancaire ou toute autre carte disposant du NFC. C’est assez ingénieux.

Mais a-t-on vraiment besoin d’un tel dispositif ? Pas vraiment, à en croire le dernier rapport de l’Observatoire de la sécurité des moyens de paiement, que la Banque de France a publié en juillet 2019.

Certes, ses auteurs constatent que les paiements sans contact progressent « à un rythme très important » en France et qu’ils représentent d’ores et déjà 21 % en volume des transactions de paiement de proximité.

Pour autant, le taux de fraude reste faible, avec un montant annuel de 5 millions d’euros, soit 0,020 % du montant total de transactions, bien en deçà de celui des paiements à distance (0,173 %).

Par ailleurs, « en 2018 et comme les années précédentes, la fraude sur les paiements sans contact résulte seulement du vol ou de la perte de la carte », souligne le rapport. Protéger sa carte NFC contre le piratage par une cage de Faraday ou un brouilleur semble donc inutile.

Plus que ce que disent les chiffres

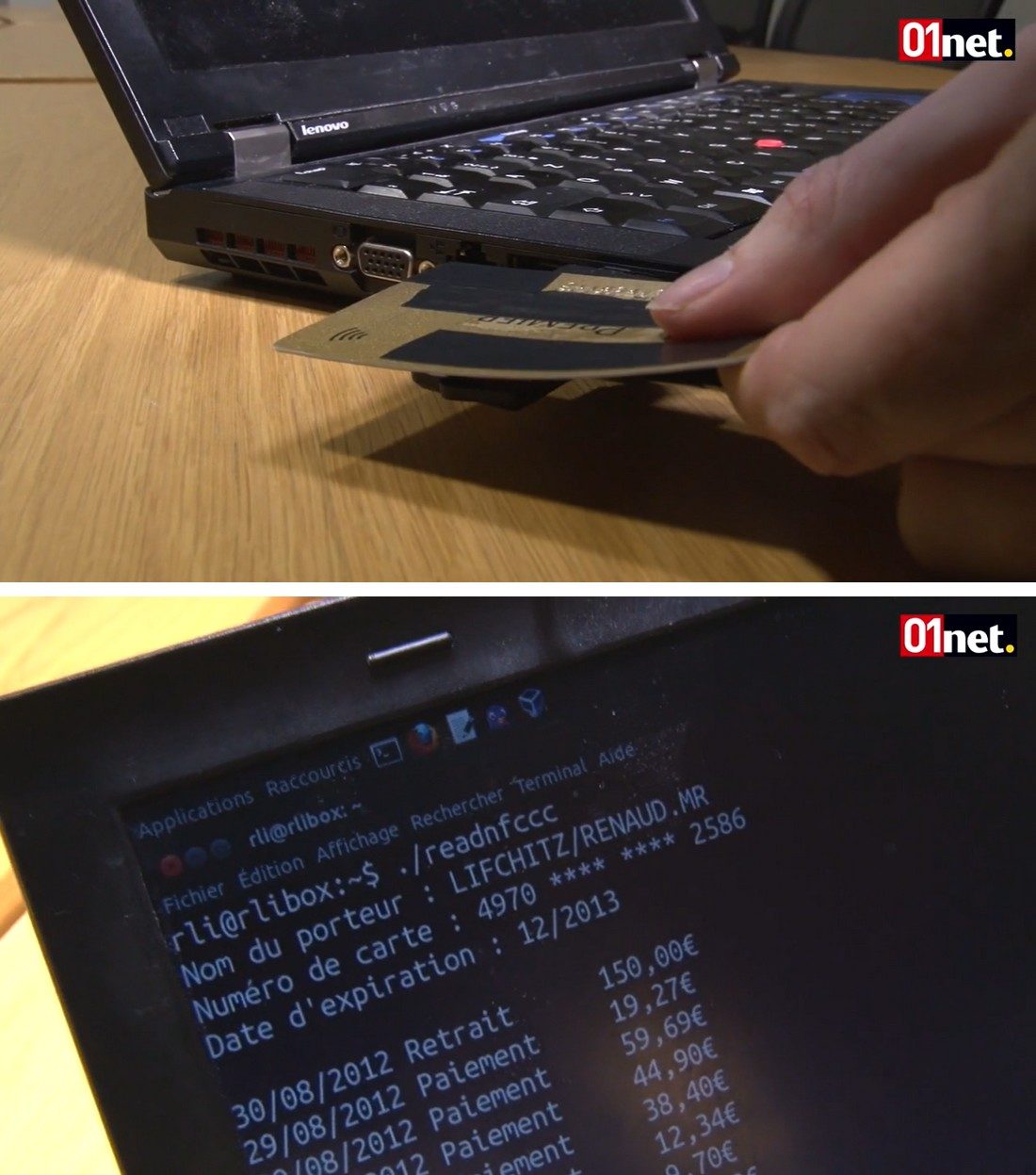

Mais ces chiffres ne disent pas toute la vérité. En 2012, le chercheur en sécurité Renaud Lifchitz a montré que n’importe qui pouvait facilement récupérer le nom du détenteur, le numéro de carte, sa date de validité et les dernières transactions au moyen d’une clé USB NFC située à quelques centimètres.

Pourquoi ? Parce que les communications implémentées dans les moyens de paiement NFC ne sont ni chiffrées ni authentifiées. Et c’est toujours le cas aujourd’hui.

Face à cette révélation, les banques se sont contentées de limiter les données que l’on peut extraire. Désormais, un pirate qui se faufile dans le métro aux heures de pointe ne peut siphonner « que » le numéro de carte et la date de validité.

Mais selon Renaud Lifchitz, c’est suffisant pour que cette faille reste le principal risque de fraude NFC.

« C’est finalement l’attaque la plus critique. Extraites après une lecture sauvage, ces données peuvent être utilisées par des pirates pour effectuer autant de paiements en ligne qu’ils le souhaitent, sans être limités en montant », nous explique le chercheur.

Selon lui, dès qu’on sort de l’espace européen, les paiements en ligne sont souvent effectués sans demande d’autorisation préalable auprès de la banque. Le paiement est alors accepté par défaut et, surtout, il ne prend en compte ni le nom du porteur ni le code à trois chiffres qui se situe sur le dos de la carte.

« Parfois, ces champs sont affichés dans le formulaire alors que le paiement se fait sans autorisation préalable. Mais en réalité, ils ne sont pas utilisés. On peut mettre “Dark Vador” comme nom et “123” comme cryptogramme, et ça passe quand même », souligne-t-il.

Pour les banques, il est impossible de savoir si ces cas de fraudes prennent leur origine dans une lecture sauvage par NFC. Ils ne peuvent donc pas être comptabilisés dans la catégorie de fraude par NFC et se retrouvent noyés dans les fraudes des paiements à distance.

D’une certaine manière, les statistiques de l’Observatoire sont donc faussées, car le risque financier de la technologie NFC n’est pas correctement représenté.

Attaques « Relay », « Pre-Play » et « Replay »

Mais le NFC ne permet pas seulement la lecture sauvage des données de carte bancaire. Ces dernières années, les chercheurs en sécurité ont également montré que l’on pouvait effectuer des paiements frauduleux directement par cette technologie.

Deux techniques se dégagent : l’attaque « Relay » et l’attaque « Pre-Play ». La première consiste à rapprocher artificiellement une carte d’un terminal de paiement lointain, pour effectuer un paiement en douce. Cette attaque, qui fonctionne avec n’importe quel moyen de paiement NFC, a notamment été démontrée en 2015 par Jordi van den Breekel, à l’occasion de la conférence Black Hack Asia.

Pour la réaliser, il a utilisé deux smartphones Android reliés par Wi-Fi, l’un simulant un terminal de paiement et l’autre une carte NFC. Le premier smartphone s’approche de la carte de la victime et démarre une transaction de paiement qui est relayée vers un véritable terminal de paiement au travers du second smartphone.

Une démonstration similaire a été faite par Salvador Mendoza en 2018, à l’occasion de la conférence Hack in Paris, en utilisant des Raspberry Pi.

https://www.youtube.com/watch?v=oW1BNsYTQTk?start=639

Le désavantage de l’attaque « Relay » est qu’il faut deux personnes qui se coordonnent à distance. De ce point de vue, l’attaque « Pre-Play » est plus simple. Elle a été montrée par Peter Fillmore en 2015, à l’occasion de la conférence SyScan Singapore.

À l’aide d’une appli Android, ce hacker arrive à cloner une transaction NFC sur une carte Visa ou Mastercard pour la rejouer à un autre moment sur un terminal de paiement, à condition que celui-ci accepte un mode de transaction dégradé (Magstripe). L’opération peut donc être faite par une seule personne et de manière asynchrone.

https://www.youtube.com/watch?v=e0QpzhbEzas?start=622

Une variante de cette attaque a été montrée en 2018 par Salvador Mendoza, qui a piraté la carte virtuelle d’un smartphone doté de Google Pay, Samsung Pay ou LG Pay.

Mais cette méthode — qu’il a appelé « Replay » et qu’il n’a testé que sur des systèmes de paiement américains — suppose que l’utilisateur démarre et valide une transaction, ce qui complique l’opération.

« Mais j’ai remarqué que dans la nouvelle version de Google Pay, il n’y a pas besoin de valider une transaction. Un attaquant pourrait donc forcer l’application à initialiser une transaction si le téléphone est déverrouillé », nous précise Salvador Mendoza, qui va donc certainement peaufiner sa recherche.

Quoi qu’il en soit, ces différentes techniques de piratage ne semblent pas provoquer beaucoup d’enthousiasme chez les cybermalfrats. Les cas connus publiquement se comptent sur les doigts d’une main.

« Avec ces piratages NFC, le butin est relativement faible, car le montant des paiements est plafonné à 30 euros. Par ailleurs, il faut trouver un point d’écoulement qui peut être surveillé par une caméra. Il y a donc la possibilité d’une identification physique. Au final, c’est beaucoup de risque pour pas grand-chose », estime Renaud Lifchitz.

Mais une nouvelle technique de piratage peut éventuellement changer la donne. En décembre 2019, les chercheurs Leigh-Anne Galloway, Tim Yunusov et Aleksei Stennikov ont montré, à l’occasion de la conférence Black Hat Europe, qu’il était possible de contourner les plafonds de paiement NFC sur la plupart des cartes Visa, en raison d’une mauvaise implémentation des protocoles d’EMV, l’organisme de standardisation pour les cartes bancaires.

Faire sauter les plafonds NFC et la banque…

Tout d’abord, il faut savoir qu’il existe en fait deux plafonds pour les paiements NFC. Le premier est bas, généralement 30 euros, et correspond au paiement NFC sans authentification, ce qui est le cas lorsqu’on utilise la carte physique.

Le second est nettement plus élevé, plusieurs milliers d’euros, et correspond au paiement NFC avec authentification, ce qui est possible avec un smartphone par le biais d’une reconnaissance faciale ou d’une lecture d’empreinte.

Les chercheurs ont montré qu’en modifiant les données de transaction à la volée entre une carte Visa et le terminal, il est possible de faire miroiter au terminal que la transaction est authentifiée.

Autrement dit, si un pirate met la main sur votre carte Visa, il pourrait réaliser des paiements aux montants élevés sans avoir à connaître ni le cryptogramme ni le code PIN. Les chercheurs ont testé cette attaque sur douze cartes Visa. Elle a fonctionné sur dix d’entre elles.

Cette attaque est également possible avec les smartphones Android dotés d’un dispositif de paiement fondé sur Google Pay et une carte Visa.

D’après les chercheurs, ces smartphones permettent également d’effectuer des paiements NFC sans authentification. Il suffit que l’écran soit allumé pour la réaliser. Avec la même technique, un pirate qui récupère un tel smartphone peut, en activant l’écran, simuler une transaction authentifiée et réaliser un gros paiement.

Et ce n’est pas tout. Les trois chercheurs révèlent également une nouvelle technique d’attaque « Pre-play », permettant de cloner des transactions de cartes Visa ou Mastercard sans passer par un mode de transaction dégradé.

En combinant toutes ces techniques, un pirate pourrait donc siphonner de grosses sommes d’argent d’une carte ou d’un smartphone NFC s’il arrive à s’en approcher suffisamment.

Plutôt inquiétant, non ? Interrogé par Forbes, un porte-parole de Visa a balayé d’un revers de main ces révélations. Il a estimé que ces techniques étaient trop complexes à réaliser et difficiles à automatiser. Il serait donc peu probable qu’elles soient adoptées un jour par les pirates.

Mais la réalité est que personne ne peut en être certain. Pour éviter de tenter le diable, l’acquisition d’un dispositif anti-onde n’est pas une si mauvaise idée. Les banques sont d’ailleurs obligées d’en fournir gratuitement à leurs clients, si ces derniers le demandent. Pourquoi s’en priver ?

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.