Les utilisateurs ont intérêt à rapidement protéger leurs systèmes face aux attaques Meltdown et Spectre car les pirates ne vont peut-être pas tarder à tirer profit des failles trouvées dans les CPU.

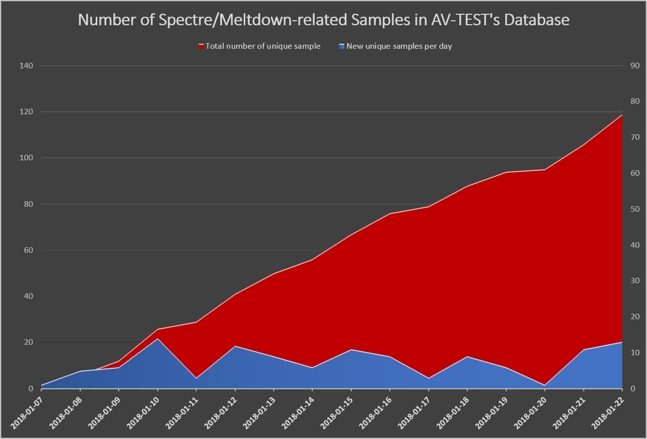

A ce jour, aucune victime n’est à déplorer, mais de mystérieux prototypes de malware Meltdown/Spectre circulent désormais sur la Toile, comme l’explique Fortinet dans une note de blog. Ainsi, 119 programmes uniques exploitant les failles Meltdown ou Spectre sont apparus entre le 7 et le 22 janvier. Cette analyse s’appuie sur la base de données du laboratoire antiviral AV-Test. Contacté par 01net.com, AV-Test nous révèle que le compteur atteint désormais 139 fichiers uniques.

Mais pour l’instant, il n’y a pas de raison de céder à la panique. « Tous les fichiers que nous avons vérifiés jusqu’à présent ne sont pas des malwares, mais des formes préliminaires de malwares. Ce sont des logiciels de démonstration (proof of concept) qui exploitent ces failles, mais qui ne causent pas encore de dommages », nous explique Andreas Marx, PDG de AV-Test. Certains de ces prototypes fonctionnent sous Windows, d’autres sur Linux ou macOS. « Il y a même un premier code Javascript qui fonctionne sur Internet Explorer, Chrome ou Firefox », souligne Andreas Marx.

Qui sont les auteurs de ces codes expérimentaux ? Pour l’instant, on n’en sait rien. « Il s’agit peut-être de cybercriminels qui développent des malwares et qui sont actuellement dans une phase de test. Ou bien de chercheurs en sécurité qui créent des exemplaires dans le cadre de leur travail », nous explique Guillaume Lovet, directeur sécurité produit chez Fortinet.

L’expert penche d’ailleurs plutôt pour la seconde hypothèse car, selon lui, les failles Meltdown et Spectre ne devraient pas beaucoup intéresser les cybercriminels. « Ces vulnérabilités sont très pointues et ne leur sont pas vraiment utiles pour le genre d’action qu’ils réalisent. Les attaques Meltdown et Spectre seraient plutôt adaptés dans le cadre d’une cyberguerre, pour faire de l’espionnage étatique », estime-t-il.

Des failles difficiles à patcher

En tous cas, l’éditeur a quand même généré plus d’une dizaine de signatures antivirales pour reconnaître et éliminer ces prototypes. On n’est jamais assez prudent, d’autant plus que les correctifs ont du mal à se déployer. Récemment, Intel et Microsoft ont été contraints d’arrêter la diffusion d’un correctif car il provoquait des redémarrages intempestifs sur les systèmes.

Pour créer leurs prototypes, les auteurs mystérieux se sont peut-être inspirés des preuves de concept librement disponibles sur GitHub et publiés à titre informationnel. Sur ce site, des vidéos permettent aussi de se rendre compte du risque que représentent ces attaques. Ainsi, on peut voir la reconstruction d’une image de chat à partir des données récupérées dans la mémoire de l’ordinateur.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.