Première publication le 18 mai 2011

Des chercheurs en sécurité ont découvert qu’il est facile pour un pirate d’avoir accès à certaines données d’un utilisateur de smartphone Android connecté à un réseau Wi-Fi non protégé par un mot de passe.

C’est officiel, Android a son scandale « à la Firesheep ». En s’appuyant sur certaines études, deux chercheurs en sécurité allemands ont découvert que 99,7 % des téléphones et tablettes Android sont victimes d’une faille de sécurité importante. Celle-ci peut compromettre des données personnelles dès lors qu’un utilisateur a connecté son terminal à un réseau Wi-Fi ouvert, autrement dit non protégé par un mot de passe.

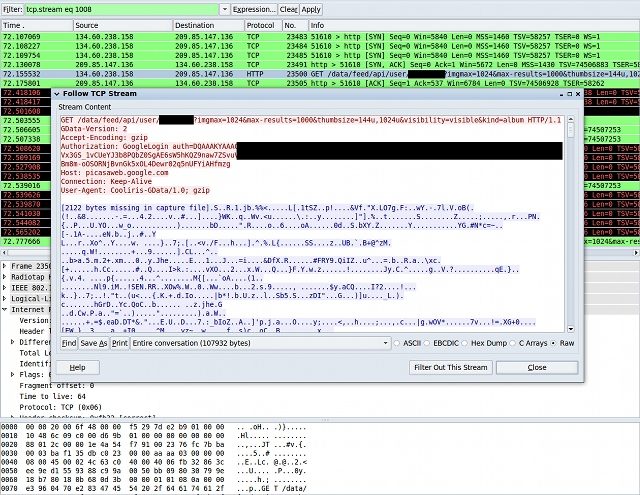

Les spécialistes ont montré que sur les récentes versions d’Android, jusqu’à la 2.3.4, un pirate peut récupérer facilement l’accès à certains services de Google d’un utilisateur légitime en « sniffant » les paquets de données qui circulent sur un réseau Wi-Fi non chiffré, exactement comme avec Firesheep. De cette manière, le hacker peut détourner la session – la technique est aussi appelée « sidejacking ». En utilisant le service à la place de l’utilisateur légitime, il peut accéder à ses données personnelles, les modifier, voire les effacer.

Le problème ne concerne pas Gmail, dont tous les échanges sont cryptés en HTTPS, mais au moins l’application d’agenda d’Android, ainsi que celle des contacts et la galerie de photos… Idem pour toutes les applications utilisant le protocole d’authentification ClientLogin, mis en cause par les chercheurs.

Jetons d’authentification non chiffrés

Ce code fait office de passerelle pour des applications afin de se connecter à un compte Google. Seule la connexion initiale (saisie de l’identifiant et du mot de passe) est sécurisée en HTTPS. Lorsqu’on se connecte ensuite, un « jeton d’identification » (authToken) est envoyé sur le réseau, sans cryptage. C’est ce petit fichier que le pirate peut récupérer, car il n’est pas lié ni à la session ni au mobile de l’utilisateur. La durée de vie d’un authToken étant de quinze jours, cela lui laisse le temps de l’exploiter.

Puis les chercheurs détaillent la facilité avec laquelle des données peuvent être récupérées en masse : « Pour collecter ces authToken à une large échelle, un pirate peut mettre en place un point d’accès Wi-Fi avec un SSID courant (T-Mobile, Starbucks…) sur un réseau sans fil non crypté. Avec les réglages par défaut, les téléphones Android se connectent automatiquement à un réseau déjà connu, et de nombreuses applications vont se synchroniser. Même si la synchronisation échoue (à moins que le pirate ne fasse aboutir les requêtes), il capturerait les authToken pour chaque service qui tente de se synchroniser. »

Comment se prémunir ?

Les deux Allemands estiment que Google ainsi que les développeurs d’applications pour Android devraient passer rapidement leurs programmes en HTTPS. Et conseillent aux utilisateurs de téléphones Android d’adopter la version 2.3.4, moins touchée (les contacts et l’agenda sont protégés), « le plus vite possible ». Plus facile à dire qu’à faire ! Les téléphones sont bien souvent bloqués à des versions antérieures, sans espoir de mise à jour.

Ils donnent cependant quelques conseils de bons sens : interdire la synchronisation automatique dans les réglages lorsqu’on se connecte à un réseau Wi-Fi ouvert, forcer l’appareil (dans les paramètres) à « oublier » un réseau Wi-Fi ouvert pour ne pas qu’il s’y reconnecte automatiquement… Et, solution ultime mais contraignante, ne pas se connecter à des points d’accès non protégés !

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.