Comme 95 % des distributeurs de billets fonctionnent encore sous Windows XP, ces appareils sont de plus en plus pris d’assaut par les cybercriminels. Et les attaques deviennent de plus en plus sophistiquées. Dans une note de blog, Symantec montre une méthode particulièrement étonnante, où il suffit d’envoyer un SMS pour tirer frauduleusement de l’argent.

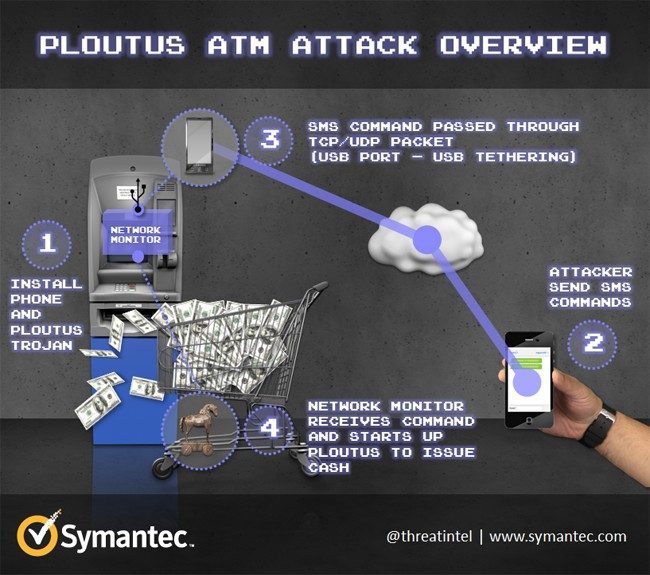

Néanmoins, la phase de préparation de ce cyber-cambriolage est un peu compliquée, et pas vraiment accessible au premier venu. En effet, il faut avoir un accès physique à la partie intérieure du distributeur pour pouvoir infecter le PC. Concrètement, il s’agit de rebooter la machine après avoir inséré dans le lecteur optique un CD sur lequel se trouve le cheval de Troie en question. Une fois que le malware – qui s’appelle Backdoor.Ploutos.B – est installé, on connecte sur le PC un téléphone par câble USB, avant de remettre le distributeur en place. Ce téléphone servira de point d’accès distant au système du distributeur. C’est d’autant plus pratique que le terminal mobile est alimenté par le port USB. Pas besoin, par conséquent, de s’en occuper par la suite.

Une fois cette phase de préparation terminée, les cybercriminels passent à l’action. Un premier lascar envoie par SMS un code au téléphone embarqué, qui le transmet sous la forme d’un paquet TCP ou UDP. Ploutos reconnaît le code en question et génère la commande de retrait d’argent. Le pactole est ensuite retiré, ni vu connu, par un second lascar.

Selon Symantec, Backdoor.Ploutos.B est surtout utilisé au Mexique. L’existence d’une version en anglais suggère que les cybercriminels sont en train d’exporter leur méthode dans les pays anglo-saxons. Pas de quoi paniquer pour autant. D’après l’éditeur, il existe des solutions simples pour se protéger contre ce type d’attaque, à commencer par une mise à niveau du distributeur vers Windows 7 ou 8. Ensuite, il faut interdire au niveau du BIOS le démarrage par CD-ROM. Enfin, il faut bien surveiller le distributeur – par caméra vidéo par exemple – pour éviter qu’une personne non habilitée puisse y accéder.

Lire aussi :

Les distributeurs de billets sous XP particulièrement vulnérables, le 20/01/2014

Source :

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.