Prendre le contrôle d’une Toyota Prius à distance avec un passager à bord ou détourner le pacemaker d’un patient cardiaque, voici quelques-uns des horribles scénarios imaginés et démontrés avec flair ces dernières années par l’expert en sécurité Tadayoshi Kohono. Jamais à court d’imagination, ce professeur de l’Université de Washington vient de réussir une expérience toute aussi sophistiquée : infecter un ordinateur via un brin d’ADN se comportant comme un cheval de Troie.

Une prouesse informatique

Pour parvenir à ce tour de force, il a fallu réunir deux paramètres. Produire un brin d’ADN synthétique contenant un code informatique malveillant dans ses bases. Et modifier le code source du logiciel de séquençage pour le rendre vulnérable.

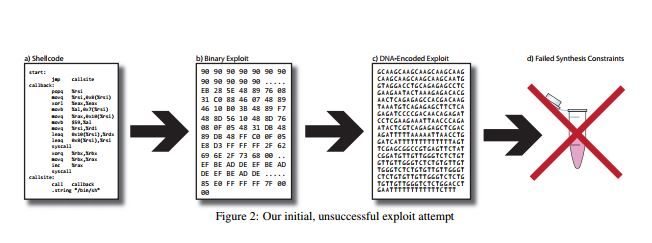

L’ADN est composé des nucléotides A, T, C et G pour adénine, thymine, cytosine et guanine. Comme le montre le schéma ci-dessous, nos chercheurs ont d’abord codé un malware tout ce qu’il y a de plus classique, avant de le traduire étape par étape en une longue suite de bases ADN.

Pour parvenir à pourrir le logiciel qui décode l’ADN, ils ont utilisé une méthode bien connue des hackers : un buffer overflow (dépassement de tampon). Ils ont soumis une longue suite de 176 bases nucléiques au logiciel qui a ainsi été induit en erreur et a exécuté le code malveillant, ne sachant plus que faire.

L’ordinateur s’est alors retrouvé en communication avec un serveur contrôlé par l’équipe de Kohono. Et cette dernière n’a eu aucun mal en bout de chaîne à prendre le contrôle du système à distance. Une véritable prouesse et une première en matière de sécurité informatique.

Les logiciels de séquençage présentent des vulnérabilités

Le grand enseignement de cette expérimentation, c’est que les logiciels utilisés pour traiter et analyser l’ADN séquencé ne suivent pas les règles de base en matière de sécurité informatique. Les codes comme les langages de programmation présentent effectivement de nombreuses failles. De là, il devient possible de compromettre un ordinateur.

Pas de panique. Une attaque aussi sophistiquée est faisable en théorie mais très peu probable en pratique. Et si c’était le cas, ce sont les sociétés privées de séquençage ADN ou des laboratoires d’Universités qui seraient ciblées et non le citoyen lambda. Toutefois, un véritable signal d’alarme est ainsi envoyé à cet écosystème qui manipule des données sensibles et intimes.

Les progrès rapides du séquençage de l’ADN ont en effet conduit à une prolifération des outils de bio-informatique. Il est aujourd’hui très facile de commander en ligne des tests génétiques pour connaître ses ascendants afin de partager ensuite ses résultats avec des sites de généalogie. D’autres permettent, par exemple, de procéder à des dépistages de maladies. Il est donc grand temps de soucier de sécurité informatique.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.