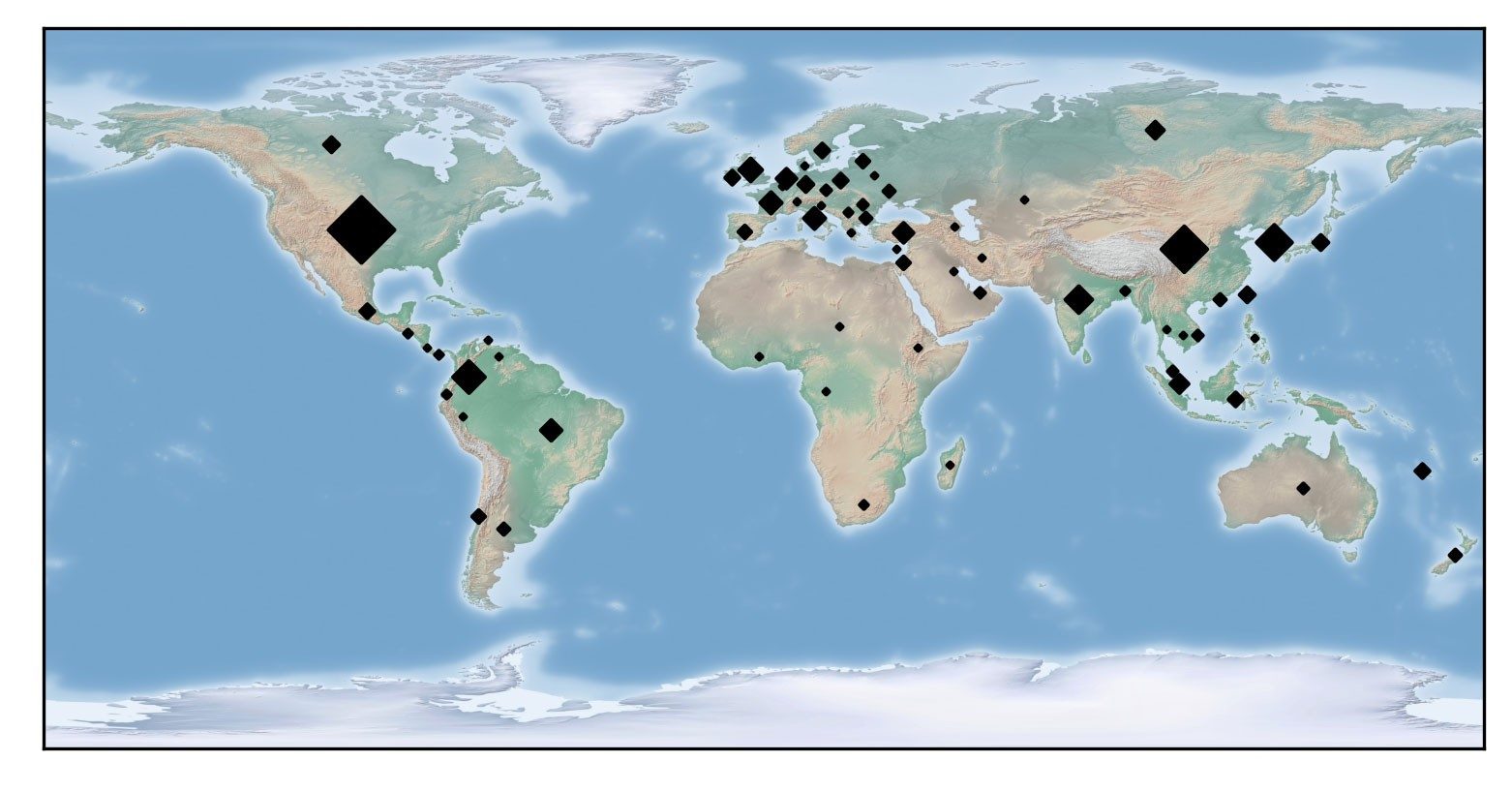

D’après les chercheurs en sécurité de Guardicore, c’est un vrai travail de pro. En janvier dernier, ils découvrent pour la première fois un malware d’un nouveau genre qui infecte les serveurs d’entreprises de manière assez furtive et sans communications apparentes avec un opérateur externe. Les organisations ciblées sont assez diverses : banques, opérateurs télécoms, centres médicaux, instituts d’enseignement, agences gouvernementales, etc. En particulier, plus de 500 serveurs auraient été infectés dans des universités européennes et américaines.

L’analyse de ce code malveillant, qu’ils ont baptisé « FritzFrog », révèle le déploiement d’un réseau peer-to-peer propriétaire plutôt sophistiqué. Chaque serveur infecté devient un nœud de ce réseau et reçoit de ses homologues un kit de bienvenue, à savoir une base de données qui référence tous les autres nœuds, ainsi que les cibles à infecter. Un algorithme de vote permet d’ailleurs de répartir de façon uniforme les serveurs à pirater, pour éviter que les nœuds ne se marchent sur les pieds.

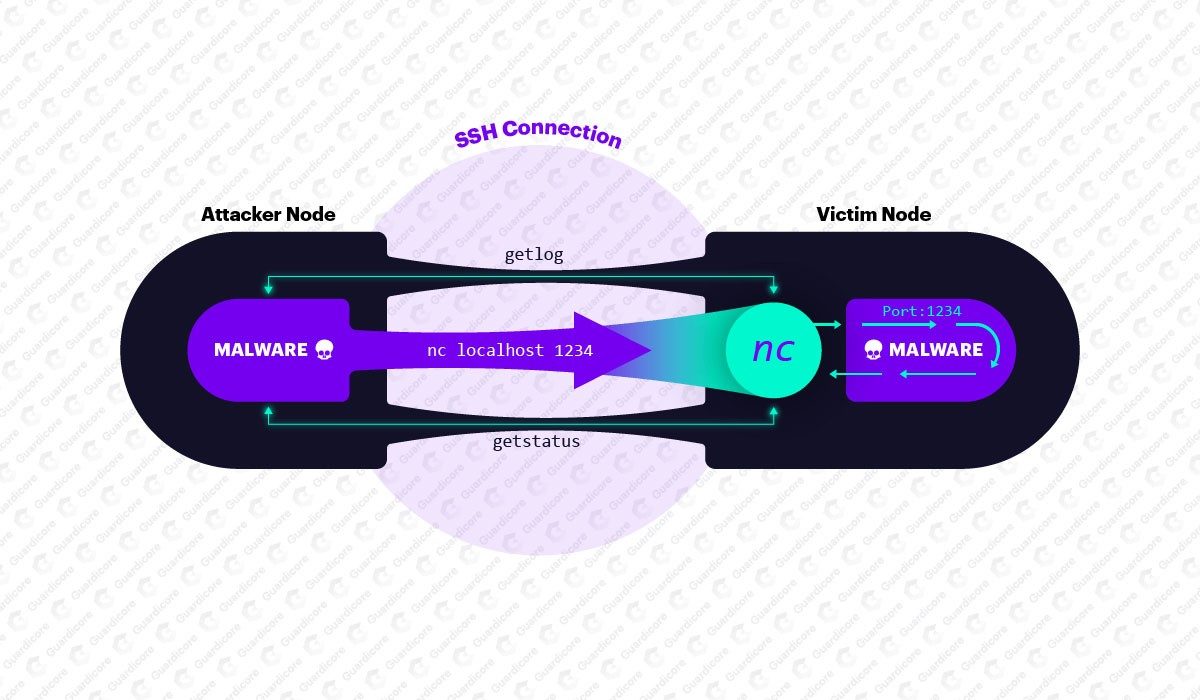

Les nœuds communiquent entre eux de manière chiffrée, au travers de connexions SSH, ce qui permet de ne pas trop attirer l’attention. Ils ont à leur disposition plus d’une trentaine de commandes pour s’échanger des données et se coordonner. Quant au malware lui-même, il ne s’exécute qu’en mémoire et ne laisse aucune trace sur le disque. Il est totalement « fileless ».

Le but de tout cet effort est bassement matériel : miner des moneros. Une fois en place sur un serveur, le malware lance le processus « libexec » qui est en réalité un logiciel de minage de type XMRig. Tous les nœuds sont associés dans un même pool, baptisé web.xmrpool.eu. C’est d’ailleurs l’un des moyens de détecter la présence de FritzFrog, car cette activité de minage génère du trafic TCP externe sur le port 5555.

Source : Guardicore

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.