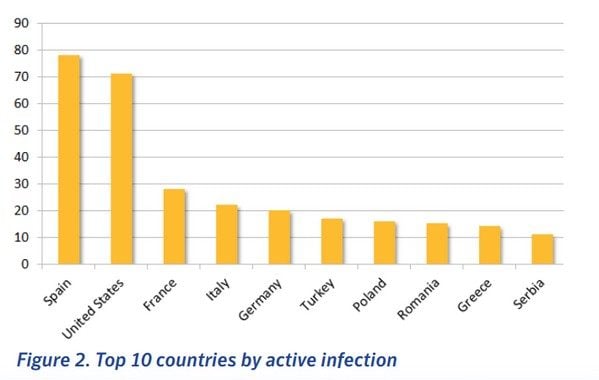

Alerte rouge chez EDF et consorts. Une campagne de cyberespionnage ciblant le secteur énergétique s’est déroulée en Europe de février 2013 à mai 2014, principalement en Espagne (27 % des attaques), en France (9 %), en Italie (8 %) et en Allemagne (7 %). Les Etats-Unis ont également été dans le collimateur, pour près d’un quart des attaques.

On ne connait pas les noms des organisations victimes, mais parmi elles figurent des opérateurs de réseaux électriques, des centrales énergétiques, des opérateurs de pipelines pétroliers et des fournisseurs d’équipements industriels pour l’énergie. En France, deux institutions d’éducation et de recherche et un équipementier ont été espionnés.

Cette campagne a été découverte par les éditeurs F-Secure et Symantec, ce dernier lui ayant donné le nom de « Dragonfly ». Elle s’est appuyée sur plusieurs vecteurs d’attaque. Certains sont assez classiques, comme les emails ou les sites web vérolés, mais l’un est particulièrement sournois : des chevaux de Troie ont été insérés dans les mises à jour logicielles de trois fournisseurs de systèmes industriels SCADA. Ces packages logiciels sont disponibles en ligne. Les pirates de Dragonfly se sont appuyés sur des failles de sécurité dans les sites web pour les modifier. Plusieurs centaines d’organisations ont ainsi été infectées.

Dans la grande majorité des cas, les cybercrimininels ont installé le malware Backdoor.Oldrea, également connu sous les noms de Havex ou Energetic Bear. Il fournit un accès à distance au système infecté et permet de récolter tout un tas d’informations : liste de fichiers et de programmes installés, listes de contacts Outlook, configurations VPN, etc. Des fonctions de sabotage figuraient également dans ce malware. Heureusement, elles n’ont pas été utilisées.

Dans la lignée de Stuxnet

Oldrea/Havex n’est pas un malware qui se trouve dans les places de marché underground. Selon Symantec, il est issu d’un développement fait sur mesure pour cette opération d’espionnage. Ajouté à la complexité des stratégies déployées, ce fait laisse supposer qu’il s’agit là d’une initiative étatique. « Cette campagne s’inscrit dans la lignée de Stuxnet, qui a été la première grande opération connue de piratage ciblant des systèmes industriels. Stuxnet avait pour cible le programme nucléaire iranien et comme objectif principal le sabotage. Dragonfly semble avoir une portée beaucoup plus large, avec comme premiers objectifs l’espionnage de données et la mise en place d’un accès permanent. Le sabotage était une option », estime Symantec dans son analyse.

D’après les cycles d’activité du malware, les pirates travaillaient probablement dans le fuseau horaire UTC+4, qui est celui de Moscou. Ce qui ne veut pas dire que les pirates en question sont d’origine russe, évidemment.

Lire aussi :

Cyberespionnage économique: la Russie entre dans la danse, 22/01/2014

Sources :

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.