Un nouveau malware de minage qui se diffuse de manière fulgurante a été découvert en Asie par la société Netlab. Baptisé « ADB.miner », il s’agit d’un ver capable de se répandre automatiquement à travers les connexions réseaux. Le code malveillant scanne le réseau à la recherche d’un port 5555 ouvert. Celui-ci est généralement utilisé par Android Debug Bridge, un logiciel de débogage pour terminaux Android.

L’avantage, c’est que cet outil permet d’accéder à des commandes privilégiées telles que « adb push » ou « adb shell » pour copier des fichiers et installer des logiciels. Or, c’est exactement ce que fait ce malware. Une fois qu’il s’est répliqué sur un appareil, ADB.miner commence ses calculs pour générer des moneros au sein d’un pool de minage.

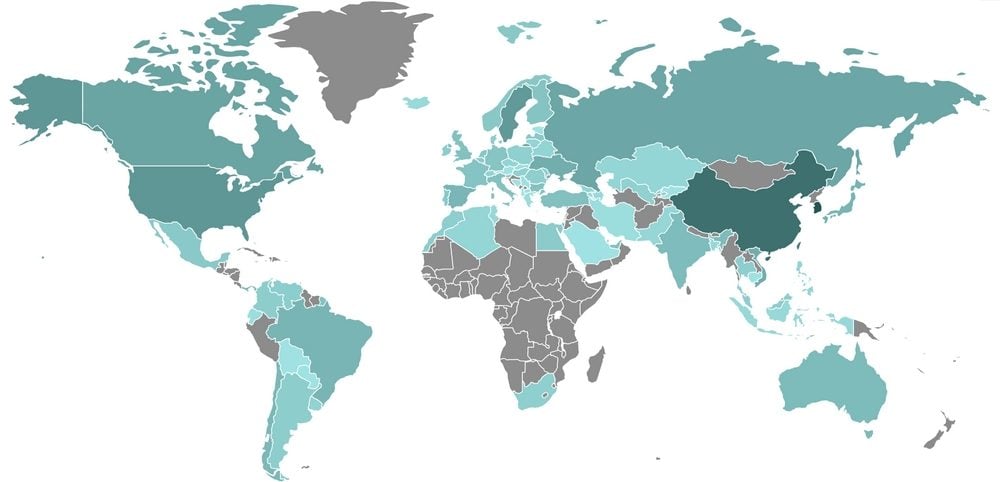

Près des 80 % des victimes se trouvent en Chine et en Corée du sud. Les autres sont réparties à travers le monde. Les appareils infectés sont des smartphones, mais aussi des téléviseurs connectés. Leur nombre total dépasse plusieurs milliers de terminaux. Actuellement, le nombre d’adresses IP infectées actives par jour s’est stabilisé à 7000.

Les chercheurs de Netlab soulignent que le malware détecté ne peut pas ouvrir de lui-même le port 5555. Le ver ne peut donc se propager que sur des terminaux où ce port a déjà été ouvert et le service ADB activé. Ce qui limite quand même le degré de virulence. A noter enfin que le code de la fonction de propagation provient en partie de Mirai, le célèbre ver qui a créé un énorme botnet d’objets connectés fin 2016.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.