Le Département de la justice américaine vient d’annoncer le démantèlement de Cyclops Blink, un botnet qui a donné beaucoup de fil à retordre aux cyberlimiers du FBI. Il s’agit en fait du successeur de VPNFilter, un malware attribué au groupe Sandworm, qui avait infecté plus de 500 000 serveurs et NAS en 2018.

D’après le gouvernement américain, Sandworm est une émanation du service de renseignement militaire russe GRU. Avec l’aide du secteur privé, le FBI avait réussi à détecter et neutraliser VPNFilter, ce qui a probablement provoqué son remplacement par Cyclops Blink.

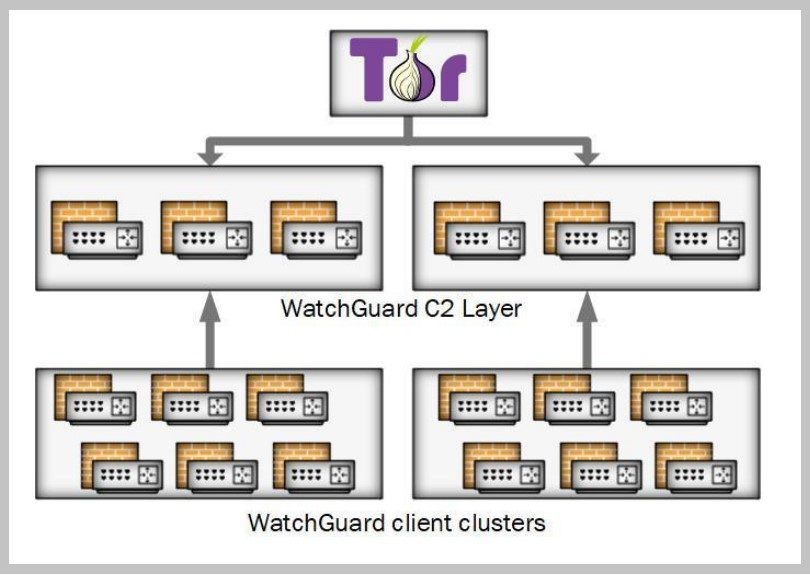

Cette nouvelle génération, pour le coup, est nettement plus sophistiquée. Elle s’attaque en priorité aux pare-feux de WatchGuard et aux routeurs Wi-Fi d’Asus pour déployer un botnet à deux étages.

Il y a d’abord un premier ensemble d’équipements infectés. Ils sont directement contrôlés par les hackers de Sandworm, et jouent le rôle de serveurs de Commande et Contrôle (C&C) pour un second ensemble d’équipements infectés, en occurrence les « bots ».

Les forces de l’ordre restent assez discrètes sur l’étendue de ce botnet. Le Département de la justice parle de « milliers » de bots répartis dans le monde entier.

A la lecture du mandat de perquisition, les serveurs C&C seraient quelques dizaines, mais certains passages ont été noircis. Dès le 23 février, les fournisseurs ont diffusé une alerte et des patches, mais sans grand succès.

Le malware s’appuie sur le processus de mise à jour du firmware pour rester persistant. Procéder à un redémarrage ou une mise à jour automatique n’est pas suffisant : il faut installer le patch à la main. Au bout d’un mois, seuls 39 % des équipements infectés ont été assainis.

A découvrir aussi en vidéo :

Le gouvernement américain a donc pris le taureau par les cornes. Les agents du FBI ont analysé un exemplaire du malware et réussi à trouver un moyen pour en prendre le contrôle à distance.

Avec l’accord de la justice, ils se sont donc connectés aux équipements C&C infectés connus, ont supprimé Cyclops Blink et verrouillé les ports d’accès pour éviter que les hackers russes ne reviennent. Une solution assez radicale et intrusive, dans la mesure où les forces de l’ordre s’introduisent dans des équipements privés.

Il est toutefois précisé qu’aucune donnée n’est collectée par les agents, sauf le numéro de série. Dans la mesure du possible, les propriétaires ont par ailleurs été informés de cette action, avant et après l’opération. Les bots, quant à eux, n’ont pas été touchés et sont donc toujours infectés. Mais c’est un moindre mal, car la couche C&C n’existe plus.

Source : US Department of Justice

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.