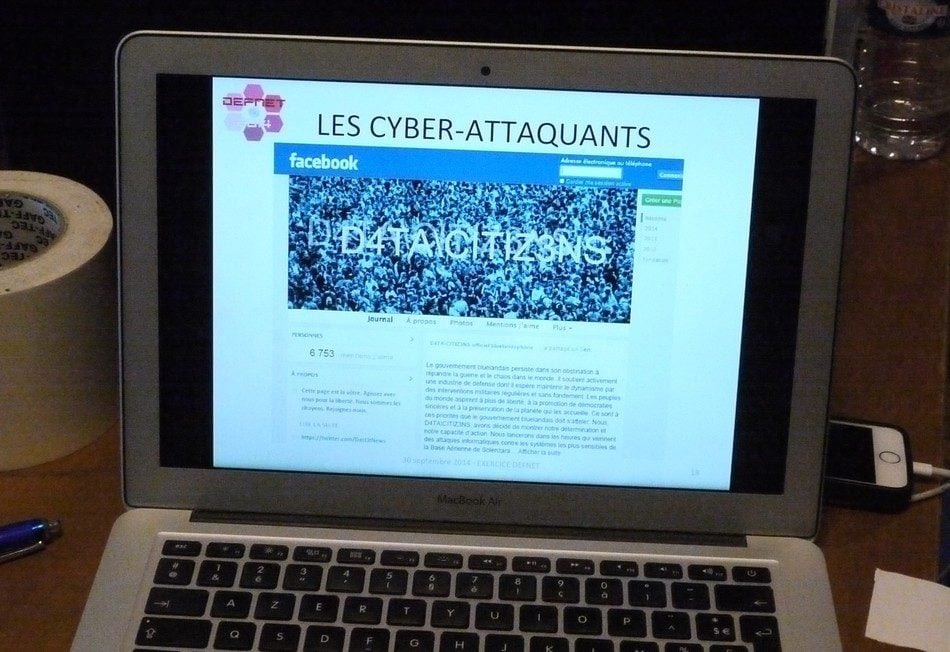

Mercredi 2 octobre, 11h du matin. La cellule de crise cyberdéfense de l’Armée nationale se réunit pour faire le point. « Nous sommes face à une attaque imminente », explique d’un ton grave le lieutenant-colonel Philippe, face aux autres membres de la cellule de crise, alignés en rang d’oignon. En effet, la veille, un groupe de hacktivistes dénommé D4TA/CITIZ3NS a menacé d’attaquer le système d’information de la base aérienne de Solenzara en Corse. Parallèlement, le fabricant de radars Radnovu – également basé sur l’Ile de Beauté – aurait été victime d’un important vol de données classifiées. Ces deux évènements sont peut-être liés. Trois groupes d’intervention rapides (GIR) ont été envoyés sur place pour enquêter et sécuriser les infrastructures.

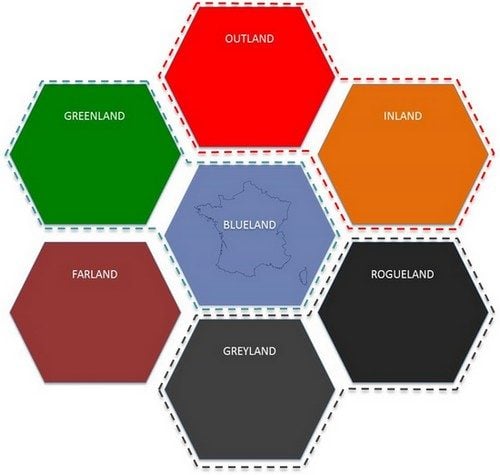

Quelques heures plus tard, la pression monte d’un cran: plusieurs radars militaires ne fonctionnent plus, des hackers cherchent à pénétrer dans les réseaux de l’Armée. Et pour couronner le tout, les médias se montrent défiants vis-à-vis du ministère de la Défense. La France est-elle victime d’une cyberattaque majeure? Non, car ce n’est pas de notre cher Hexagone qu’il s’agit, mais de « Blueland », un pays imaginaire créé dans le cadre d’un exercice de cyberguerre. Le reste est également fictif: les hackers, les hacktivistes, les journalistes, les réactions gouvernementales, les pays amis ou ennemis, etc.

Tout provient d’un scénario soigneusement élaboré par l’Etat-major des armées, avec l’aide de prestataires privés ou semi-privés. Baptisé Defnet 2014, cet exercice de simulation s’inscrit dans le Pacte Défense Cyber du ministre Le Drian, qui veut développer les capacités de cyberdéfense des armées. Il s’est déroulé du 1er au 3 octobre à l’école militaire de Saint-Cyr, à Coëtquidan (Morbihan). But de la manœuvre: tester la capacité de réaction de 23 cybersoldats, aussi bien au niveau de l’investigation technique que de la gestion de crise globale. « C’est la première fois que j’entraîne toute ma chaîne de commandement dans le cadre d’une simulation aboutie. Jusqu’à présent, nous n’avions testé que des éléments séparés », souligne le vice-amiral Arnaud Coustillière, Officier général Cyber, visiblement satisfait de l’opération.

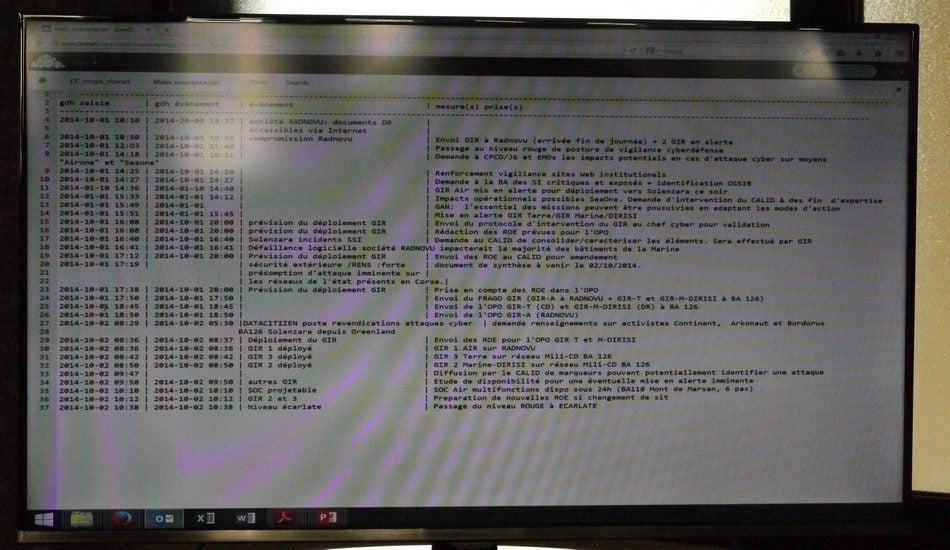

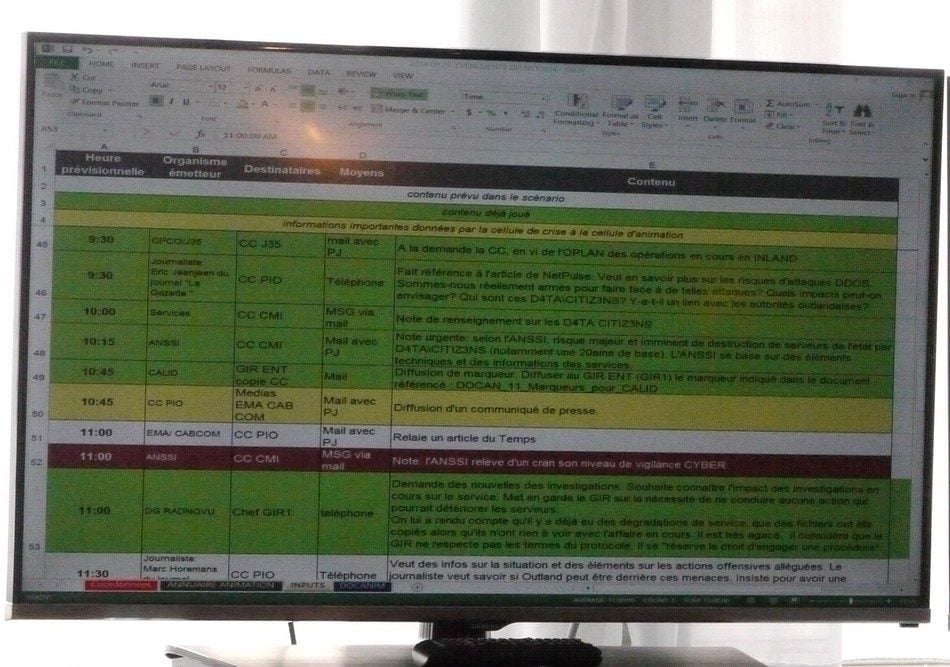

Au cœur de cet environnement fictif se trouve la « cellule d’animation ». Composée d’une dizaine de personnes, c’est elle qui va dérouler le scénario auquel devront réagir la cellule de crise et les trois GIR. Ici, chacun a sa partition à jouer: l’un se glisse dans la peau d’un journaliste, l’autre lance des attaques réseaux, encore un autre répercute les directives de l’Etat-major, etc. « En fonction de la réaction des joueurs, cette trame pourra être modifiée, par exemple pour augmenter la pression quand on sent que c’est trop facile », précise Serge Salvatori, directeur d’Alcyan, une entreprise spécialisée dans le management et la gestion de crise.

Mais tout ceci, n’est-ce pas un peu similaire aux concours de hacking que l’on voit fleurir un peu dans toutes les conférences de sécurité informatique? « Absolument pas. Le principe des concours de hacking est de faire affronter des équipes en temps réel. Ici, nous avons des combats en temps réel, mais aussi de l’investigation, de la communication, de l’analyse juridique… C’est une gestion globale de crise et c’est beaucoup plus complexe », souligne-t-il.

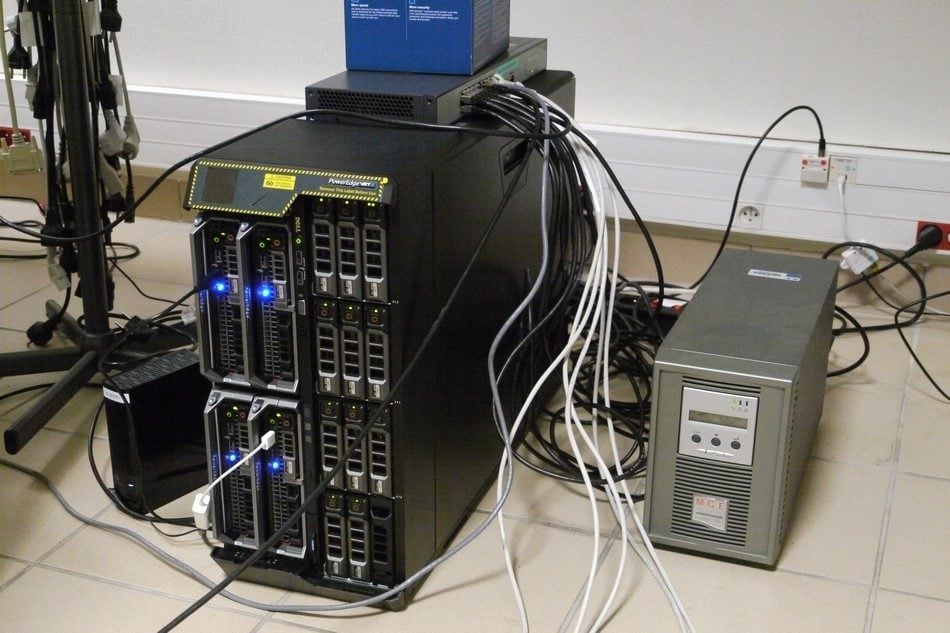

Pendant que la cellule d’animation crée ses évènements néfastes, les trois GIR travaillent d’arrache-pied pour parer les attaques. Pour cela, ils analysent les flux réseaux et les logs des serveurs, là aussi dans un cadre entièrement préparé à l’avance par un prestataire. « Nous avons créé une plateforme technique avec un historique de six mois. Ainsi, les enquêteurs pourront remonter dans le passé et découvrir, par exemple, des emails malveillant, des écritures de logs suspects, des tentatives d’intrusion, etc. », explique Cyrille Barthélémy, directeur des activités sécurité chez Intrinsec.

Pour se frayer un chemin dans les données des serveurs corrompus, les techniciens des GIR ont à leur disposition un arsenal de logiciels d’analyse. Par exemple: Wireshark pour inspecter les flux réseaux, Cuckoo Sandbox pour décortiquer les logiciels malveillants, WinDBG pour déboguer, etc. C’est grâce à ces outils que les cybersoldats ont pu, dans l’après-midi, neutraliser une « bombe logicielle », c’est-à-dire un logiciel malveillant autonome qui détruit des données ou inhibe le fonctionnement d’un système sans qu’il soit en contact avec serveur de contrôle extérieur. Ouf, on est sauvé.

Si le nombre de personnes formées à l’occasion de Defnet 2014 peut paraître faible – voire même dérisoire si l’on feuillette les documents révélés par Edward Snowden – il faut savoir qu’il ne s’agit là que d’une première étape. « Notre objectif était également d’expérimenter un modèle d’exercice reproductible dans le cadre de formation. C’est une petite brique qui va préparer d’autres exercices », souligne Stéphane Dossé, directeur de l’exercice Defnet. La prochaine session devrait avoir lieu en mars 2015. L’exercice pourrait également être répliqué au sein des grandes entreprises stratégiques, les « opérateurs d’intérêt vitaux » et être exporté auprès de pays alliés au Moyen-Orient, en Asie ou en Amérique du Sud.

Lire aussi:

L’armée française simule la cyberguerre, le 30/09/2014

L’Union européenne simule la cyberguerre totale !, le 28/04/2014

L’OTAN publie un guide de la cyber-guerre, le 20/03/2013

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.