En 2017, le groupe BMW a mandaté les chercheurs en sécurité de Tencent Keen Security Lab (TKSL) pour tester la sécurité de leurs voitures. Un premier rapport de cet audit vient d’être publié. Le bilan est plutôt croustillant. En analysant pendant treize mois quatre modèles du constructeur (i3 94, X1 sDrive 18Li, 532Li, 730Li), les hackers chinois ont trouvé au total 14 failles.

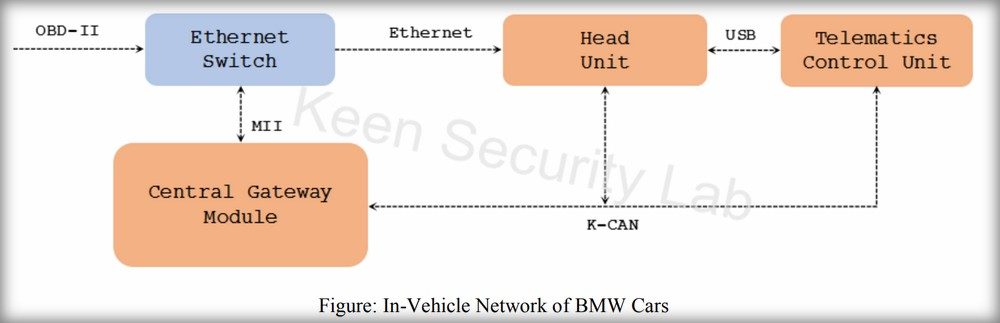

Ces failles sont réparties dans trois équipements internes de ces carrosses de luxe : le système de divertissement (NBT Head Unit), le système de communication et de services distants (Telematic Communication Box, TCB) et la passerelle de communication centrale (Central Gateway Module, CGM).

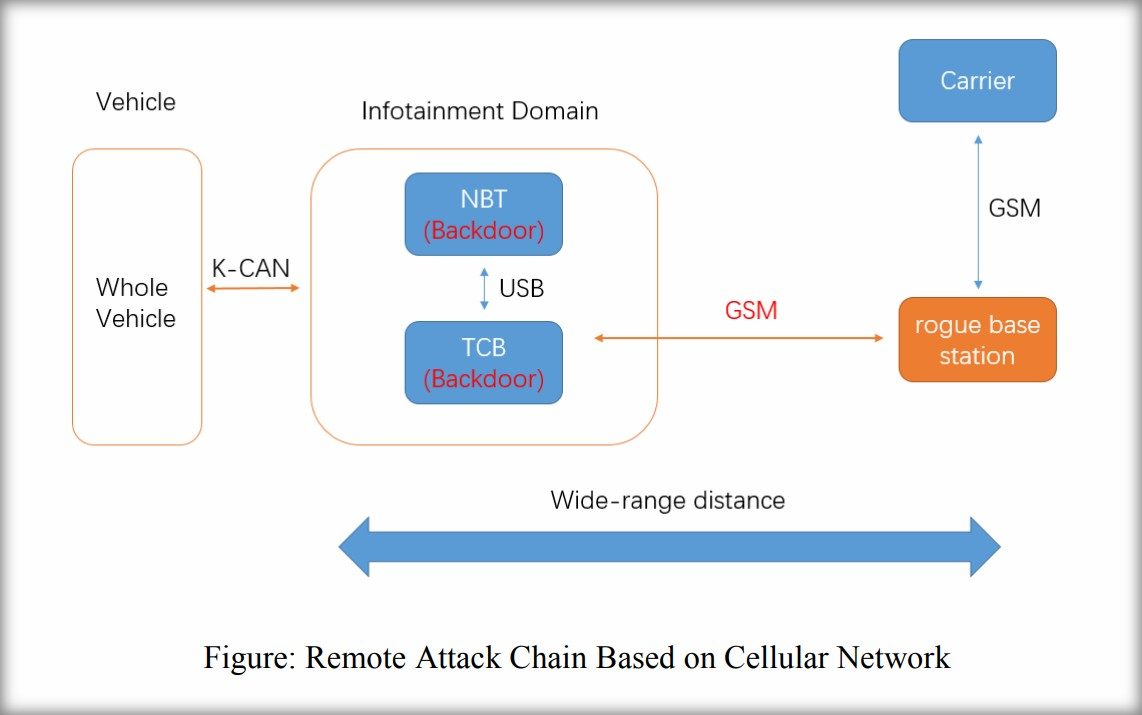

Parmi ces failles, six peuvent être exploitées à distance, par ondes Bluetooth ou GSM. Le dernier cas est évidemment plus intéressant pour l’attaquant. En s’appuyant sur une fausse station de base et quelques amplificateurs, le rayon d’action peut en effet atteindre plusieurs centaines de mètres.

En combinant ces différentes failles les unes aux autres, TKSL montre qu’il est possible de créer une chaîne d’attaques complète permettant d’implanter des backdoors dans les systèmes NBT HU et TCB et d’y exécuter à distance des commandes avec les privilèges administrateur (remote root shell). A partir là, l’attaquant peut s’appuyer sur la passerelle centrale pour envoyer de faux messages de diagnostic aux différentes unités de contrôle. Ces modules pilotent les fonctions essentielles du véhicule et sont reliés entre eux par un ou plusieurs réseaux CAN (Controller Area Network). Ces faux messages de diagnostic peuvent altérer leur fonctionnement et ouvrent donc la porte à une manipulation à distance du véhicule.

N’ayant testé que quatre voitures spécifiques, TKSL ne peut pas évaluer le risque sur l’ensemble de la gamme BMW. Mais il est très probable que ces failles se retrouvent également sur d’autres modèles. Les unités TCB, par exemple, existent dans différentes lignes depuis 2012.

La balle est désormais dans le camp du constructeur, qui va devoir vérifier cela. La bonne nouvelle, c’est que BMW a d’ores et déjà commencé à diffuser des patchs depuis avril dernier, soit directement au travers de mises à jour à distance, soit au travers de ses concessionnaires. Début 2019, quand toutes ces vulnérabilités seront corrigées, TKSL devrait publier une seconde version de son rapport, avec tous les détails techniques.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.