Mal configurer son routeur à la maison, c’est peut-être donner un coup de main à des groupes de cybercriminels. Waylon Grange, chercheur en sécurité chez Symantec, a récemment épinglé l’un d’entre eux à l’occasion de la conférence CanSecWest 2018. Baptisé Inception Framework, il utilise les routeurs des autres pour se créer un vaste réseau de proxies, dans le but de dissimuler les traces de ses opérations d’espionnage.

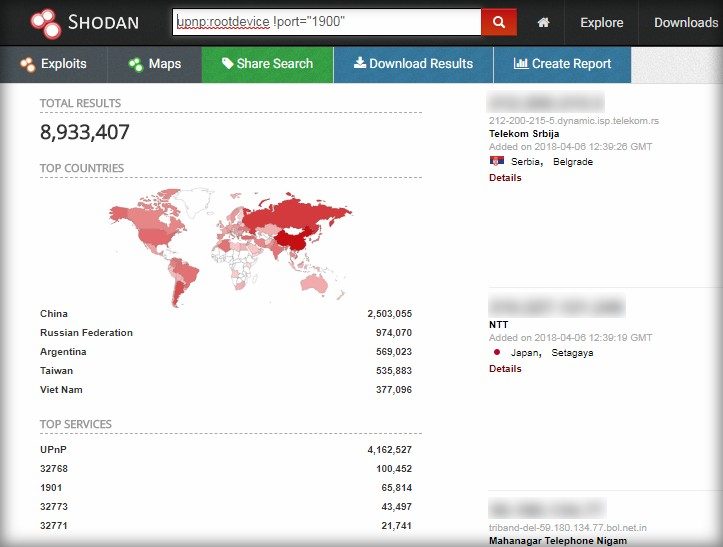

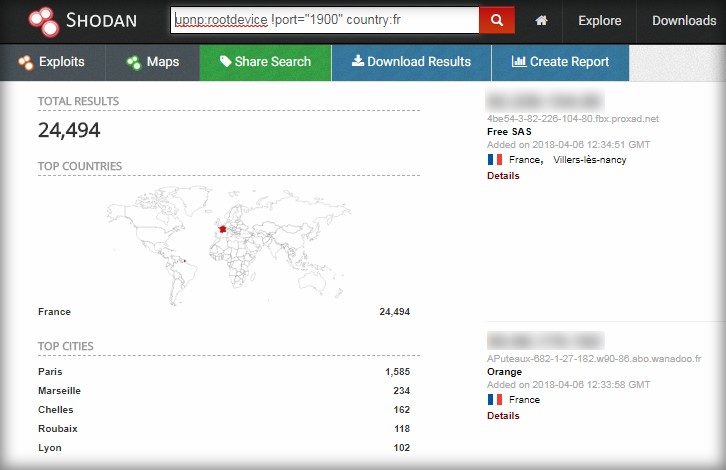

En effet, les pirates ont ciblé des routeurs qui disposent d’un service Universal Plug and Play (UPnP) accessible depuis l’extérieur. Ce protocole est très courant dans les appareils domestiques, car il facilite la connexion entre les différentes applis. Mais le fait qu’il soit accessible depuis l’extérieur est une hérésie malheureusement assez fréquente. Une petite recherche sur Shodan.io montre qu’il existe plus 8 millions d’appareils dans le monde qui exposent ce service à tous les internautes, dont plus de 24.000 en France.

Les failles dans le protocole UPnP sont nombreuses et documentées depuis des années. Elles permettent, par exemple, d’exécuter des commandes à distance directement sur un routeur et de transférer des requêtes vers une autre adresse IP. C’est exactement ce qu’ont fait les pirates d’Inception Framework. Ils ont piraté 765.000 routeurs vulnérables pour créer des chaînes de transferts multiples entre l’attaquant et sa cible. Le but étant de rendre plus difficile le travail des enquêteurs éventuels. Parfois, il y avait jusqu’à sept intermédiaires !

Bien planqués derrière cet écran de proxies, les pirates peuvent alors déployer leurs malwares en toute tranquillité. Cette technique est utilisée par Inception Framework depuis plusieurs années pour espionner de grandes organisations dans le domaine de la défense, de l’énergie, de l’aérospatiale ou de la finance.

Mais il n’y a pas que les pirates de haut vol qui mettent la main sur ces routeurs vulnérables. Selon Waylon Grange, citant une analyse d’Akamai, ils jouent également le rôle de proxies involontaires pour transférer des requêtes DNS vers Google ou du trafic HTTP vers des serveurs d’analyse de trafic web. Il est difficile de savoir pourquoi. Dans le premier cas, il s’agit peut-être de personnes cherchant à échapper à une censure nationale. Dans le second cas, ce sont peut-être des acteurs qui font de la fraude au clic.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.