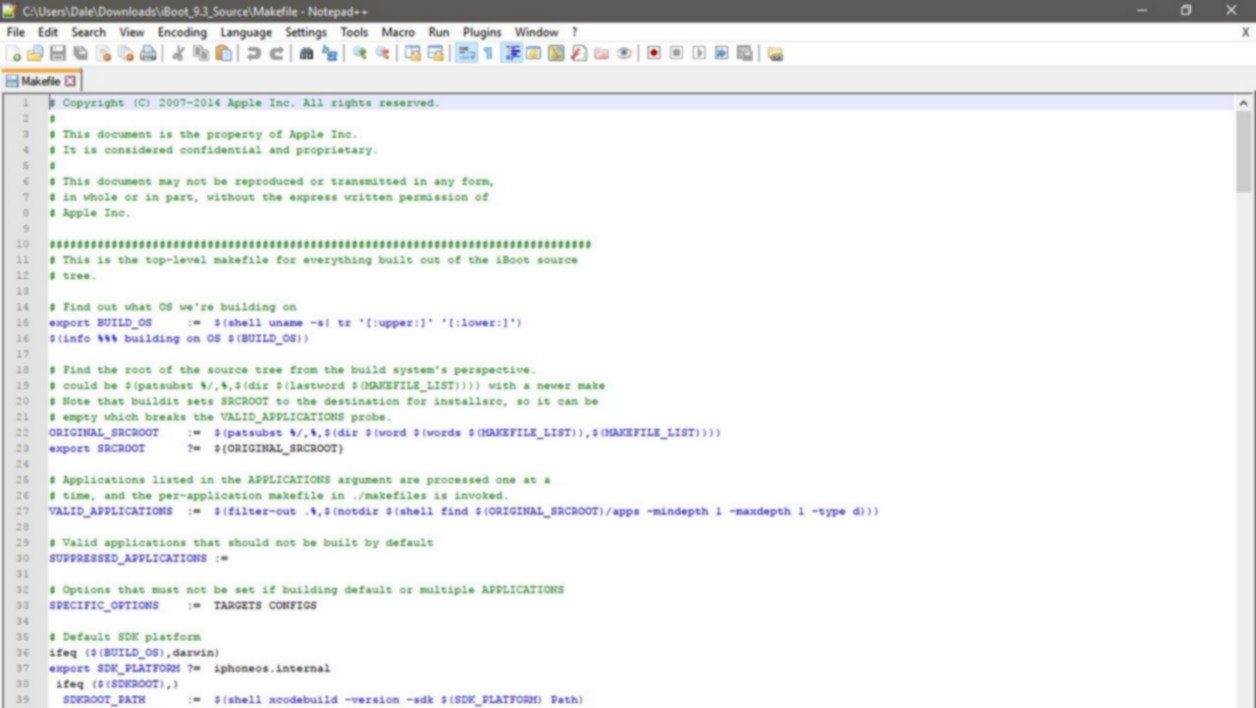

Voilà une fuite de données pour le moins fâcheuse. Il y a quatre mois, un utilisateur de Reddit publie un lien de stockage Mega.nz vers ce qui semble être le code source de « iBoot », le programme qui permet de démarrer le système iOS sur un iPhone ou un iPad. Ce message est passé inaperçu et l’affaire aurait pu en rester là. Mais le code – qui concerne la version 9.3 d’iOS – est apparu hier sur GitHub où il a immédiatement mis le feu aux poudres. Sur Twitter, nombre de hackers s’extasient devant ce cadeau tombé du ciel… et se sont empressés de le télécharger. Certains affichent même des copies d’écran comme un trophée de chasse.

https://twitter.com/dalehay/status/961099602974912513

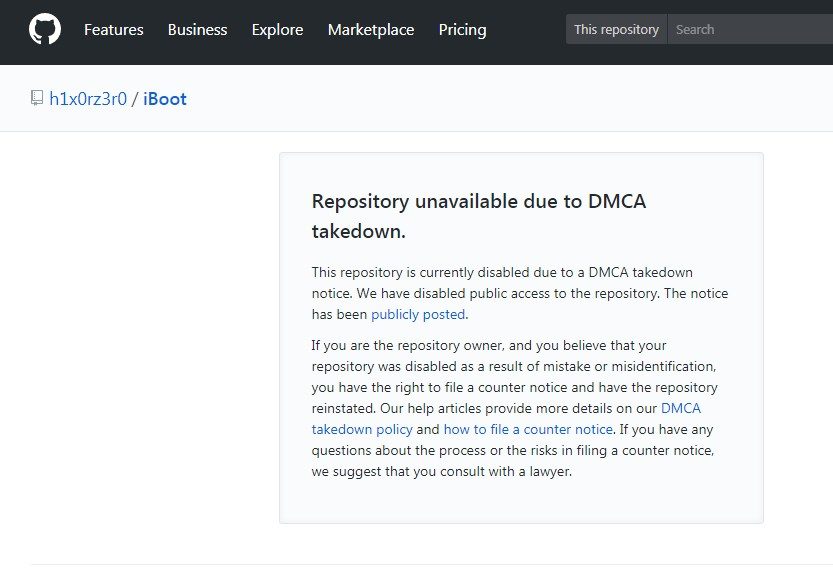

Mais la fête est désormais finie. Apple a rapidement pris les mesures nécessaires pour faire supprimer ce contenu subtilisé en s’appuyant sur les lois de protection intellectuelle. Sur GitHub, les intéressés sont désormais accueillis par un message juridique. Sur Reddit, les messages qui proposaient des liens ont été effacés. Le compte Mega qui hébergeait le code a également été désactivé.

En dépit de cette impressionnante opération de nettoyage, force est de constater que le mal est fait. Même si le code source n’est plus ouvertement disponible, il continuera de circuler sous le manteau, dans des forums underground ou sur le Darknet, comme cela doit déjà être le cas depuis au moins quatre mois.

Pour Apple, c’est un gros risque de sécurité. Le programme de démarrage est une partie très sensible car il permet d’assurer l’intégrité d’iOS au moyen d’un processus cryptographique complexe. Le contourner permettrait, par exemple, de jailbreaker un iPhone, ce que le FBI trouverait très pratique. Ce n’est pas pour rien que le programme de rétribution « bug bounty » d’Apple a fixé la plus grande récompense pour les failles de sécurité trouvé dans iBoot (jusqu’à 200.000 dollars). Or, détenir le code source d’iBoot facilite justement la recherche de failles de sécurité, même s’il ne s’agit que d’une version pour iOS 9.3.

Comment ce code est-il arrivé sur le web ? Pour l’instant, c’est un mystère. Il est probable qu’il s’agisse d’une fuite interne. Dans les locaux d’Apple, les enquêteurs sont sûrement déjà sur le pied de guerre.

En attendant, le géant américain a pris la peine de communiquer, preuve du sérieux de l’affaire, en rappelant néanmoins que la sécurité des iDevices ne se résume pas seulement aux logiciels qui les animent.

“Un ancien code source datant d’il y a trois ans semble avoir été divulgué, mais de par sa conception, la sécurité de nos produits ne dépend pas de la confidentialité de notre code source”, commente la déclaration officielle d’Apple. Avant de préciser : “De nombreuses couches de protections matérielles et logicielles sont intégrées au sein de nos produits et nous encourageons toujours nos clients à mettre à jour leurs appareils avec les dernières versions des logiciels afin de bénéficier des protections les plus récentes.” Une manière de rassurer les utilisateurs et de rappeler les efforts de la société depuis plusieurs années.

Depuis l’arrivée de l’iPhone 5s en septembre 2013, les smartphones de la marque sont équipés d’une Secure Enclave. Depuis iOS 10.3, le système mobile de la firme de Cupertino utilise un nouveau système de fichiers plus sécurisé… Néanmoins, cette fuite a de quoi secouer le navire Apple, en relançant le jailbreak et facilitant la chasse aux failles.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.