La prochaine fois que vous voudrez connecter votre smartphone Android à un point de recharge public USB, réfléchissez-y à deux fois. Des chercheurs en sécurité viennent de révéler qu’un grand nombre de modèles peuvent alors être manipulés au travers de commandes spéciales dites « AT ». Parmi les cas les plus graves, les chercheurs ont remarqué qu’il était possible de court-circuiter un écran de verrouillage, de passer des coups de fils, d’envoyer des SMS, de simuler des entrées tactiles ou d’accéder à des données stockées dans la carte SD. Les chercheurs ont publié leurs résultats sur un site web baptisée « ATtention Spanned ».

En réalité, les commandes AT n’ont rien de nouveau. Elles ont été créées dans les années 80 pour configurer et gérer les modems data. Elles permettaient, par exemple, de sélectionner un protocole de communication, d’ajuster le débit de transfert, de composer un numéro, etc. Les commandes AT sont rapidement devenues un standard international et ont été adaptées aux modems GSM, puis 3G/4G. Aujourd’hui, elles sont utilisées dans tous les terminaux mobiles.

Plus de 3500 commandes révélées

Le hic, c’est que les constructeurs n’empêchent pas forcément l’exécution de ces commandes quand elles sont envoyées via le port USB. De plus, ils se sont appuyés sur ce standard pour créer des commandes AT propriétaires et non documentées qui induisent parfois des failles critiques. Pour le découvrir, les chercheurs ont du analyser plus de 2000 firmwares de 11 fournisseurs, ce qui leur a permis de détecter plus de 3500 commandes AT utilisées. Celles-ci ont été regroupées dans une base de données accessible en ligne.

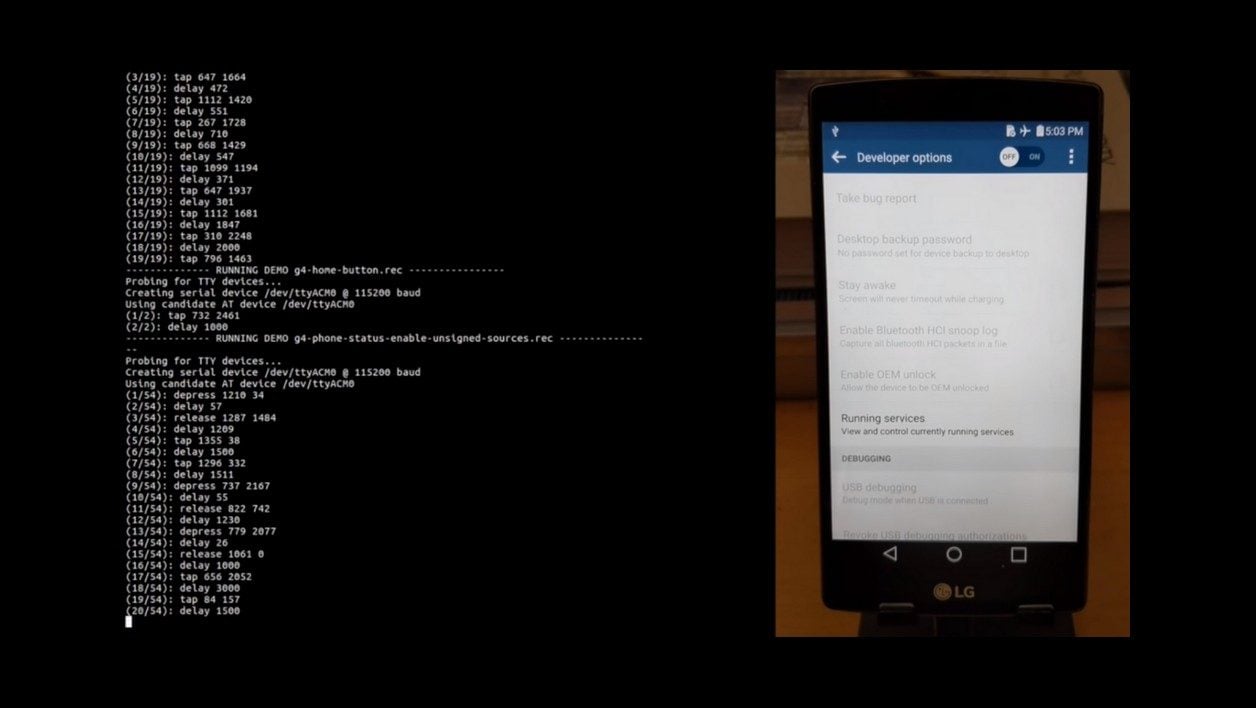

Ensuite, les chercheurs ont ausculté en détail l’impact de ces commandes sur 13 smartphones et 1 tablette relativement récents, dont le Samsung Galaxy S8+, le LG G4 et l’Asus ZenPad. Après analyse, il s’avère qu’il est possible d’initier ou terminer un appel par USB sur les modèles LG G3/G4, Samsung S8+, Nexus5 et ZenPhone2. Pire : sur les téléphones LG et le Samsung S8+, il est même possible de simuler des entrées tactiles. Un attaquant pourrait donc ainsi se balader librement à travers vos applications et, pourquoi pas, trafiquer les réglages de sécurité. La situation s’est montrée particulièrement critique sur le LG G4. Les commandes AT permettaient de court-circuiter l’écran de verrouillage et d’activer le mode développeur (Android Debug Bridge). Un attaquant pouvait utiliser ce dernier pour installer des applications malveillantes.

Pour prouver leurs résultats, les chercheurs ont réalisé une vidéo YouTube avec une série d’attaques.

La bonne nouvelle, c’est que tous les constructeurs ont été avertis sur ces risques et ont, depuis, publié des correctifs. Mais sur les modèles plus anciens, qui ne reçoivent plus de mises à jour, la menace pèse toujours. Selon les chercheurs, des millions de smartphones Android pourraient être vulnérables à ce type d’attaques.

Ils soulignent enfin que leur travail se limite à l’exploitation des commandes AT à travers les connexions USB. Il n’est pas impossible que ces commandes soient également accessibles au travers de l’interface Bluetooth. D’autres recherches devront donc être effectuées.

Source : BleepingComputer

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.