Révélée il y a une semaine, la faille BadUSB – qui permet de transformer n’importe quel accessoire USB en engin malveillant en reprogrammant son firmware – s’applique également aux smartphones Android. Hier, jeudi 7 août, les chercheurs en sécurité Karsten Nohl et Jakob Lell ont en effet montré aux participants de la conférence Black Hat 2014 toutes une séries de scénarios d’attaques basées sur cette étonnante vulnérabilité.

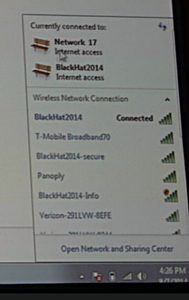

Parmi elles, l’une consistait à faire passer un téléphone Android pour une interface Ethernet lorsqu’il est branché sur un PC. Résultat: tout le trafic Internet passe alors par le smartphone, permettant à un pirate de récupérer par exemple de précieux mots de passe. Le subterfuge est difficile à détecter. Pour voir qu’il y a quelque chose qui cloche, il faut aller dans le gestionnaire réseau: on voit alors apparaître une seconde interface réseau (« Network 17 » dans le cas présent).

D’après le chercheurs, les smartphones Android constituent d’ailleurs « la plateforme d’attaque la plus simple » pour exploiter la faille BadUSB. C’est une nouvelle particulièrement mauvaise pour les banques et les services en ligne, car cela fragilise le principe de la double authentification. En effet, un pirate qui aurait pris le contrôle d’un téléphone Android pourrait d’abord récupérer les identifiants de sa victime en le faisant passer pour une interface réseau. Puis, en le déguisant en clavier, il pourrait rentrer dans le compte, dans la mesure où il récupérera également le code de vérification. Un exemple de système à double authentification est 3D Secure, que les banques utilisent pour sécuriser les achats en ligne.

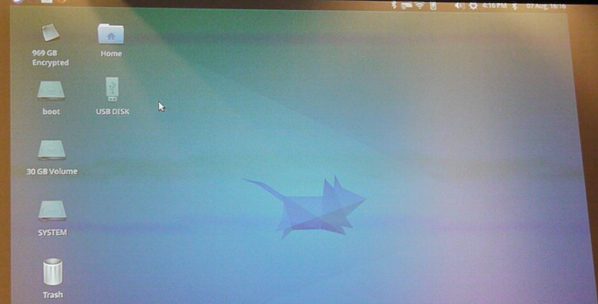

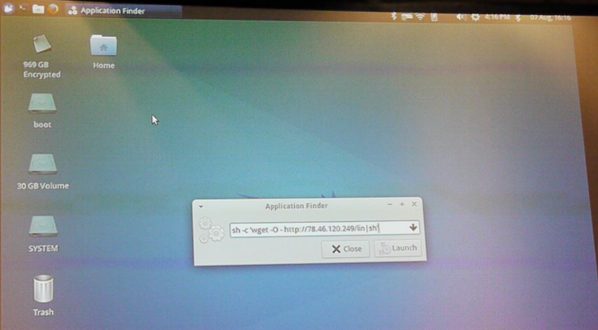

Le fait qu’un périphérique USB puisse se faire passer pour un clavier est extrêmement puissant, car cela permet d’executer presque tout et n’importe quoi sur un PC. Ainsi, les deux chercheurs ont montré, lors de leur présentation à Black Hat, un scénario dans lequel une clé USB installe un code malveillant. Branchée sur un ordinateur Linux, une clé reprogrammée se manifeste d’abord comme le support de stockage qu’il est censé être. Puis, l’icône disparait et on voit s’ouvrir pendant un court laps de temps une fenêtre avec une commande Shell: la clé vient de se transformer un clavier USB!

Karsten Nohl et Jakob Lell ont également montré le principe de réplication: une clé reprogrammée a d’abord infecté un PC Windows en se faisant passer pour un clavier. Puis, lorsqu’une autre clé a été branchée, le PC l’a reprogrammée à son tour. « D’autres scénarios sont possibles », expliquent-ils, en donnant quelques idées: mettre à jour le BIOS, cacher des données sur la clé, trafiquer l’affichage, etc.

Peu de remèdes sont envisageables contre la faille BadUSB. « Il n’y en a qu’un qui pourrait marcher, c’est faire en sorte que l’on ne puisse pas mettre à jour les firmwares des périphériques USB. C’est possible, mais aucun fournisseur ne le fait à notre connaissance », précise Karsten Nohl. Et même s’ils commencent à le faire maintenant, il faudrait du temps pour remplacer tout le parc existant. « Cette faille est là pour durer. Elle sera encore là dans dix ans », estime le chercheur. Pas très réjouissant.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.