Les chercheurs en sécurité de l’université Ben-Gurion ont de nouveau frappé. Très doués dans le piratage d’ordinateurs déconnectés – ce qui est un peu le Graal du hacking informatique – ils viennent de présenter une nouvelle méthode d’attaque particulièrement sioux. L’hypothèse de départ est toujours un peu la même : on suppose que l’on est arrivé à implanter un malware sur un ordinateur déconnecté et on souhaite lui extraire des informations ou activer une bombe logique (effacer le disque dur, ransomware). Dans cette nouvelle recherche, les chercheurs Benn Nassi, Adi Ahmir et Yuval Elovici ont montré que l’on pouvait établir un canal de communication secret avec cet ordinateur au moyen du scanner d’une imprimante multifonction qui lui est relié.

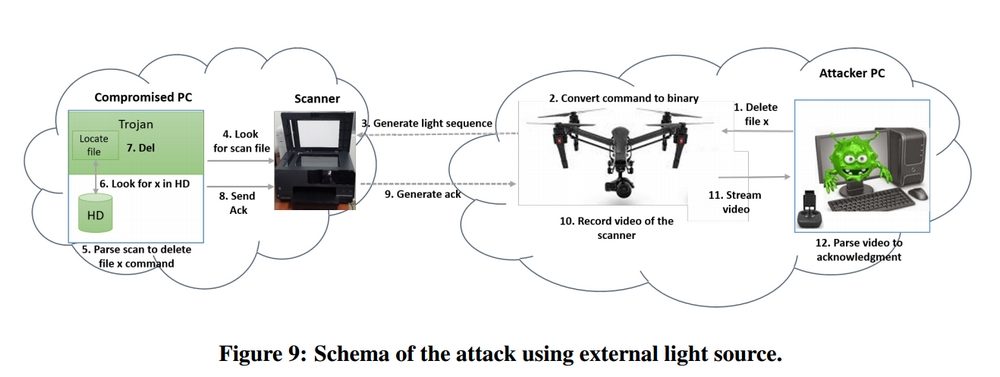

En réalité, cette méthode n’est pas tout à fait nouvelle. A l’occasion de la conférence Black Hat Europe 2014, Adi Shamir avait déjà montré qu’une telle attaque était possible. Avec ses deux chercheurs acolytes, il vient maintenant de la perfectionner. Comment ça marche ? Le principe est le suivant : à un moment opportun de la journée, le malware va activer le scan de l’imprimante dont on suppose que le capot n’est pas totalement fermé (ce qui arrive souvent dans les bureaux). Au même moment, l’attaquant va alors envoyer vers cette imprimante des signaux lumineux qui seront captés par le scanner, puis décodés par le malware. Inversement, le malware pourra exfiltrer des informations en émettant des signaux lumineux par l’intermédiaire du scan. Dans les deux cas, le codage lumineux utilisés est tout simplement binaire.

Autre alternative : l’ampoule connectée

Les chercheurs ont testé cette attaque sur une imprimante HP OfficeJet Pro8610 et au moyen de trois sources lumineuses différentes : un puissant laser (10W) posé sur trépied à une distance de 900 mètres ; un drone muni d’un petit laser (600mW) capable de s’approcher de l’imprimante jusqu’à une distance d’une vingtaine de mètres ; et une ampoule connectée Magic Blue située à proximité de l’imprimante et que les chercheurs piratent de l’extérieur par ondes Bluetooth depuis un smartphone Samsung Galaxy S4 situé à une centaine de mètres. Ce dernier cas est très pratique si l’imprimante est située dans une pièce aveugle.

Les chercheurs ont réalisé des vidéos YouTube qui montrent l’attaque par drone et par ampoule connecté. C’est assez spectaculaire. Evidemment, les débits de transmissions sont plutôt faibles, entre 50 et 100ms pour chaque bit. Pour transmettre une commande au malware, il faut donc compter entre trois et quatre secondes. Mais dans ce type d’attaque, c’est largement suffisant.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.