Depuis les révélations d’Edward Snowden sur la NSA, les plus paranoïaques d’entre nous se diront peut-être que le meilleur moyen de protéger ses données sensibles, c’est encore de les stocker sur un ordinateur totalement déconnecté du réseau et placé dans un bureau fermé à accès réduit. A l’occasion de la conférence Black Hat Europe 2014, qui se déroule cette semaine à Amsterdam, le professeur Adi Shamir a montré qu’il est possible d’interagir avec un tel système, sans nécessiter un quelconque accès physique et à plusieurs kilomètres de distance. Il faut, en revanche, qu’il ait pu être infecté au préalable par un malware et qu’il dispose d’une… imprimante multifonction.

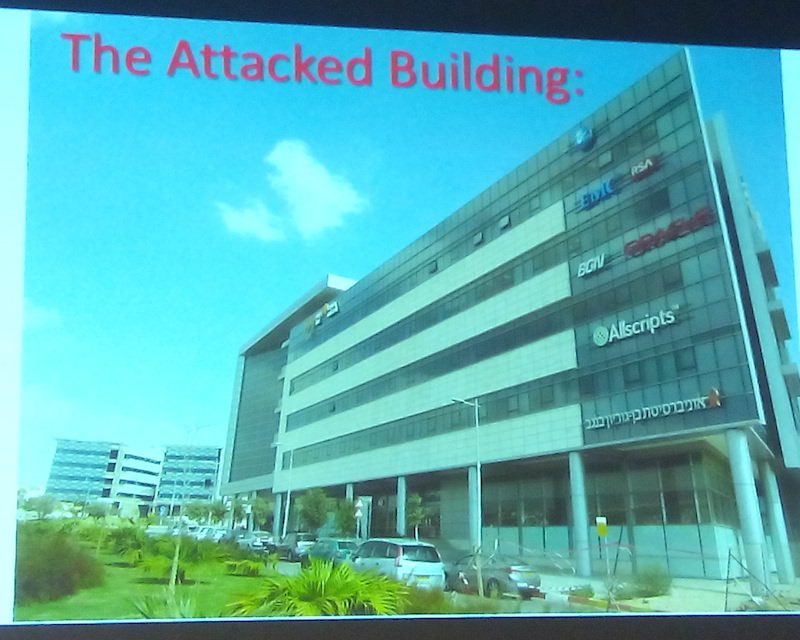

En effet, le chercheur a découvert qu’il était possible d’envoyer et de recevoir des données au travers de ce périphérique, simplement en s’appuyant sur des émissions lumineuses. Pour le prouver, il a pris comme cible un ordinateur dans un immeuble de Beersheba, une ville dans le désert du Negev en Israel. Cette machine a été infectée par un malware capable d’activer le scanner de l’imprimante à certains moments de la nuit. Au moment où cela se produit, Adi Shamir envoie dans le bureau de l’ordinateur, sur le capot ouvert de l’imprimante, un faisceau lumineux qui sera capté par le scan, puis transmis au malware. Pour coder l’information, il s’inspire du Morse: une pulsation longue pour un « 1 », une pulsation courte pour un « 0 ». Et le tour est joué.

Le chercheur a baptisé ce principe de transmission d’information « Scangate ». Il l’a testé avec une lampe torche, des émetteurs infrarouge (télécommandes, détecteurs de mouvement) et un laser. Dans le dernier cas, il a pu se placer à une distance de plus d’un kilomètre. Evidemment, il ne faut pas espérer une bande passante énorme: seules quelques centaines de bits peuvent être transmis par cycle de scan. « Mais c’est amplement suffisant pour envoyer des commandes », souligne Adi Shamir, pour qui accéder à un ordinateur totalement déconnecté, c’est un peu le « Saint Graal de la cyberattaque ».

Pour exfiltrer des données, c’est le même principe, mais à l’envers. Comme le malware peut activer un scanner, il peut aussi émettre de la lumière que le pirate peut capter depuis l’extérieur. En jouant sur la durée du scan, il est possible de coder des informations. Cela peut sembler laborieux, « mais pour transmettre une clé de chiffrement ultrasecrète, c’est suffisant », ajoute le chercheur devant une salle en délire. Pour contrer ce type d’attaque, c’est assez simple: il suffit occulter les fenêtres avec des rideaux noirs (encore faut-il y penser). « Les stores vénitiens ne suffisent pas, car la lumière peut atteindre le scanner par réflexion. C’est suffisant en tous les cas pour réaliser l’attaque », précise le chercheur.

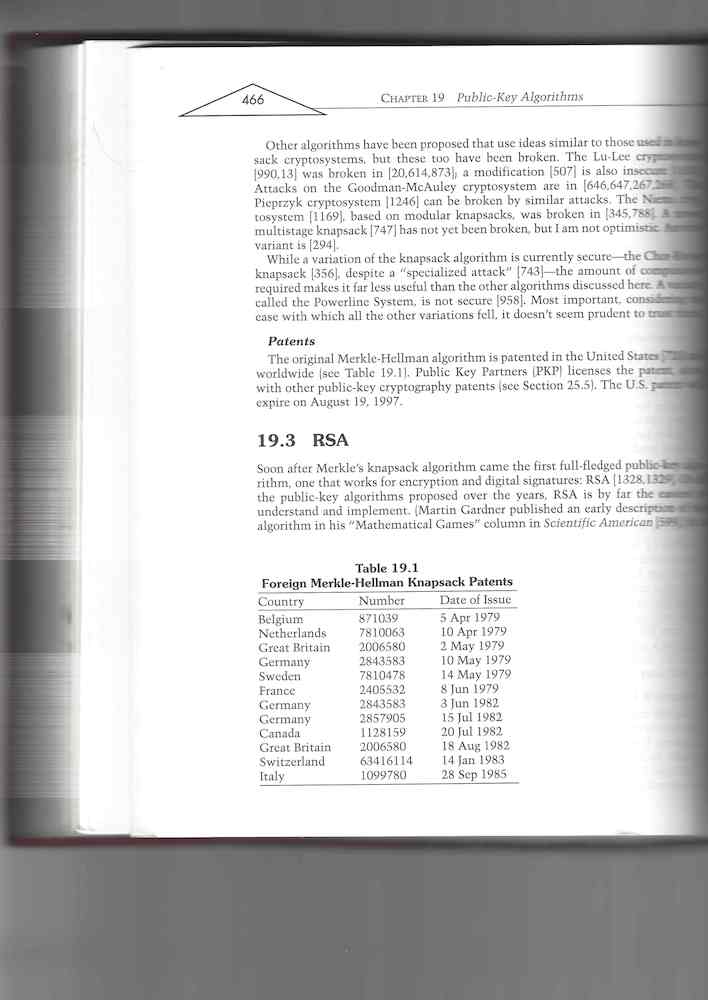

Dans le monde de la sécurité informatique, Adi Shamir est une véritable légende vivante. Il est l’un des trois cryptographes à avoir mis au point le célèbre algorithme RSA (le « S » provient de Shamir). Depuis quelques années, il s’intéresse beaucoup aux attaques dits à « canal auxiliaire » (Side Channel Attacks). L’idée est de ne pas s’attaquer directement à un principe de sécurité (comme un algorithme de chiffrement), mais au travers d’un moyen détourné, comme son implémentation matérielle ou son environnement. Ainsi, Adi Shamir a montré en 2008 qu’il était possible de casser le chiffrement RSA en analysant la consommation électrique de l’ordinateur qui le met en oeuvre. En 2014, il récidive en proposant une méthode de cryptanalyse acoustique. L’extraction de la clé RSA se fait en écoutant simplement le bruit que font les composants de la machine.

Lire aussi:

Notre dossier Black Hat Europe 2014

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.