Parmi toutes les révélations sur l’espionnage de la NSA, celle sur le programme MoreCowBell – que le Le Monde a publié ce week-end – était peut-être la moins étonnante. En effet, ce système de surveillance s’appuie sur le DNS (Domain Name System), qui est l’annuaire du web et donc par principe ouvert à tous. « Jusqu’à présent, le DNS ne figurait pas dans les documents d’Edward Snowden révélés. Mais on se doutait bien que la NSA utilisait ce protocole pour la surveillance. C’est maintenant confirmé », explique Stéphane Bortzmeyer, un ingénieur spécialisé dans le DNS.

Le DNS est un protocole réseaux qui permet d’associer un nom de domaine (« www.01net.com ») à une adresse IP (176.31.6.199). Cette résolution est faite par des serveurs spécialisés appelés « résolveurs ». Lorsqu’un particulier veut se connecter à un site web, c’est généralement le résolveur du fournisseur d’accès qui prend en charge ce travail.

D’après les documents publiés, l’agence américaine utilise le DNS de deux manières différentes, l’une pour une récolte passive d’informations, l’autre pour une récolte active. Dans le premier cas, la NSA capte les requêtes DNS de n’importe qui, un peu partout dans le réseau, sans doute « via une écoute directe du trafic Internet », comme le suppose Stéphane Bortzmeyer. Cela permet aux agents secrets de savoir qui se connecte à quel site Internet à quel moment. Cela n’a rien d’extraordinaire à priori, car le trafic DNS est en clair. Mais on peut supposer que, étant donné les capacités monumentales de la NSA, cette écoute est faite de manière systématique et 24h/24 dans le monde entier. Les informations qui en découlent sont donc certainement très précieuses.

Le DNS donne plus de détails

Par ailleurs, l’écoute passive du DNS a certains avantages par rapport à l’interception des requêtes web HTTP. Dans ce dernier cas, les métadonnées de connexion ne livrent que l’adresse IP sur laquelle l’utilisateur s’est connecté. Le DNS, en revanche, va plus loin et indique également le sous-domaine sur lequel il s’est connecté. On gagne donc en précision. De plus, l’écoute DNS dans un pays peut se faire même si l’on n’a pas accès à son trafic Internet : une requête pour une adresse en .COM, par exemple, peut être interceptée sur les réseaux américains, car cette extension est gérée par un prestataire situé aux Etats-Unis (Verisign).

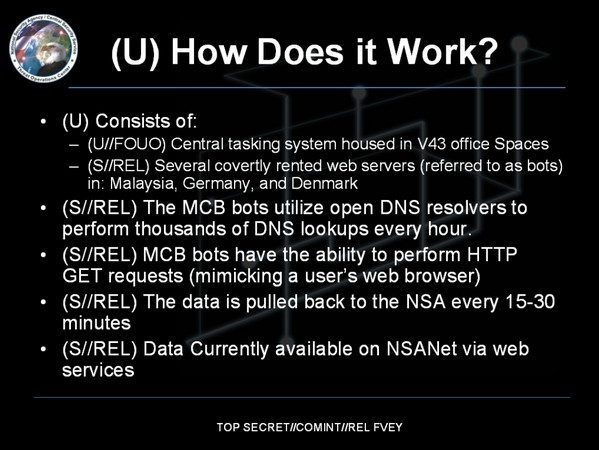

La récolte active d’informations, de son côté, a pour but d’espionner et cartographier les réseaux des entreprises et des organisations diverses et variées. Elle est réalisée par l’envoi de requêtes DNS « plausibles ». Supposons que la NSA veuille détecter les sous-domaines de « maboite.fr », elle va s’appuyer sur des listes de mots (des « dictionnaires » dans le jargon des hackers) pour imaginer plein de sous-domaines éventuels (« clients.maboite.fr », « logicielcompta.maboite.fr », « intranet.maboite.fr »…) et les tester par une requête DNS. Si elle obtient une réponse, bingo, elle sait que ce sous-domaine existe et récupère en même temps l’adresse IP.

Les spammeurs font la même chose

Cela permet donc de faire de la reconnaissance d’un réseau complexe en vue d’une attaque ultérieure. Inversement, quand une attaque a été effectuée sur un serveur, cette technique permet de voir s’il a été migré vers une autre adresse IP. « En réalité, la NSA n’a rien inventé. Les spammeurs font depuis longtemps la même chose pour déterminer leurs cibles », souligne Stéphane Bortzmeyer.

Dans la mesure où le DNS est ouvert à tous, ces requêtes à répétition – la NSA en envoit des milliers chaque heure – n’ont évidemment rien d’illégal. L’agence prend soin, pourtant, de les envoyer à couvert, en passant par des résolveurs tiers ouverts à toutes requêtes, « probablement des serveurs non gérés ou mal configurés. Il en existe beaucoup sur la Toile », précise l’ingénieur. On comprend bien pourquoi : d’un point de vue diplomatique, il serait malvenu de découvrir que la NSA cartographie tous les sous-domaines de toutes les entreprises françaises, par exemple.

Comment renforcer la confidentialité du DNS ?

De manière plus générale, le programme MoreCowBell de la NSA pose aussi le problème de la confidentialité du DNS. Si ce protocole peut être détourné aussi facilement à des fins d’espionnage, peut-être serait-il judicieux de le changer. Heureusement, les ingénieurs n’ont pas attendu cette révélation pour se pencher sur la question. « Il faut rendre le DNS moins bavard et protéger les informations envoyées, par exemple par le biais du chiffrement. La technologie la plus en avance de ce point de vue est T-DNS », ajoute Stéphane Bortzmeyer. D’autres pistes sont évoquées dans un document rédigé par ceux ont analysé les documents d’Edward Snowden : DNSCurve, DNSCrypt, Confidential DNS, GNU Name System…

Mais cette confidentialité n’est pas pour demain. Il faut d’abord lancer un processus de normalisation, pour que tout le monde se mette d’accord sur une technologie. Ensuite, il faut espérer qu’elle soit réellement déployée. Le cas de DNSSEC montre que ce n’est pas évident. Cette technologie d’authentification basée sur la signature électronique a été déployée à partir de 2009. « A ce jour, seuls 7 % des domaines en .FR sont signés », se désole Stéphane Bortzmeyer.

Lire aussi :

Les effrayantes techniques de la NSA pour gagner la cyberguerre, le 26/01/2014

Sources :

Le Monde, blog de Stéphane Bortzmeyer

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.