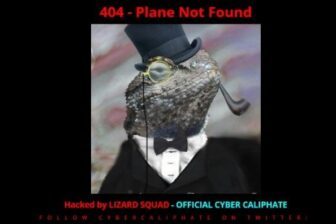

Une faille permet de pirater les drones Parrot à distance

La rédaction

Les dernières actualités

Le championnat espagnol de foot peut demander le blocage des sites d’IPTV pirates en France

WhatsApp rafraîchit son interface : ce qui a changé

OpenAI présentera des nouveautés lundi prochain, mais pas de moteur de recherche

Comment NordVPN met la concurrence KO avec une offre promotionnelle exclusive

Google masque le nombre de résultats d’une recherche

QR Code pendant les JO de Paris : la plateforme d’inscription ouvre lundi

Le géant automobile chinois BYD invité à venir produire en France

Ces smartphones Galaxy commencent à recevoir Galaxy AI en Europe