Après l’attaque du virus appelé Petya (il pourrait s’agir d’une variante) ou NotPetya, l’expert en sécurité Andy Patel a publié un article sur le blog du laboratoire de l’éditeur d’antivirus F-Secure. Un article qui cherche à clarifier la finalité du virus et à déterminer s’il s’agit bien d’un ransomware ou d’un outil de sabotage déguisé.

Les doutes proviennent de la partie du programme gérant le paiement, qui ne fonctionne pas correctement. Mais pour les chercheurs de F-Secure, cela ne veut pas dire qu’il ne s’agit pas d’un ransomware : NotPetya ne serait pas le premier logiciel malveillant à ne pas fonctionner correctement à cause de grosses erreurs dans le code ou de problèmes d’infrastructure.

Un virus imparfait mais avec un module de qualité

Selon F-Secure, l’hypothèse que le virus proviendrait d’un acteur étatique, avancée par d’autres experts, est donc loin d’être confirmée. En général, les virus créés par un état se révèlent très bien conçus. Or NotPetya comporte trois composants principaux, dont deux se révèlent mal programmés, tandis que le troisième, qui gère la propagation sur un réseau, est autant sophistiqué qu’efficace. Une bizarrerie qui pourrait avoir une explication logique : le manque de temps pour peaufiner le logiciel.

NotPetya utilise en effet les failles de sécurité EternalBlue et EternalRomance mais aurait été compilé en février 2017… alors que les failles ont été diffusées par le groupe Shadow Brokers en avril. En comparaison, le virus WannaCry a exploité ces failles après leur divulgation, avec une implémentation nettement moins bonne que celle de NotPetya. Selon les chercheurs, l’attaque de WannaCry et les correctifs de sécurité qui ont suivi auraient pu forcer les concepteurs de NotPetya à sortir leur virus plus rapidement, quitte à le bâcler.

La fonction de déchiffrement est opérationnelle

Autre mystère pointé du doigt par F-Secure : dans certains cas, NotPetya pourrait bel et bien déchiffrer les contenus et donc agir comme un ransomware banal.

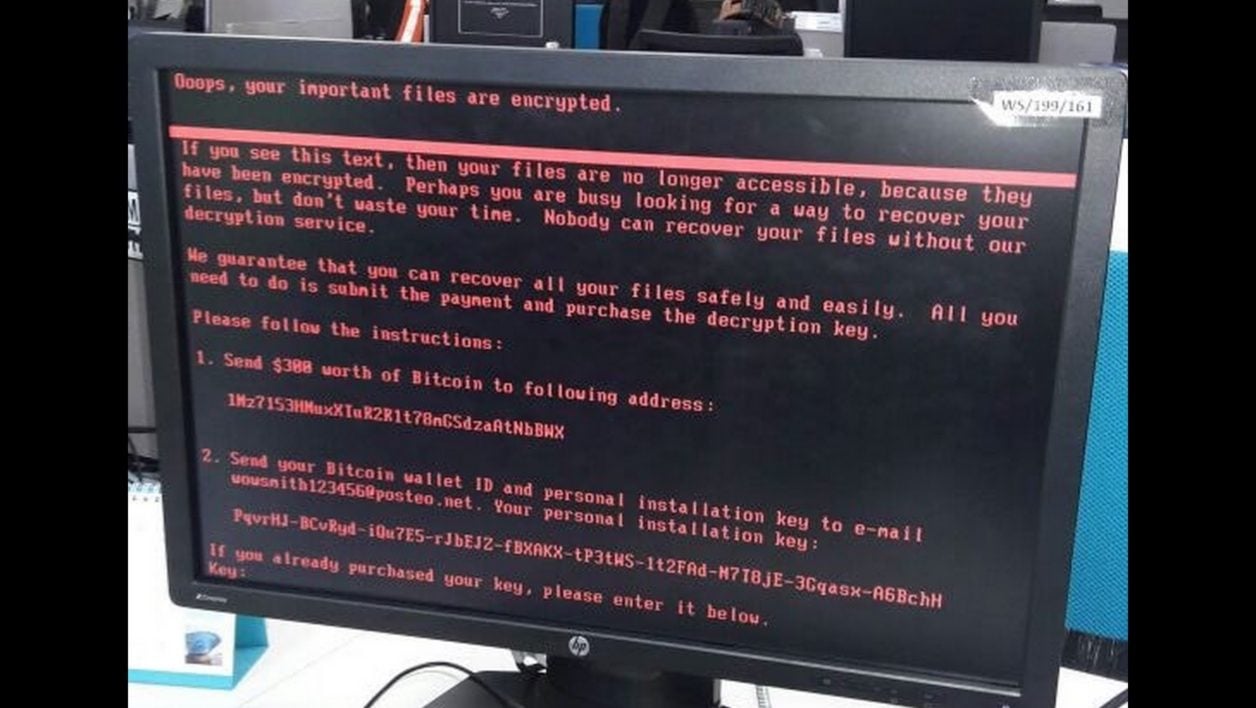

Explication : s’il dispose des privilèges administrateur, le malware chiffre les fichiers et tente aussi de s’installer dans le MBR (master boot record) du disque dur, un secteur qui sert de zone d’amorce. Quand l’ordinateur est bloqué au niveau du MBR, un identifiant d’utilisateur totalement arbitraire s’affiche. Il est alors impossible de déchiffrer les fichiers.

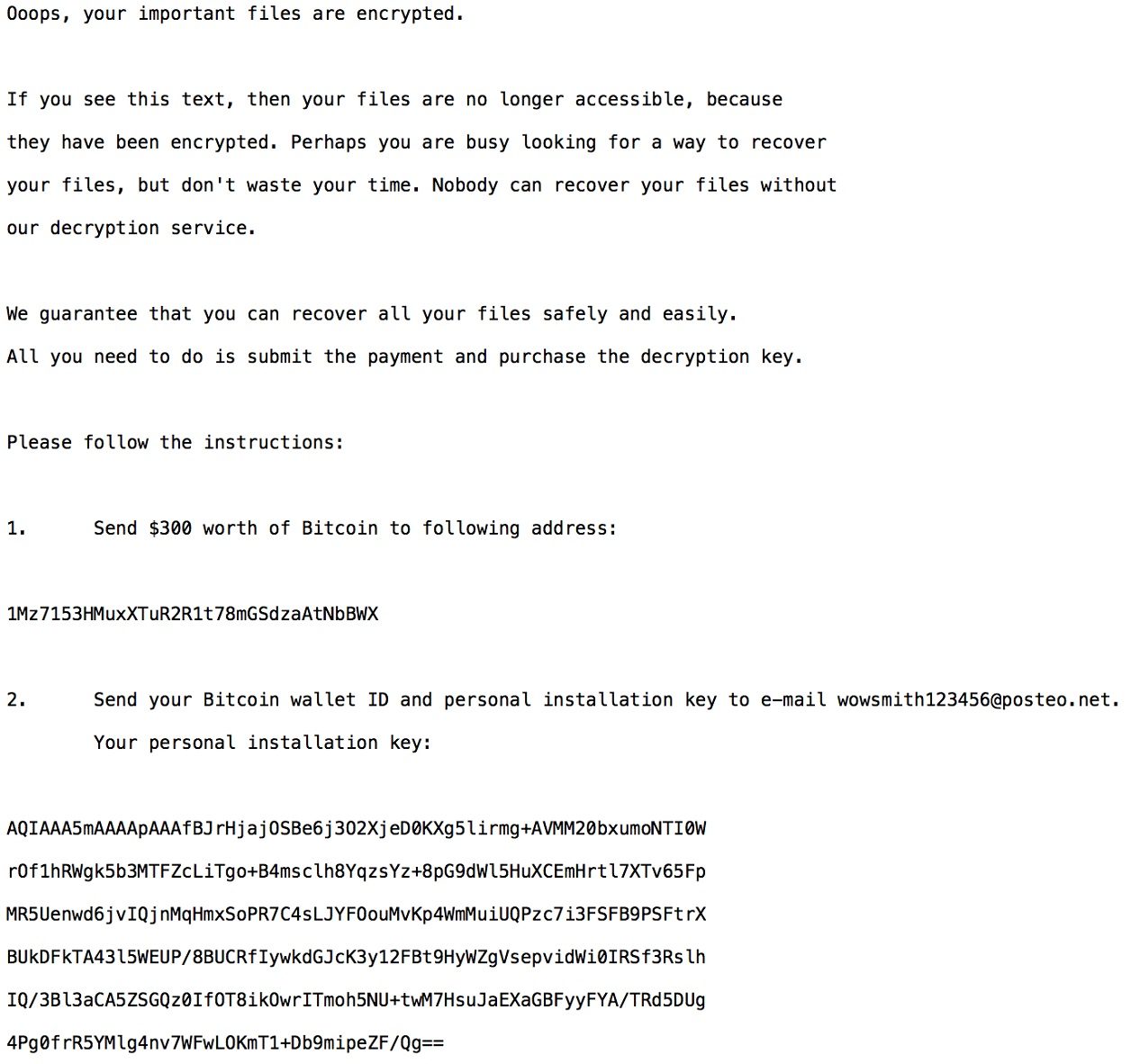

En revanche, si le MBR n’a pas pu être infecté -ce qui est le cas si le malware n’obtient pas les privilèges admin- un autre message (ci-dessous) s’affiche avec un identifiant nettement plus complexe, qui pourrait servir au décryptage. Autrement dit, il semblerait tout de même que les auteurs aient prévu de se faire payer dans certains cas.

Autre point semblant montrer que le programme a été bâclé : le virus peut réinfecter une machine déjà contaminée. Ce qui rend du coup tout déchiffrement impossible. En outre, un bug pourrait rendre certains fichiers impossibles à déchiffrer, même si on dispose de la clé. Est-ce que les pirates sont allés trop vite en besogne ou ont-ils diffusé une mauvaise version de leur programme ? Ils sont les seuls à connaître pour l’instant la réponse à cette épineuse question.

Source : F-Secure

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.