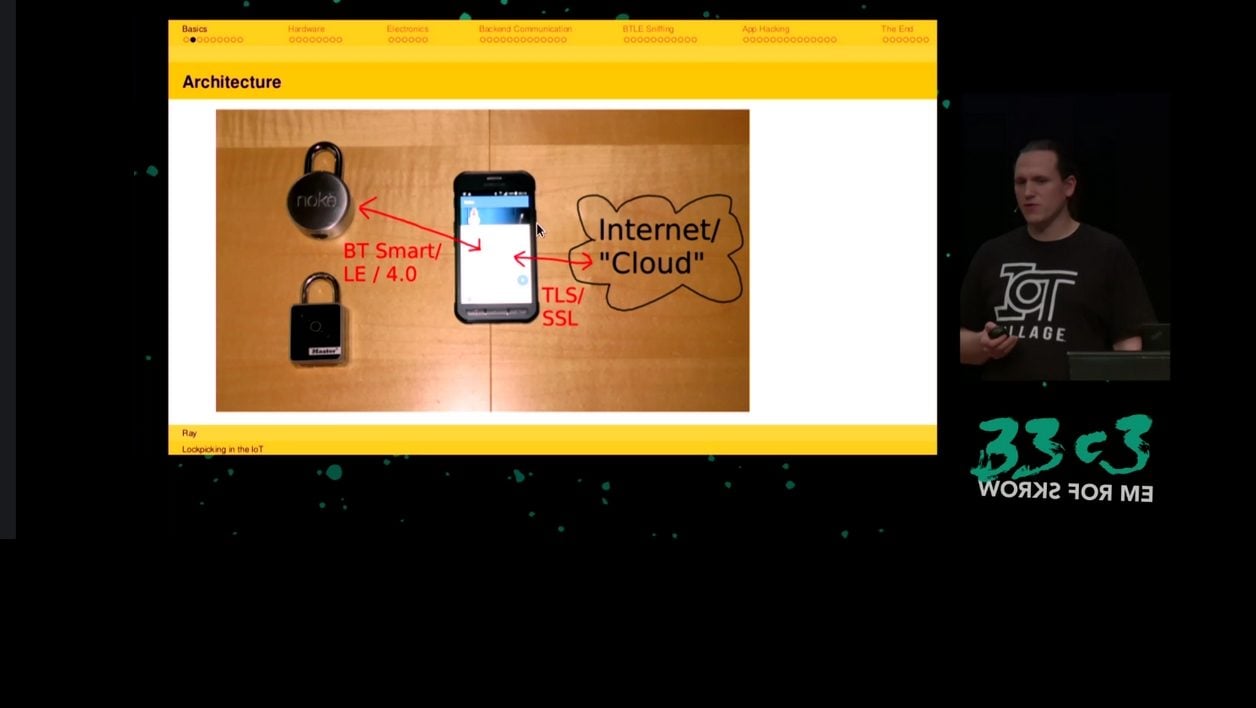

C’est le grand drame des serrures et cadenas connectés: ils proposent une sécurité renforcée, mais se révèlent tout aussi vulnérables que la moyenne des objets connectés. En août dernier, à l’occasion de la conférence Defcon à Las Vegas, les chercheurs en sécurité Anthony Rose et Ben Ramsey avaient réussi à hacker 12 serrures connectées sur un total de 16 qu’ils avaient analysées. Parmi les quatre qui avaient tenu bon, deux cadenas viennent désormais de recevoir le coup de grâce par le chercheur en sécurité Ray, à l’occasion de la conférence “33C3 Chaos Communication Congress”. A savoir: le Noké Padlock et le Masterlock Padlock.

Pour ce dernier, l’attaque n’a pas pas très compliquée. Elle n’a même pas nécessité de ressource informatique. Le design du mécanisme le rend vulnérable à une banale attaque matérielle : il suffit de prendre un aimant et de le “rouler” sur la face arrière du Masterlock Padlock, et bing, le cadenas se déverrouille.

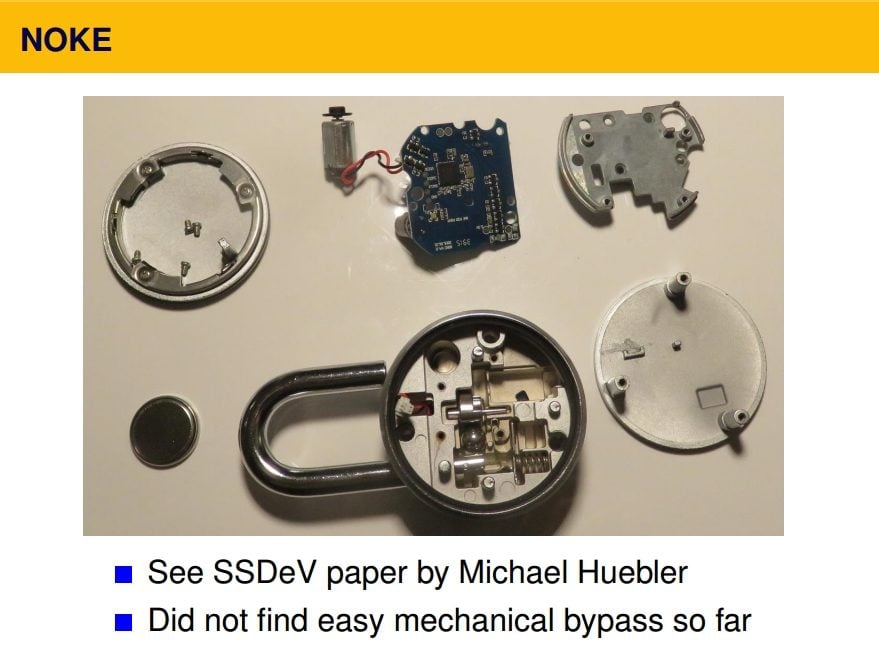

Sur le plan matériel, le Noké Padlock est clairement mieux conçu, estime l’expert. Il n’a pas trouvé de faille matérielle, mais il a réussi à casser le chiffrement des communications Bluetooth. Celles-ci s’appuient certes sur l’algorithme AES 128 bits, mais son implémentation se révèle défaillante. Une analyse par rétro-ingénierie de l’application mobile Android a permis au chercheur de mettre la main sur une clé-maître codée en dur et l’algorithme de dérivation utilisés pour chiffrer les échanges.

Par conséquent, munis de ces informations, tout ce que le pirate a besoin de faire est d’acheter un analyseur d’ondes Bluetooth (disponible à partir de quelques dizaines d’euros) et d’attendre à proximité du cadenas que la victime vienne l’ouvrir avec son smartphone. Il récupère alors son code secret. « J’ai alerté le fournisseur en avril dernier. Une mise à jour du procédé cryptographique est prévue pour janvier », souligne le chercheur. A l’heure actuelle, ces serrures sont donc toujours vulnérables. Il n’est pas conseillé de les utiliser pour des effets de valeur.

Ray a également analysé un troisième cadenas connecté, à savoir Dog&Bone LockSmart. Mais là aussi, pas besoin de se lancer dans une analyse informatique. Une faiblesse matérielle permet de l’ouvrir en quelques secondes. Il suffit de glisser une petite feuille métallique au niveau de l’anse coulissante, un procédé courant chez les spécialistes du crochetage de serrures mais visiblement ignoré par les concepteurs de ce modèle. Cette faiblesse avait déjà été documentée il y a quelques mois par le youtubeur Mr.Locksmith.

https://www.youtube.com/watch?v=muNgBmpSRiU

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.