Branle-bas de combat chez Google. Il y a quelques jours, une importante de vague d’emails de phishing a usurpé l’identité de la marque « Google Docs » pour piéger les utilisateurs et les inciter à donner à un site malveillant le droit d’accès à leur compte Gmail. Ce qui permettait aux attaquants de siphonner leurs carnets d’adresses et d’envoyer de nouveaux hameçonnages. La vague s’est propagée de manière explosive, à la façon d’un ver. C’est pourquoi Google a immédiatement réagi, d’abord en blacklistant le site, puis en le faisant supprimer.

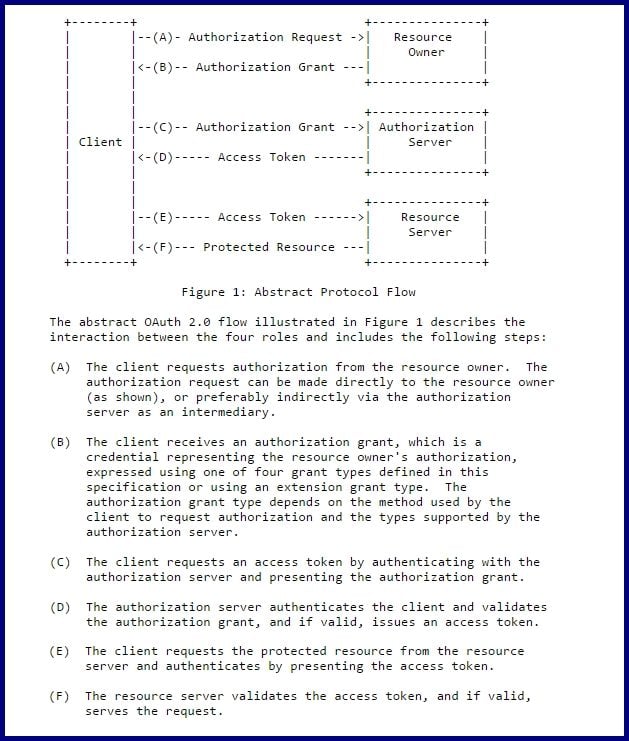

Pourquoi ce phishing a-t-il si bien fonctionné ? Parce qu’il s’appuyait sur une implémentation un peu légère du protocole OAuth. Celui-ci permet à un site ou une application tierce d’accéder à des informations d’un compte en ligne par l’émission d’un token de sécurité. Cette procédure est normale et très courante. Pour connaître les sites ou applications qui accèdent à votre compte Google, il suffit d’aller sur le site de l’éditeur.

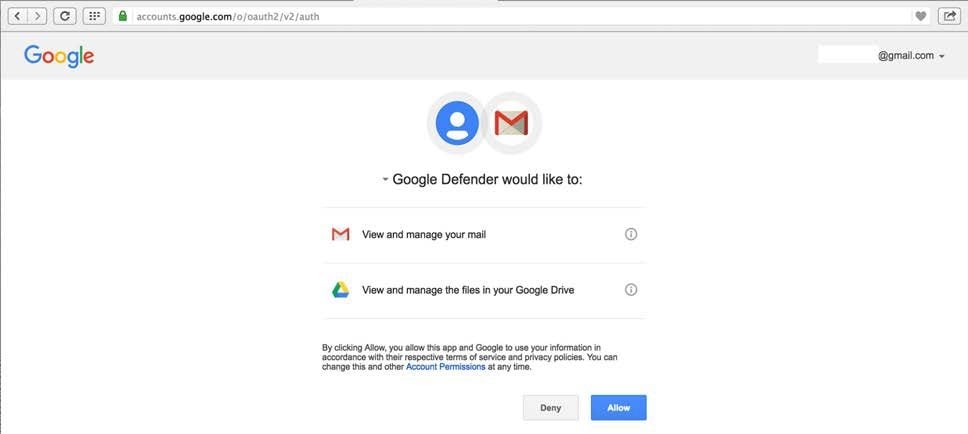

L’utilisateur peut évidemment accepter ou refuser l’autorisation. S’il tombe dans le panneau dans ce cas précis, c’est parce que le site tiers usurpe l’identité d’un produit Google et que la validation d’accès OAuth se fait sur le domaine de Google (ce qui est totalement normal). Nulle part voit-on apparaître l’URL d’un site tiers qui pourrait mettre la puce à l’oreille. De jolis logos Google sont également affichés pour rassurer l’internaute. Comme tout est cohérent, la victime est donc totalement en confiance et accepte les autorisations demandées, sans se douter qu’elle fait entrer le loup dans la bergerie.

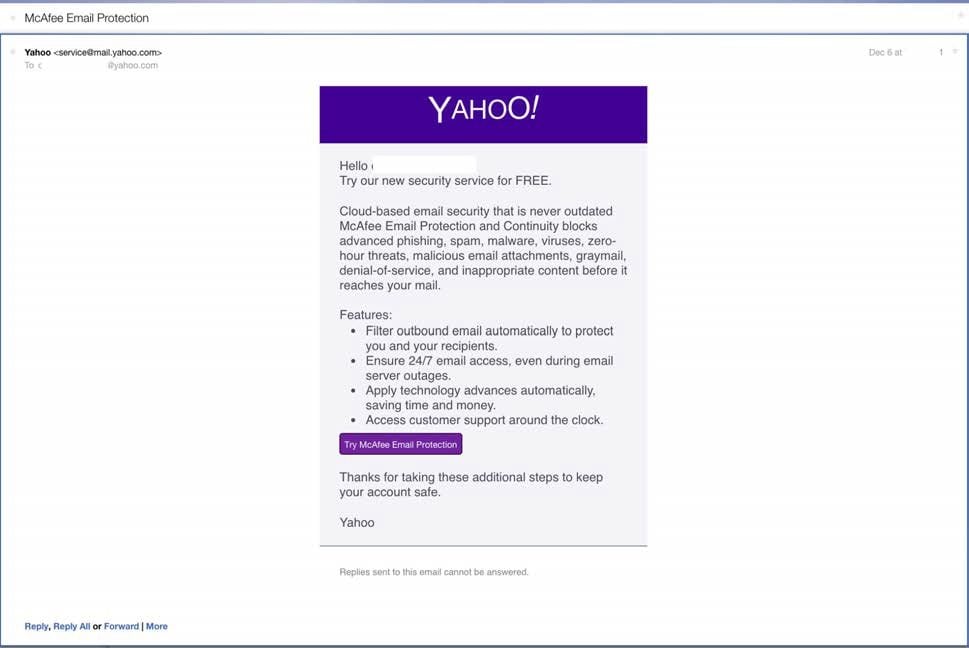

Cette technique est loin d’être nouvelle. Selon Motherboard, le chercheur en sécurité André DeMarre avait déjà alerté Google en 2011 sur ce type d’arnaque, dans une note de forum. Les hackers russes de Pawn Storm, alias APT28, en font également un usage fréquent. Dans un récent rapport, TrendMicro décrivait une série campagnes qui s’appuyaient sur OAuth. Dans un cas, le site malveillant se faisait passer pour « Google Defender », un prétendu service de sécurité de Google. Dans un autre cas, les pirates usurpaient les marques Yahoo et McAfee dans le même email.

Comment se protéger ? Il faudrait déjà que pendant l’étape de validation OAuth, l’URL du site tiers soit clairement mentionnée. A ce jour, on ne peut la voir que si l’on clique sur le nom du service tiers, ce que tout le monde ne fait pas. On vous conseille donc de vérifier à chaque autorisation.

Il serait toutefois souhaitable que Google, Yahoo et consorts fassent un minimum de ménage dans leur procédures OAuth. Il n’est pas normal qu’un service tiers intitulé « Google Docs » puisse obtenir des tokens d’autorisation sur des comptes Google, comme le fait très justement remarquer un utilisateurs de Hacker News. N’hésitez pas dans tous les cas à faire le ménage dans vos applications autorisées, que ce soit avec votre compte Google ou Twitter.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.