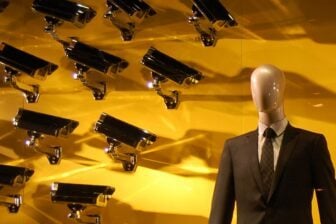

Des mouchards installés sur les ordinateurs des suspects dans les affaires de terrorisme. C’est l’une des mesures les plus sujettes à polémique du projet de loi Loppsi (Loi d’orientation et de programmation pour la performance de la sécurité intérieure), présenté ce mercredi 27 mai 2009 en Conseil des ministres par la ministre de l’Intérieur, Michèle Alliot-Marie.

Selon ce texte, les forces de police pourraient bientôt être autorisées à « mettre en place un dispositif technique ayant pour objet, sans le consentement des intéressés, d’accéder, en tous lieux, à des données informatiques, de les enregistrer, de les conserver et de les transmettre telles qu’elles s’affichent sur un écran ». En clair, l’article 706-102-1 du projet Loppsi donne un cadre légal aux écoutes informatiques. En revanche, le texte reste très discret sur les moyens techniques à mettre en œuvre pour mener cet espionnage numérique. Et pour cause. Les procédés existent depuis plusieurs années. Ce sont ceux des pirates informatiques.

Prendre le contrôle physique de la machine

« Un cheval de Troie permet de prendre le contrôle d’une machine et donc, a minima, d’intercepter les données qui s’affichent ou qui sont saisies », commente Frédéric Guy, expert sécurité au sein de Trend Micro. Habituellement, ces trojans, destinés à une infection massive, s’installent sur les ordinateurs des utilisateurs après le lancement d’un fichier exécutable ou la visite d’un site contaminé, etc. Autrement dit, après un « faux pas » de l’internaute. Les pirates ne choisissent pas, au travers de ces méthodes, les ordinateurs qu’ils infectent.

La police, pour sa part, devra s’attaquer à une machine spécifique. Cela semble difficile à distance. « Le seul moyen d’y parvenir est de prendre physiquement le contrôle de l’ordinateur en y installant un programme au moyen d’une clé USB. Ce rootkit s’installe dans la mémoire de la machine, avant le système d’exploitation », explicite Frédéric Guy.

Mais tout comme les spywares des pirates, ces programmes d’espionnage pourront-ils être détectés par les programmes des éditeurs de sécurité ? Guillaume Lovet, expert en cybercriminalité, responsable EMEA de l’équipe antimenace au sein de Fortinet, s’interroge : « Va-t-on demander aux éditeurs de ne pas détecter les virus de la police ? Si tel est le cas, le système a ses limites, car les éditeurs étrangers n’auront aucune obligation de s’y soumettre. »

Selon Frédéric Guy, les autorités n’auront pas besoin de faire une telle demande aux éditeurs. « Ces écoutes devraient être des opérations ponctuelles de la police. L’infection n’atteindra pas la masse critique nécessaire pour que nous la repérions et pour que nous donnions une signature à ce programme afin qu’il soit identifié comme virus par nos produits .»

Pour autant, l’écoute ne sera pas imparable. Des mesures techniques existent déjà pour bloquer l’espionnage informatique, voire créer des leurres. Ainsi un firewall finement paramétré avec une liste d’adresses IP blanches, auxquelles l’ordinateur peut accéder, ne devrait pas permettre au logiciel espion de transmettre à un site ne figurant pas sur cette liste les données interceptées.

Quant aux experts en informatique, ils pourraient créer de faux contenus à l’intention de ces oreilles un peu trop curieuses. « Il est tout à fait possible de transmettre de fausses informations, de simuler l’envoi de données, en faisant tourner le mouchard dans une machine virtuelle », confirme Guillaume Lovet. Une chose est sûre, ces écoutes nécessiteront de faire appel à des policiers très spécialisés.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.