Vous aussi avez peut-être déjà fait la désagréable expérience de laisser tomber votre smartphone et faire remplacer l’écran tactile chez un réparateur. Mais qui peut vous garantir que cet écran de rechange n’est pas plombé par un malware ? Cette hypothèse est loin d’être saugrenue. Des chercheurs en sécurité de l’université Ben-Gourion viennent de montrer qu’il est possible de piéger ce type de pièces détachées pour ensuite prendre le contrôle de l’appareil réparé. Cette attaque est imparable et indétectable, car le malware est situé totalement en dehors du système d’exploitation.

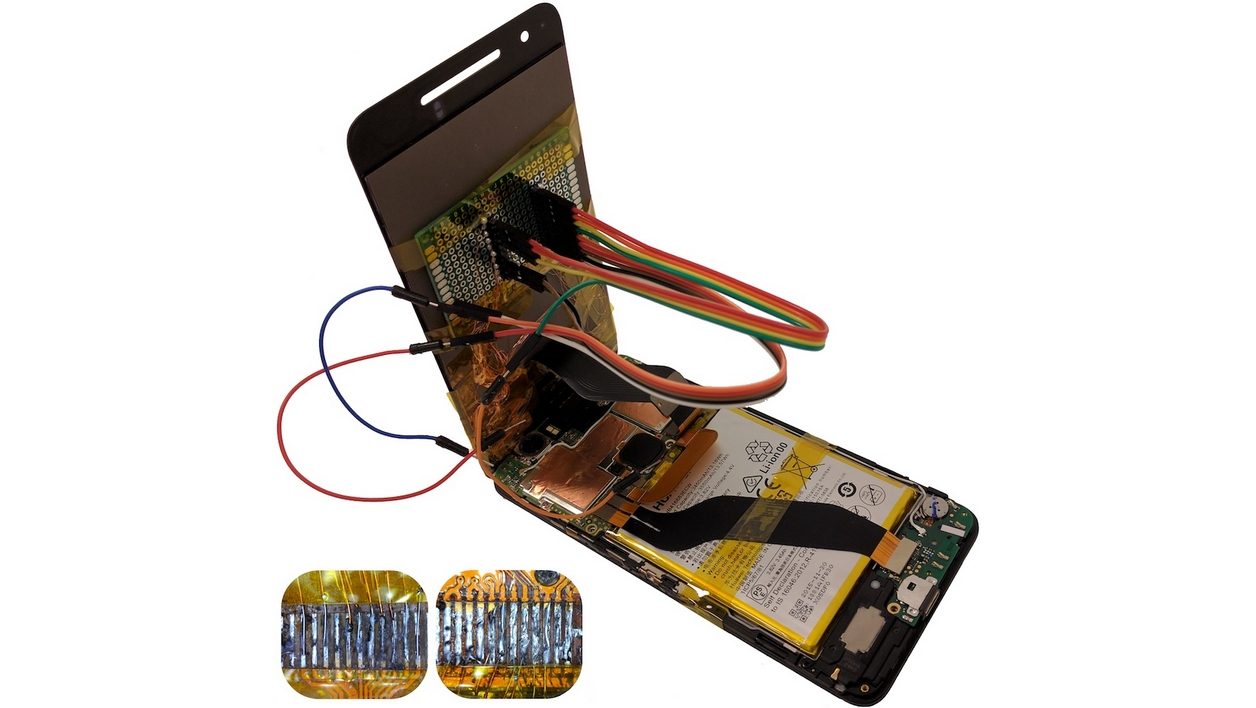

A titre d’exemple, ils ont pris l’écran d’un Huawei Nexus 6P. Ils ont branché une carte programmable Arduino sur les fils de sortie de son interface de connexion, avant de reconnecter le tout sur la carte mère du smartphone. La carte Arduino permet dès lors d’intercepter et de manipuler les flux entre l’écran et le smartphone, ouvrant la porte à tout un éventail d’attaques : installer en douce des applications mobiles, prendre des photos de l’utilisateur à son insu, remplacer des URLs de sites par des URLs de phishing, enregistrer le code PIN ou le schéma de déverrouillage, etc.

Ci-dessous, deux vidéos YouTube réalisées par les chercheurs. Pour les besoin de démonstration, on voit toutes les actions réalisées automatiquement par le biais de l’écran piégé, mais celles-ci peuvent aussi se dérouler en douce, avec un écran éteint. Dans ce cas, l’utilisateur ne remarque rien.

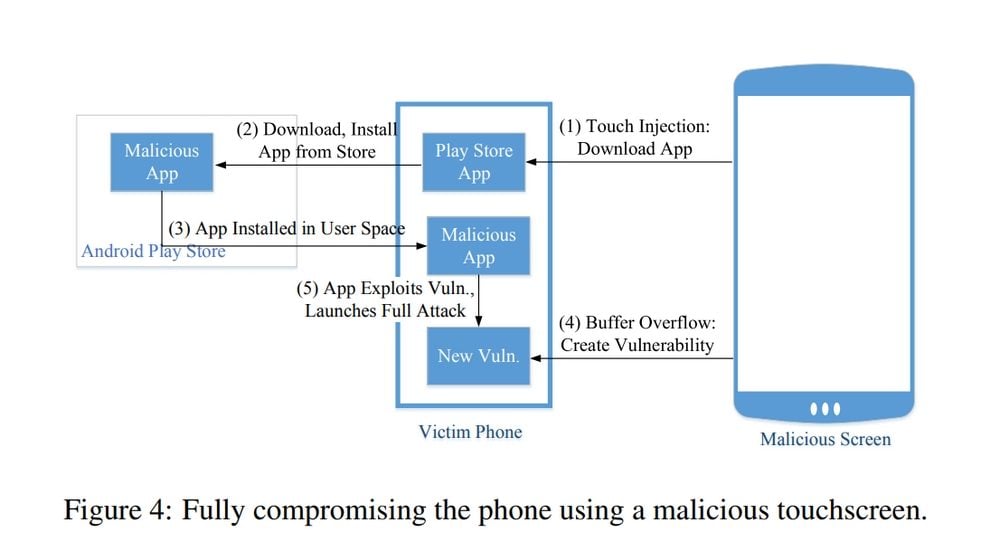

Il est même possible de compromettre totalement l’appareil si l’on dispose d’une faille exploitable dans le driver de l’écran. A ce titre, les chercheurs ont détaillé un scénario d’attaque complet. L’écran va d’abord installer une application mobile malveillante. Il va ensuite provoquer un dépassement de mémoire tampon dans le driver, ce qui permet de créer une vulnérabilité dans le kernel. L’application mobile va ensuite exploiter cette faille pour obtenir les privilèges administrateur. Et le tour est joué.

Selon les chercheurs, ce type d’attaque peut être miniaturisée de telle manière à ce que personne ne puisse s’en rendre compte, ni l’utilisateur, ni le réparateur. On pourrait même imaginer une compromission directe du microcontrôleur de l’écran tactile, auquel cas il n’y a même plus besoin de faire un bidouillage matériel. Diffuser son malware par des pièces détachées ne serait évidemment pas à la portée du premier hacker venu, car il faut pouvoir accéder à une chaîne d’approvisionnement. Mais le passé a montré que cela était possible, notamment en Chine.

Pour se protéger contre ce type d’attaque, les chercheurs préconisent la mise en place de pare-feux matériels au niveau des interfaces de la carte mère, ce qui permettrait de surveiller efficacement les échanges avec les composants. La balle est désormais dans le camp des constructeurs.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.