Faut-il avoir confiance en son fournisseur d’accès Internet ? Ça dépend qui vous êtes et où vous êtes. Si ça se trouve, votre opérateur est peut-être le complice d’une opération de surveillance étatique et vous refourgue – ni vu ni connu – des versions vérolées de vos logiciels préférés. Vous pensez que nous sommes en plein délire paranoïaque ? Malheureusement non.

Des chercheurs en sécurité de la société Eset viennent de découvrir des ordinateurs dans sept pays différents, infectés avec le logiciel FinFisher. Editée par Gamma Group, cette application est bien connue par les chercheurs en sécurité car elle est utilisée par des agences gouvernementales pour réaliser des opérations de surveillance. Ce qui est remarquable cette fois, c’est que dans deux des sept pays, les victimes ont été infectées par ce mouchard en téléchargeant un logiciel classique sur le web.

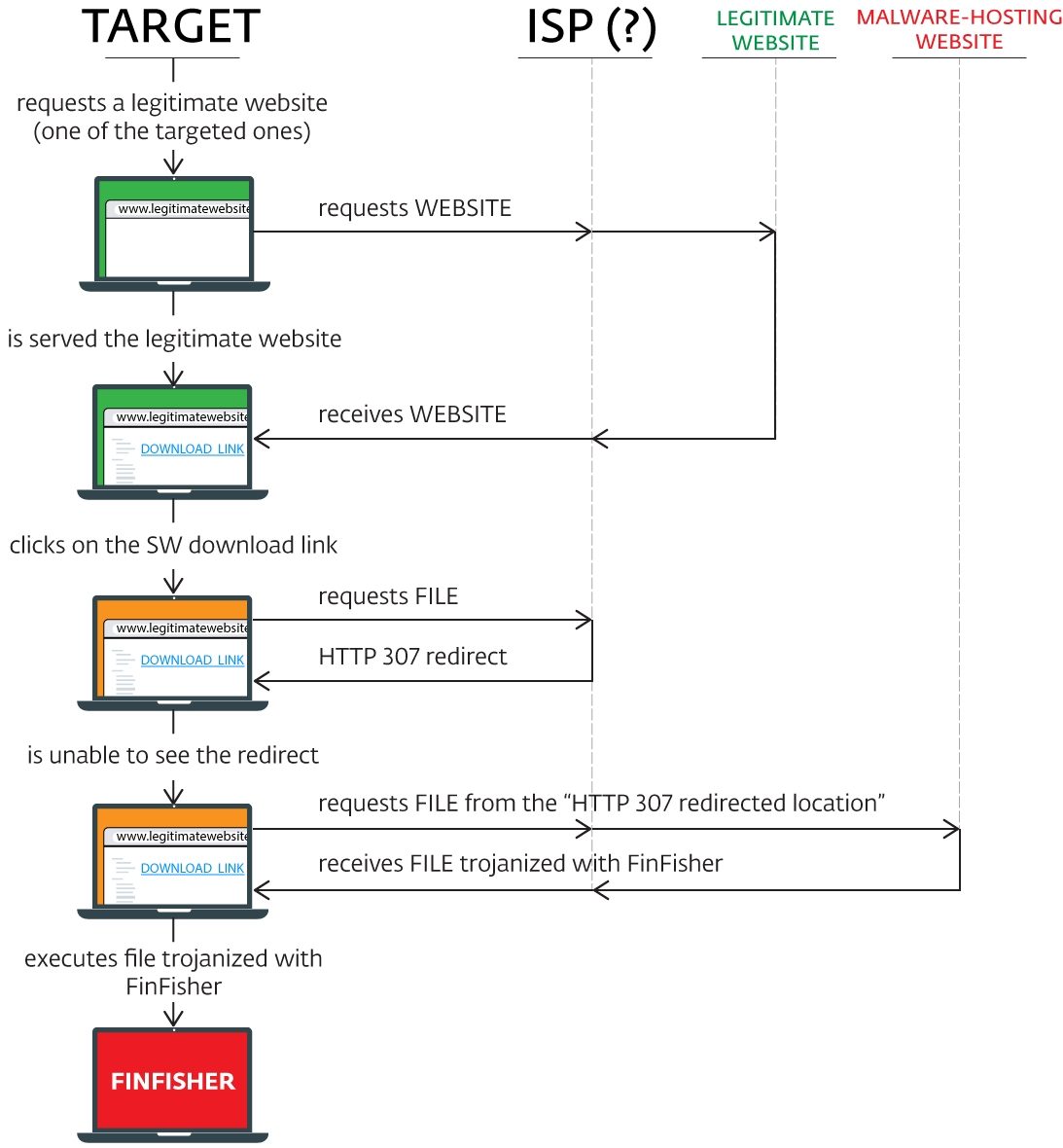

Comment est-ce possible ? Quand la cible clique sur le lien de téléchargement, l’attaquant procède à la volée à une redirection de lien par une requête de type HTTP 307. La victime reçoit alors une version vérolée du logiciel demandé, intégrant FinFisher.

Parmi les logiciels que FinFisher a infecté figurent WhatsApp, Skype, WinRAR, VLC, Avast, TrueCrypt et Threema. Dans les trois derniers cas l’attaque est particulièrement vicieuse, car la victime a l’impression de se protéger davantage avec un logiciel de sécurité, et c’est justement celui-ci qui fait entrer le loup dans la bergerie.

En théorie, cette redirection de lien pourrait se faire à n’importe quel endroit entre l’utilisateur et le serveur de téléchargement légitime. Par exemple au niveau d’un point d’accès Wi-Fi piraté. Mais selon Eset, « l’option la plus probable » est celle du FAI, et cela pour plusieurs raisons. Grâce à Wikileaks, on sait que Gamma Group dispose dans sa gamme FinFisher d’une solution baptisée « FinFly ISP » qui s’installe chez le FAI et qui permet de « cacher le logiciel de surveillance dans les téléchargements de la cible » ou de « déployer le logiciel de surveillance sous la forme d’une mise à jour ». Par ailleurs, il s’avère que toutes les victimes d’un même pays étaient clients du même FAI. Malheureusement, Eset n’indique pas de quels pays et de quels FAI il s’agit.

Des solutions existent

Comment se protéger contre ce type d’attaque ? Contacté par 01net.com, Eset nous explique que si le site de téléchargement est en HTTPS, l’utilisateur est en sécurité. Malheureusement, « certains sites officiels fonctionnent toujours en HTTP par défaut ». Ces sites sont donc à fuir, à moins d’utiliser « un VPN avec chiffrement disposant de serveurs dans un autre pays », nous précise l’éditeur. Un tel VPN permet en effet de créer un tunnel chiffré dans le lequel le flux de données est totalement caché, y compris pour le FAI.

Par ailleurs, Eset conseille de contrôler systématiquement la signature électronique des logiciels. Cela permet de vérifier l’intégrité et l’authenticité du fichier téléchargé. Un exemple est Veracrypt, un successeur de TrueCrypt, qui fournit des signatures PGP pour tous ses paquets logiciels. Malheureusement, cette procédure de vérification est un peu technique et suppose que l’on maîtrise quelque peu le chiffrement asymétrique. Par ailleurs, tous les éditeurs ne signent pas leurs logiciels.

Si vous avez un doute sur vos téléchargements, Eset recommande de soumettre le fichier sur le site Virustotal.com, un service d’analyse antiviral en ligne qui s’appuie sur tous les moteurs antivirus du marché. Si le fichier est connu, vous le saurez immédiatement.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.