C’est une petite bombe que vient de lâcher l’Express. D’après les informations du magazine, les enquêteurs qui planchent sur le piratage de TV5 Monde parieraient désormais sur la piste Russe plutôt qu’islamiste. Des éléments confidentiels -notamment des traces du malware employé par les hackers- pointeraient plutôt sur le groupe qu la société FireEye a baptisé APT28… Et qui serait directement lié au pouvoir russe. Nous évoquions il y a quelques mois ce fameux groupe dans l’article ci-dessous.

Article publié le 28 Octobre 2014

Comment les hackers du gouvernement russe espionnent l’Europe

Ministères, organisations internationales, journalistes, industriels de défense… Les cybermercenaires russes attaquent des cibles d’intérêt stratégique en s’appuyant sur outils particulièrement sophistiqués.

Ils travaillent de manière ultraciblée. Ils sont méticuleux et bien organisés. Et, surtout, très discrets. La société en sécurité informatique FireEye vient de publier un rapport sur un groupe de hackers baptisé « APT28 » qu’elle considère comme l’un des fers de lance du gouvernement russe en matière de cyberespionnage. Actifs depuis au moins 2007, ces cybermercenaires opèrent dans des zones d’une importance stratégique pour l’empire de Poutine.

Ainsi, les limiers de FireEye ont observé des attaques techniquement similaires sur les ministères de la Défense et des Affaires intérieures de la Géorgie, ainsi que sur des services gouvernementaux d’une série de pays d’Europe de l’est, comme la Bulgarie, la Hongrie ou la Pologne. Ils ciblent également des journalistes et des organisations internationales comme l’OTAN ou l’OCDE, et cherchent à piéger les participants des salons à thématiques militaires comme Farnborough Airshow, EuroNaval, Eurosatory ou Counter Terror Expo.

Par ailleurs, en analysant les codes malveillants interceptés, les chercheurs en sécurité remarquent que le développement de l’arsenal logiciel d’APT28 se fait de manière très méthodique, dans un environnement de langue russe, et à des heures compatibles avec le fuseau horaire de Moscou. Tous ces éléments amènent donc FireEye à voir dans ces actions la main d’un « sponsor gouvernemental – et plus spécifiquement d’un gouvernement situé à Moscou », peut-on lire dans le rapport.

Des leurres pour piéger les personnes

Techniquement, les attaques sont très sophistiquées. Pour infecter le matériel informatique des personnes ciblées, les pirates vont déployer des leurres, généralement des faux sites ou des faux emails. Ils résultent d’une ingénierie sociale très poussée et sont toujours taillés sur mesure : les fonctionnaires reçoivent des faux dossiers ou messages de service, les journalistes des fausses propositions de collaboration, les industriels des fausses invitations à des colloques, etc.

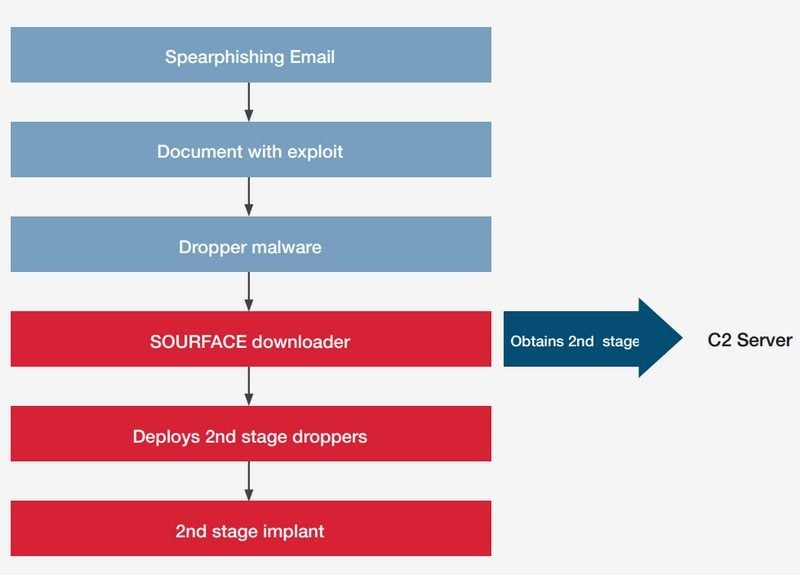

Et quand le piège fonctionne, une mécanique implacable se met en route. Un malware de type « downloader » est installé. Baptisé Sourface, il va télécharger les outils d’espionnage proprement dits, à savoir Eviltoss et Chopstick. Le premier est une porte dérobée qui permet d’accéder au système, de voler des identifiants et d’exécuter des lignes de commande Shell. Le second est un genre de couteau suisse du cyberespionnage. De conception modulaire, il peut facilement être adapté à l’environnement ciblé. Il peut enregistrer les entrées clavier, prendre des copies d’écrans, scanner les systèmes de fichiers, exécuter des commandes Shell, etc.

Les données collectées sont ensuite chiffrées par l’algorithme RSA, puis exfiltrées vers des serveurs externes de différentes manières. Souvent, Chopstick fera en sorte de camoufler ce transfert de données sous la forme d’un banal trafic email, en s’appuyant sur une fausse adresse créée pour l’occasion. Mais il est également capable d’extraire des données sur des systèmes qui ne sont pas connectés sur Internet, ou seulement sur un réseau privé, par exemple par le biais de dossiers de partage ou de clés USB.

Enfin, pour éviter de dévoiler leurs techniques, les hackers ont même pensé à intégrer un certain nombre de mécanismes anti-rétroingénierie. Les malwares sont capables de détecter s’ils sont exécutés dans un environnement d’analyse et, dans ce cas, ils se mettent en sommeil. Leur code a, par ailleurs, été épaissi avec des fausses commandes pour compliquer le travail d’inspection des chercheurs en sécurité. Bref, c’est un vrai travail de pro.

Ci-dessous le rapport de FireEye:

Lire aussi:

Uroburos : un logiciel espion made in Russia !, le 10/03/2014

Des pirates russes utilisaient une faille Windows pour espionner l’Union Européenne, le 14/10/2014

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.