C’est en parfaite synchronisation avec le début des soldes que le groupe de pirates Shadow Brokers vient de mettre en ligne une proposition des plus alléchantes, en tous les cas pour les hackers. Ce mystérieux gang – qui cherche à vendre une panoplie d’outils de piratage de la NSA depuis des mois – vient d’élargir son catalogue avec tout un rayon dédié à Windows. Baptisé “Equation Group Windows Warez”, l’assortiment est vendu pour la coquette somme de 750 bitcoins, soit environ 640 300 euros. Mais pas de panique: les outils peuvent également être achetés à l’unité, pour un prix variant de 10 à 650 bitcoin.

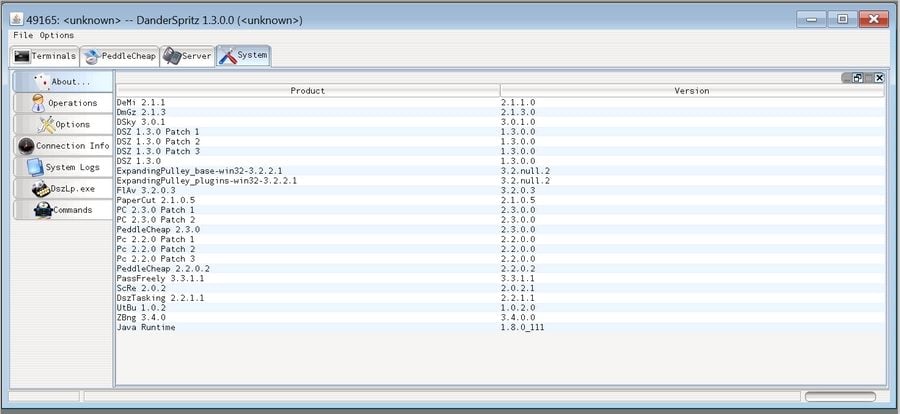

Le package logiciel se révèle plutôt complet. On y trouve des codes d’exploitation, des outils d’accès à distance (RAT, Remote Access Tools), des portes dérobées, des outils de “fuzzing” (découverte aléatoire de bugs), etc. L’ensemble est structuré de façon modulaire autour de deux plateformes logicielles, appelés FuzzBunch et DanderSpritz. Cette dernière appellation n’est pas totalement inconnue, car elle apparaît déjà dans les documents d’Edward Snowden. Des copies d’écran de cette plateforme logicielle sont également disponibles. L’interface graphique est plutôt austère et s’appuie sur beaucoup de commandes en ligne. Mais ce n’est pas très étonnant, car – n’oublions pas – il s’agit là d’un outil “professionnel”.

Dans une autre copie d’écran, on voit le démarrage d’un script de piratage. Ce qui est intéressant, c’est la liste de fonctionnalités potentielles que l’on voit apparaître. Certaines sont assez évidentes comme “PasswordDump” (vol de mots de passe), “GetAdmin” (élévation de privilèges d’accès), “InjectDLL” (injection de code DLL) ou “Shutdown” (extinction de l’appareil).

D’autres termes sont plus énigmatiques, comme “Flav_control”, “AppCompat” ou “Psp_avoidance”. Ce dernier a toutefois trouvé une explication plausible. D’après le chercheur en sécurité Jacob Williams, “PSP” est une abréviation de “Personal Security Product” et désigne en réalité les antivirus. La fonction “Psp_avoidance” serait donc un outil qui permet aux pirates de la NSA de rester sous le radar de ces solutions de sécurité. Là encore, on constate que l’outil est assez complet. Une recherche dans les quelques fichiers texte mis en ligne par Shadow Brokers indique que cet outil neutraliserait une douzaine de logiciels: Avast, Avira, Comodo, DrWeb, Kaspersky, McAfee, Microsoft, Nod32, Panda, Rising, Symantec et TrendMicro.

Faille zero-day dans les réseaux Windows

Côté FuzzBunch, on note surtout la présence d’une faille zero-day liée au protocole Server Message Block (SMB). Celui-ci est utilisé dans le cadre des réseaux locaux et permet le partage de ressources comme les fichiers ou les imprimantes. Une telle faille pourrait donc, à priori, être particulièrement utile pour pirater des infrastructures d’entreprise.

Bref, ce nouvel assortiment – s’il est véridique – est une vraie mine d’or pour les pirates. Il est toutefois peu probable qu’un acheteur se présente un jour. Personne n’a vraiment envie de se frotter à la NSA. Jusqu’à présent, en tous les cas, personne ne semble avoir fait de proposition pour cette “marchandise” que Shadow Brokers met en vente de façon bien inhabituelle. Le véritable objectif de cette opération est sans doute ailleurs: ridiculiser les agents de la NSA et leur montrer les éléments qu’ils détiennent sur eux. Certains experts y voit d’ailleurs l’ombre du Kremlin…

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.