Les attaques par usurpation d’identité dans les e-mails – ou « e-mail spoofing » – se rappellent à notre bon souvenir, grâce à Sabri Haddouche, un chercheur en sécurité chez Wire, éditeur du logiciel de messagerie éponyme. L’expert a trouvé des failles dans plus de trente logiciels e-mail permettant de créer à la perfection des messages dans lesquels l’expéditeur peut être remplacé par quelqu’un d’autre. Il a regroupé toutes ces vulnérabilités sous le terme « MailSploit ».

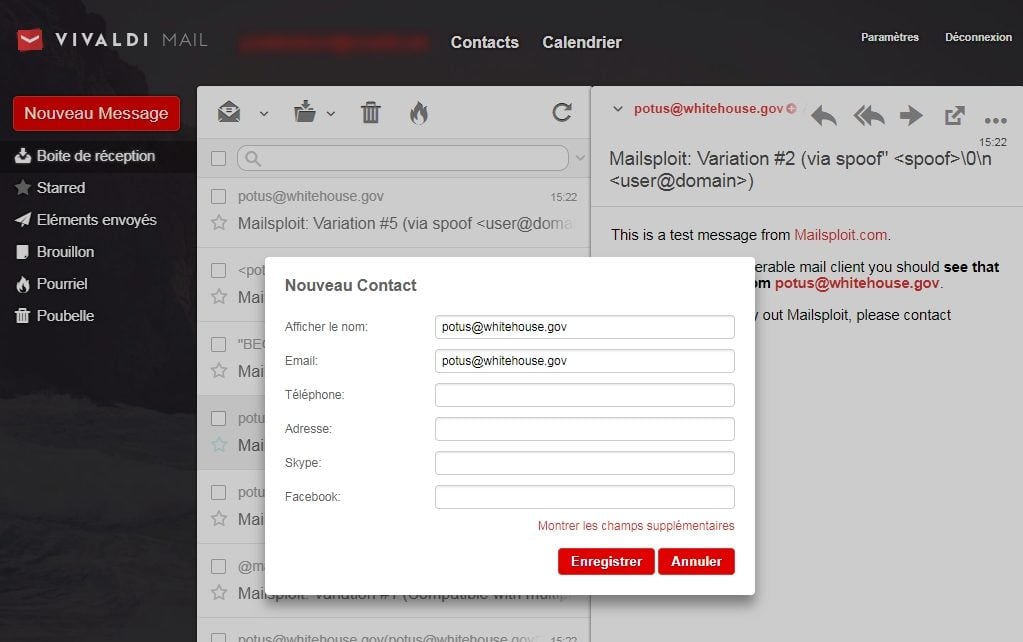

Presque tous les grands fournisseurs étaient impactés par cette attaque, ou le sont encore. Dans sa liste de produits vulnérables, il y a aussi bien des clients lourds que des webmails. Dans la première catégorie, on trouve Microsoft Outlook, Apple Mail pour iOS ou macOS, Mozilla Thunderbird pour macOS ou Windows, Mail pour Windows 10, Yahoo Mail pour iOS ou Android, ProtonMail pour iOS ou Android, Opera Mail pour macOS ou Windows. Dans la seconde figurent Yahoo Mail, Hushmail, ProtonMail, Openmailbox ou Vivaldi Mail.

https://www.youtube.com/watch?v=hwjUROtXV5I

Parmi les fournisseurs cités plus haut, tous ont d’ores et déjà procédé diffusé une mise à jour, sauf Apple, Microsoft, Vivaldi, Mozilla et Opera. Chez les trois premiers, le développement d’un patch est en cours. Les deux autres ont annoncé qu’ils n’allaient pas en créer un, estimant qu’il s’agit d’un problème côté serveur. A noter que Gmail, GMX/Caramail et les services web de Microsoft ne sont pas vulnérables.

Le chercheur a mis en ligne un test qui permet de vérifier si votre fournisseur de messagerie est vulnérable. Il suffit d’indiquer son adresse email, puis sélectionner de préférence « All of them » dans le champ « Payloads ». Si vous recevez un ou plusieurs emails venant du président des Etats-Unis, c’est qu’il y a un problème. A titre d’exemple, nous avons pu tester cette démonstration sur Vivaldi Mail.

L’email spoofing a naguère été un grand classique dans le courriel, dans la mesure où cette technologie n’est pas du tout sécurisée. Au siècle dernier, il suffisait de bidouiller les entêtes d’un message pour faire croire que le message venait de quelqu’un d’autre. Ces attaques simplistes ont pu être exterminées grâce aux filtres antispam et à authentification de domaines (DMARC). Pour contourner ces protections, Sabri Haddouche s’est servi d’un vieux standard de codage d’entêtes (RFC-1342). Celui-ci date de 1992 et permet d’utiliser des caractères spéciaux, dont certains permettent – pour de mystérieuses raisons – de masquer certaines parties de l’entête. Ce qui ouvre la voie au spoofing.

L’avantage de cette technique pour le pirate, c’est que la tromperie ne se situe qu’au niveau de l’affichage. Les logiciels clients et serveurs, de leur côté, ne voient que le domaine de l’usurpateur, pas le domaine usurpé. Si ce domaine de l’usurpateur n’est pas référencé comme malveillant, l’email ne sera ni bloqué, ni filtré. Simple, mais il fallait le trouver.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.