Comme une deuxième couche à l’intérieur. Le deuxième étage d’une fusée particulièrement vicieuse. En début de semaine, des chercheurs en sécurité de Cisco Talos Intelligence révélaient que le très populaire logiciel de « nettoyage » de PC, CCleaner, embarquait une porte dérobée depuis la mi-août. Le code malveillant semblait avoir été placé là après une intrusion sur le réseau de Piriform, éditeur du logiciel. Une mise à jour vers une version a priori saine et plus récente était fortement recommandée.

Aujourd’hui, ces mêmes chercheurs publient un nouveau document qui contient le fruit de leur enquête en cours. Mauvaise surprise, il n’y avait pas une mais deux « charges » malveillantes dans CCleaner. Si Piriform encourage vivement les utilisateurs de son programme à réaliser une nouvelle mise à jour, les conseils des chercheurs de Talos Intelligence vont un peu plus loin que cela.

Revenir en arrière, d’urgence

« Ceux qui sont touchés par cette attaque ne doivent pas simplement supprimer la version affectée de CCleaner ou la mettre à jour pour la dernière version », expliquent-ils. Pourquoi ? Parce qu’après un premier, puis un deuxième étage, la descente aux Enfers pourraient continuer. De fait, les ordinateurs contaminés le sont peut-être par plus de deux malwares désormais.

Les utilisateurs de CCleaner concernés « doivent procéder à une restauration depuis une sauvegarde ou une image système pour s’assurer d’avoir complètement retiré non seulement la version de CCleaner contenant la porte dérobée mais également tout autre malware qui pourrait résider sur le système ».

Autrement dit, le message est clair, il va falloir remonter dans le temps, avant le 15 août et avant que vous ayez installé la mise à jour corrompue (v 5.33 et suivantes). Si on prend en compte les chiffres fournis par Pirifom, CCleaner enregistre cinq millions d’installations par semaine. On peut donc estimer qu’environ 30 millions de versions corrompues ont été installées. Des précautions s’imposent donc.

Pour la seule période du 12 au 16 septembre, la base de données du centre de commande du malware principal indiquait qu’un peu plus de 700 000 machines contaminées s’y étaient connectées pour prendre leurs ordres. En revanche, seulement une grosse vingtaine de PC auraient reçu le deuxième malware, toujours au cours de cette période.

Quelques indices de contamination

Pour les plus inquiets d’entre vous, il est possible de trouver des indices qui vous permettront de savoir si votre machine est contaminée. Tout d’abord, des clés de registre sont ajoutées par le cheval de Troie de la deuxième charge.

- HKLMSoftwareMicrosoftWindowsNTCurrentVersionWbemPerf�01

- HKLMSoftwareMicrosoftWindows NTCurrentVersionWbemPerf�02

- HKLMSoftwareMicrosoftWindows NTCurrentVersionWbemPerf�03

- HKLMSoftwareMicrosoftWindows NTCurrentVersionWbemPerf�04

- HKLMSoftwareMicrosoftWindows NTCurrentVersionWbemPerfHBP

Par ailleurs, vous devriez également trouver traces des fichiers spécifiques ci-dessous.

- GeeSetup_x86.dl

- EFACli64.dll (le cheval de Troie en version 64 bit)

- TSMSISrv.dll (le cheval de Troie en version 32 bit)

- DLL dans le Registre :

f0d1f88c59a005312faad902528d60acbf9cd5a7b36093db8ca811f763e1292a - Deuxième charge :

dc9b5e8aa6ec86db8af0a7aa897ca61db3e5f3d2e0942e319074db1aaccfdc83

Si ces éléments figurent sur votre machine, il ne vous reste plus qu’à rétablir une sauvegarde ou une image de votre système d’exploitation établie à une date antérieure au 15 août dernier.

Une toute autre ampleur

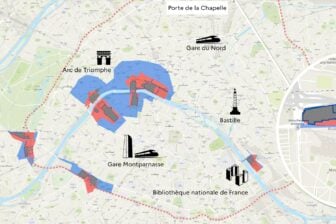

La seconde charge découverte a également révélé que le malware vise des sociétés bien précises, afin de leur voler des données sensibles, selon toute logique. On trouve ainsi les noms de Cisco, Microsoft, Samsung, HTC ou encore Sony. Mais cette liste aurait évolué au fil du temps et de la vie de ce malware, avance Talos Intelligence, qui précise que plusieurs centaines de machines dépendant de noms de domaine gouvernementaux ont également été prises pour cible.

Ces nouvelles informations inquiètent davantage encore les chercheurs en sécurité, car elles désignent un acteur « possiblement inconnu » mais doté de ressources importantes. S’agit-il d’un groupe de hackers soutenu par un Etat ou par un gros industriel ? Talos Intelligence ne le dit pas. Tout juste est-il précisé dans sa communication qu’un des fichiers retrouvés sur les serveurs du centre de commande du malware fait référence au fuseau horaire de la République populaire de Chine.

Les ingénieurs prennent bien garde de préciser aussitôt que cela ne peut pas suffire à attribuer cette attaque à des hackers chinois. Evidemment.

Source :

Blog de Talos Intelligence

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.